Являются ли долгосрочные учетные данные новой ахиллесовой пятой облачной безопасности?

5 декабря 2024 г.Руководитель отдела по защите безопасности компании Datadog, облачной платформы мониторинга и аналитики, призвал предприятия в Австралии и Азиатско-Тихоокеанском регионе ускорить постепенный отказ от долгосрочных учетных данных для популярных гипермасштабируемых облачных сервисов, предупредив, что они по-прежнему представляют серьезный риск утечки данных.

В беседе с TechRepublic Эндрю Круг выделил выводы из отчета Datadog State of Cloud Security 2024, в котором долгосрочные учетные данные были определены как постоянный фактор риска безопасности. Хотя методы управления учетными данными улучшаются, Круг отметил, что они не развиваются так быстро или эффективно, как необходимо для снижения рисков.

Долгосрочные учетные данные по-прежнему представляют большую угрозу безопасности облака

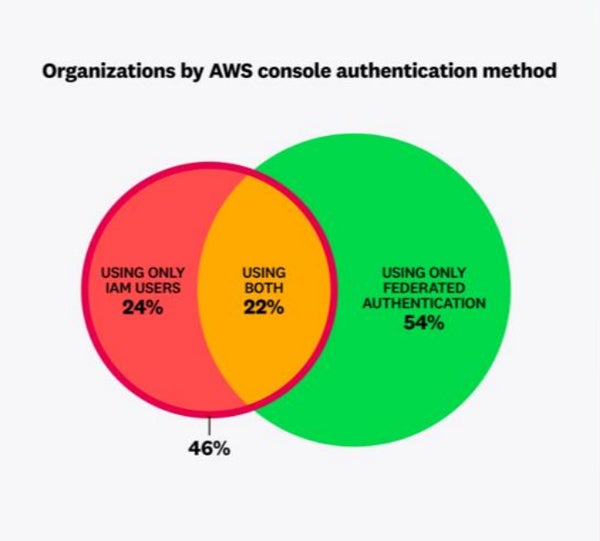

Отчет показал, что почти половина (46%) организаций, использующих AWS, полагаются на пользователей IAM для доступа людей к облачным средам — практика, которую Datadog назвал формой долгосрочных учетных данных. Это было справедливо даже для организаций, использующих централизованное управление идентификацией для предоставления доступа через несколько систем.

Более того, почти каждый четвертый полагался исключительно на пользователей IAM, не внедряя централизованную федеративную аутентификацию. По данным Datadog, это подчеркивает постоянную проблему: хотя централизованное управление идентификацией становится все более распространенным, неуправляемые пользователи с долгосрочными учетными данными продолжают представлять значительный риск безопасности.

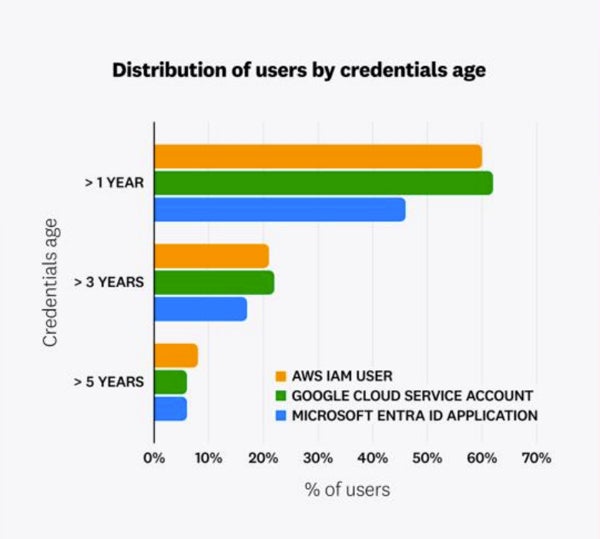

Распространенность долгосрочных учетных данных охватывает всех основных поставщиков облачных услуг и часто включает устаревшие или неиспользуемые ключи доступа. В отчете установлено, что 62% учетных записей Google Cloud, 60% пользователей AWS IAM и 46% приложений Microsoft Entra ID имели ключи доступа, которым больше года.

Долгосрочные учетные данные сопряжены со значительным риском утечки данных

По данным Datadog, долгосрочные облачные учетные данные никогда не истекают и часто попадают в исходный код, образы контейнеров, журналы сборки и артефакты приложений. Прошлые исследования, проведенные компанией, показали, что они являются наиболее распространенной причиной публично задокументированных нарушений безопасности облака.

СМ.: Пять главных тенденций кибербезопасности в 2025 году

Круг сказал, что на рынке есть зрелые инструменты, которые гарантируют, что секреты не попадут в производственные среды, такие как статический анализ кода. В отчете Datadog также отмечается рост применения IMDSv2 в экземплярах AWS EC2, важного механизма безопасности для предотвращения кражи учетных данных.

Есть менее долговечные сертификаты, но изменения происходят слишком медленно

Были предприняты шаги по смягчению проблемы, например, запуск AWS IAM Identity Centre, позволяющего организациям централизованно управлять доступом к приложениям AWS. Пока компании находятся в процессе перехода на эту услугу, Круг сказал: «Я просто не знаю, все ли считают это своим наивысшим приоритетом».

«Так и должно быть, потому что если мы посмотрим на последние 10 лет утечек данных, то основная тема заключается в том, что долгосрочные пары ключей доступа были основной причиной этих утечек данных в сочетании с чрезмерно разрешительным доступом», — пояснил он. «Если мы устраним одну сторону этого, мы действительно существенно снизим риск для бизнеса».

Проблема долгосрочных учетных данных актуальна не только для стран Азиатско-Тихоокеанского региона — это глобальная проблема

По словам Круга, Азиатско-Тихоокеанский регион ничем не отличается от остального мира. Поскольку в какой-либо конкретной юрисдикции нет регулирования, контролирующего управление долгосрочными учетными данными в облаке, компании по всему миру используют схожие подходы с похожими поставщиками облачных услуг, часто в нескольких глобальных юрисдикциях.

Что мешает отказаться от долгосрочных удостоверений личности?

Усилия, необходимые для перевода команд на единый вход и временные учетные данные, замедлили принятие этих практик. Круг сказал, что «подъем и сдвиг», связанные с миграцией рабочих процессов разработки на единый вход, могут быть значительными. Это отчасти связано с требуемым изменением мышления, а отчасти с тем, что организации должны предоставлять адекватную поддержку и руководство, чтобы помочь командам адаптироваться.

Однако он отметил, что такие инструменты, как AWS Identity Centre, который доступен уже три года, сделали этот переход более осуществимым. Эти инструменты предназначены для уменьшения трения разработчиков за счет оптимизации процесса аутентификации, минимизации необходимости повторных входов MFA и обеспечения эффективности рабочих процессов.

СМ.: Как ИИ увеличивает риски, связанные с данными в облаке

«AWS Identity Centre — отличный продукт, который обеспечивает очень плавные потоки пользователей, но люди все еще находятся на полпути к переходу на него», — сказал Круг.

Что вам следует делать со своими долгосрочными полномочиями?

Отчет Datadog предупреждает, что нереалистично ожидать, что долгосрочные учетные данные можно будет безопасно управлять. Поставщик рекомендует компаниям внедрять защищенные идентификаторы с современными механизмами аутентификации, использовать краткосрочные учетные данные и активно отслеживать изменения в API, которые обычно используют злоумышленники.

«Организации должны использовать механизмы, которые предоставляют временные удостоверения с ограниченным сроком действия», — говорится в отчете.

Рабочие нагрузки. Datadog заявила, что для рабочих нагрузок эта цель может быть достигнута с помощью ролей IAM для экземпляров EC2 или EKS Pod Identity в AWS, управляемых удостоверений в Microsoft Azure и учетных записей служб, прикрепленных к рабочим нагрузкам для Google Cloud, если организация использует основные мировые гипермасштабаторы.

Люди: Datadog заявила, что для пользователей-людей наиболее эффективным решением является централизация управления идентификацией с использованием такого решения, как AWS IAM Identity Center, Okta или Microsoft Entra ID, и отказ от использования отдельных облачных пользователей для каждого сотрудника, что компания назвала «крайне неэффективным и рискованным».

Оригинал