Уязвимость Apple может раскрыть пароли iOS и macOS, а также историю посещений Safari

28 октября 2023 г.Исследователи безопасности из трех университетов обнаружили серьезную уязвимость в iOS и macOS от Apple, включая браузер Safari. Уязвимость, которую исследователи назвали iLeakage, позволяет злоумышленникам читать сообщения Gmail, раскрывать пароли и другую личную информацию.

Уязвимость затрагивает устройства macOS или iOS, работающие на процессорах Apple A-серии или M-серии, включая все современные iPhone и iPad, а также ноутбуки и настольные компьютеры, выпущенные с 2020 года. Компьютеры Mac можно атаковать только при использовании Safari, но мобильные устройства уязвимы, когда с помощью любого браузера.

Исследователи сообщили Apple о своих выводах 12 сентября 2022 года и обнародовали результаты, а также исследовательскую работу 25 октября 2023 года. По состоянию на 27 октября уязвимость iLeakage еще не использовалась в реальных условиях.

Перейти к:

- Как работает уязвимость iLeakage?

Как защититься от iLeakage на устройствах Apple

Как работает уязвимость iLeakage?

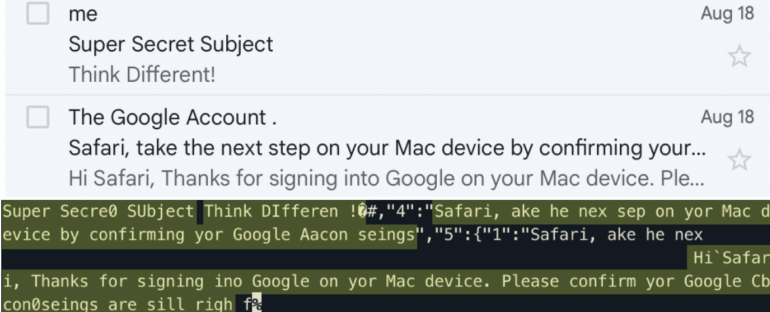

iLeakage использует временный боковой канал выполнения, который является функцией оптимизации производительности современных процессоров. Конкретным побочным каналом, задействованным здесь, является спекулятивное выполнение, которое может быть уязвимо для аппаратного взлома, известного как Spectre. Злоумышленники могут обнаружить следы спекулятивного выполнения в процессорах, особенно в кеше. Злоумышленники могут заставить ЦП спекулятивно выполнить неправильный поток инструкций. Затем злоумышленники могут прочитать конфиденциальные данные, содержащиеся в полученном побочном канале (рис. A).

Рисунок А

Исследователи, обнаружившие уязвимость, — Джейсон Ким и Дэниел Генкин из Технологического института Джорджии, Стефан ван Шайк из Мичиганского университета и Юваль Яром из Рурского университета в Бохуме.

«Код, работающий на одной вкладке веб-браузера, должен быть изолирован и не иметь возможности делать какие-либо выводы о других вкладках, открытых пользователем», — написали исследователи на своем веб-сайте об iLeakage. «Однако с помощью iLeakage вредоносный JavaScript и WebAssembly могут читать содержимое целевой веб-страницы, когда цель посещает и нажимает на веб-страницу злоумышленника. Этот контент включает личную информацию, пароли или данные кредитной карты».

Исследователи продемонстрировали iLeakage, создав веб-сайт, который открывает скрытое окно на компьютере жертвы.

Исследователи предполагают, что эта уязвимость не была обнаружена в реальной жизни, поскольку ее сложно организовать и требуется детальное знание Safari и атак по побочным каналам на основе браузера. Тем не менее, об iLeakage важно знать из-за его нового подхода и потому, что количество устройств, потенциально открытых для использования через iLeakage, очень велико.

TechRepublic обратилась к исследователям за дополнительной информацией.

СМОТРИТЕ: Все, что вам нужно знать о iOS 17 от Apple (TechRepublic)

Как защититься от iLeakage на устройствах Apple

Apple включила средство устранения iLeakage в macOS Ventura 13.0 и более поздних версиях, но чтобы его найти, нужно приложить некоторые усилия. Чтобы активировать средство защиты, следуйте инструкциям, опубликованным на сайте iLeakage в разделе «Как я могу защититься от iLeakage?» для доступа к меню отладки Safari. Оттуда вы можете найти внутренние функции WebKit и возможность отключить процессы подкачки при открытии межсайтовых окон, что предотвращает работу эксплойта iLeakage.

Кроме того, вход в режим блокировки или отключение JavaScript предотвращает работу эксплойта iLeakage, но это может привести к тому, что некоторые функции Safari не будут работать.

По словам исследователей, iLeakage сложно отследить, поскольку он не отображается в файлах журналов системы; вместо этого iLeakage полностью находится в Safari. По словам исследователей, некоторые доказательства того, что злоумышленник размещает веб-сайт iLeakage, могут быть видны в кеше браузера Safari недавно посещенных страниц, если атака уже имела место.

Оригинал