Вредоносный ботнет Androxgh0st похищает учетные данные AWS, Microsoft и многое другое

19 января 2024 г.Федеральное бюро расследований и Агентство по кибербезопасности и безопасности инфраструктуры предупредило в совместном сообщении о том, что злоумышленник развернул ботнет, использующий вредоносное ПО Androxgh0st. Это вредоносное ПО способно собирать облачные учетные данные, например, от AWS или Microsoft Azure и других, злоупотреблять протоколом Simple Mail Transfer Protocol и сканировать параметры Amazon Simple Email Service.

Что такое вредоносное ПО Androxgh0st?

Вредоносное ПО Androxgh0st было обнаружено в декабре 2022 года компанией Lacework, занимающейся облачной безопасностью. Вредоносная программа написана на Python и в основном используется для кражи файлов Laravel.env, содержащих секреты, например учетные данные для высококлассных приложений. Например, организации могут интегрировать приложения и платформы, такие как AWS, Microsoft Office 365, SendGrid или Twilio, в среду Laravel, при этом все секреты приложений будут храниться в файле .env.

Ботнет ищет веб-сайты с помощью платформы веб-приложений Laravel, прежде чем определить, открыт ли файл .env корневого уровня домена и содержит ли он данные для доступа к дополнительным сервисам. Данные в файле .env могут представлять собой имена пользователей, пароли, токены или другие учетные данные.

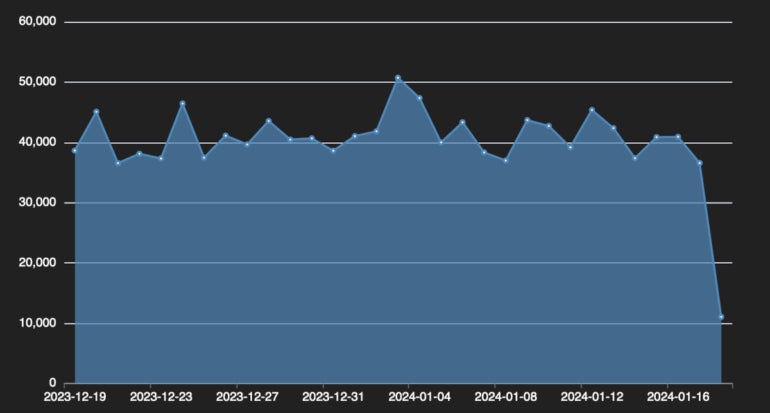

Компания по кибербезопасности Fortinet опубликовала телеметрию Androxgh0st, которая показывает более 40 000 устройств, зараженных ботнетом (рис. A).

Рисунок А

В рекомендации ФБР/CISA говорится: «Вредоносное ПО Androxgh0st также поддерживает многочисленные функции, способные злоупотреблять протоколом SMTP, такие как сканирование и использование открытых учетных данных и интерфейсов прикладного программирования (API), а также развертывание веб-оболочки».

Как вредоносное ПО Androxgh0st может использовать старые уязвимости?

Кроме того, Androxgh0st может получить доступ к ключу приложения Laravel; если этот ключ открыт и доступен, злоумышленники попытаются использовать его для шифрования кода PHP, который передается на веб-сайт в качестве значения переменной XSRF-TOKEN. Это попытка использовать уязвимость CVE-2018-15133 в некоторых версиях платформы веб-приложений Laravel. Успешная попытка позволяет злоумышленнику удаленно загрузить файлы на сайт. CISA добавила десериализацию Laravel CVE-2018-15133 уязвимости ненадежных данных в свой каталог известных эксплуатируемых уязвимостей на основе этого свидетельства активной эксплуатации.

Также было замечено, что злоумышленник, развернувший Androxgh0st, использовал CVE-2017-9841, уязвимость в PHP Testing Framework PHPUnit, которая позволяет злоумышленнику удаленно выполнять код на веб-сайте.

CVE-2021-41773 также используется злоумышленником. Эта уязвимость в HTTP-сервере Apache позволяет злоумышленнику удаленно выполнить код на веб-сайте.

Что известно о спам-целях вредоносного ПО Androxgh0st?

В конце 2022 года компания Lacework написала, что «за последний год почти треть скомпрометированных ключевых инцидентов, наблюдаемых Lacework, предположительно, были связаны с рассылкой спама или вредоносными кампаниями по электронной почте», при этом большая часть активности была создана Androxgh0st.

Вредоносная программа имеет множество функций, позволяющих злоупотреблять SMTP, включая сканирование квот на отправку Amazon Simple Email Service, возможно, для использования в будущем для рассылки спама.

Как защититься от этой вредоносной угрозы Androxgh0st

Совместная рекомендация CISA и ФБР рекомендует предпринять следующие действия:

- Поддерживайте актуальность всех операционных систем, программного обеспечения и встроенного ПО. В частности, серверы Apache должны быть обновлены. Как можно прочитать в этой статье, злоумышленники по-прежнему могут активировать уязвимость веб-сервера Apache, исправленную в 2021 году.

Убедитесь, что конфигурация по умолчанию для всех URI запрещает доступ, если нет особой необходимости в доступе из Интернета.

Убедитесь, что приложения Laravel не настроены для работы в режиме отладки или тестирования, поскольку это может позволить злоумышленникам легче использовать слабые места.

Удалите все облачные учетные данные из файлов .env и отзовите их. Как заявили CISA и ФБР, «все облачные провайдеры имеют более безопасные способы предоставления временных, часто меняющихся учетных данных для кода, работающего внутри веб-сервера, без сохранения их в каком-либо файле».

Просмотрите любые платформы и службы, использующие файлы .env, на предмет несанкционированного доступа или использования.

Найдите неизвестные или нераспознанные файлы PHP, в частности, в корневой папке веб-сервера и в папке /vendor/phpunit/phpunit/src/Util/PHP, если веб-сервер использует PHPUnit.

Просмотрите исходящие запросы GET к платформам хостинга файлов (например, GitHub и Pastebin), особенно когда запрос обращается к файлу .php.

Кроме того, рекомендуется проверять наличие новых пользователей для любого из затронутых сервисов, поскольку было замечено, что Androxgh0st создает новые экземпляры AWS, используемые для дополнительных действий по сканированию.

Решения безопасности должны быть развернуты на всех конечных точках и серверах организации для обнаружения любой подозрительной активности. Когда это возможно, ваш ИТ-отдел должен развернуть многофакторную аутентификацию во всех службах, где это возможно, чтобы избежать взлома со стороны злоумышленника, обладающего действительными учетными данными.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал