Опрос Akamai: отсутствуют элементы управления API

21 июля 2023 г.Компания по доставке контента, безопасности и облачным сервисам Akamai в партнерстве с американской компанией по обучению кибербезопасности SANS Institute во вторник опубликовала результаты нового исследования, посвященного наиболее тревожным рискам безопасности, связанным с API. Опрос SANS 2023 года по безопасности API показал, что наибольший риск представляют фишинговые атаки.

Кроме того, глобальный опрос 2023 года, в котором приняли участие 231 специалист по безопасности приложений, показал, что менее 50% респондентов имеют инструменты тестирования безопасности API, и только 29% имеют инструменты обнаружения API. Также было обнаружено, что только 29% респондентов используют элементы управления безопасностью API, которые уже включены в службы DDoS и балансировки нагрузки.

Перейти к:

- Шесть основных угроз безопасности API

Распространение API усложняет проблемы безопасности

Нулевой день рискует получить слишком много доверия, а неправильная конфигурация — недостаточно

Закрытие двери для неправильных конфигураций прикладного уровня

Надлежащая гигиена API: инвентаризация, исправления, оценка угроз

Шесть основных угроз безопасности API

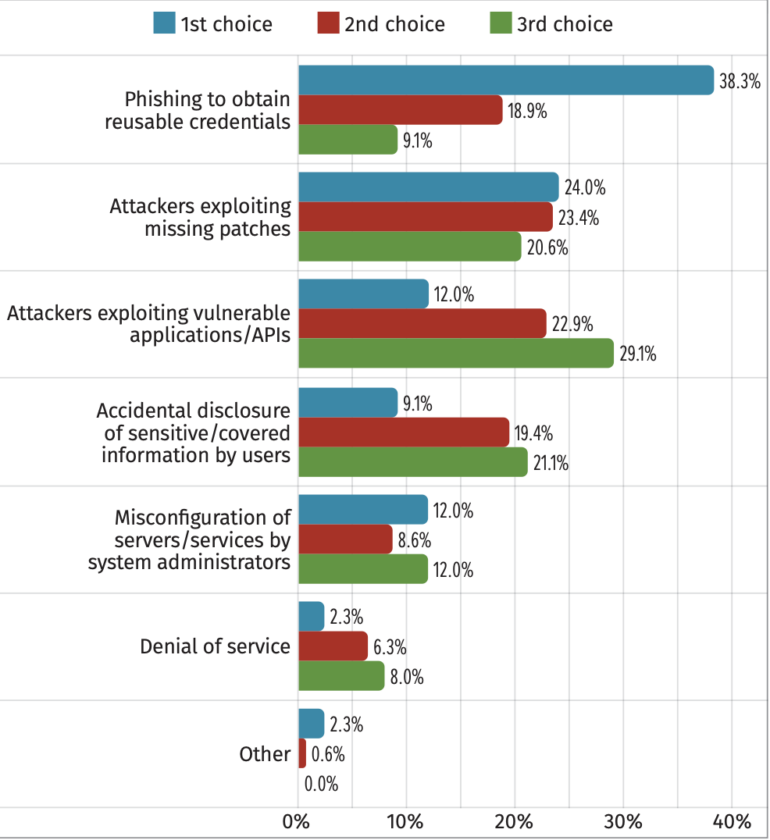

На вопрос, что они считают главной угрозой безопасности API, респонденты чаще всего отвечали:

- Фишинг для получения повторно используемых учетных данных (38,3%).

Злоумышленники, использующие отсутствующие исправления (24%).

Злоумышленники, использующие уязвимые приложения/API (12%).

Неправильная настройка серверов/служб системными администраторами (12%)

Случайное раскрытие конфиденциальной/закрытой информации пользователями (9,1%).

Отказ в обслуживании (2,3%) (рис. A).

Рисунок А

Распространение API усложняет проблемы безопасности

Ранее в этом году Akamai сообщала, что 2022 год побил рекорды по количеству атак на приложения и интерфейсы прикладного программирования. Частью проблемы является огромное количество API-интерфейсов, используемых организациями, что является проблемой, которая прекрасно вписывается в категорию риска «вы не знаете, чего не знаете».

Джон Пескаторе, директор по новым тенденциям в области безопасности в SANS и автор исследования 2023 года, отметил, что распространение API-интерфейсов свидетельствует о том, что сложность является врагом безопасности. Он также объяснил, как сама природа распределенных приложений увеличивает поверхность угроз для злоумышленников и вероятность того, что уязвимости являются частью производственного кода.

В новом исследовании Akamai цитирует отчет 451 Research, в котором говорится, что в среднем на предприятии используется более 15 000 API. Чтобы дать представление об объеме атак, Akamai ранее в этом году сообщила, что за один день, 8 октября 2022 года, во всем мире произошел 161 миллион атак API.

SEE: C-suite считает безопасность API главной задачей (TechRepublic)

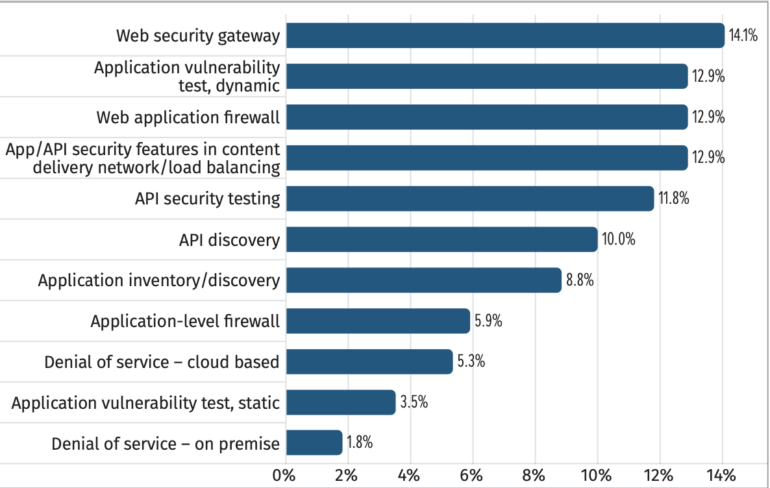

Согласно отчету, респонденты опроса заявили, что планируют устранить пробелы в безопасности API в будущем с помощью:

- Шлюзы веб-безопасности (14%).

Функции безопасности API в сети доставки контента/балансировка нагрузки (13%).

Брандмауэры веб-приложений (13%).

Динамическое тестирование безопасности приложений (13%) (рис. B).

Рисунок Б

Нулевой день рискует получить слишком много доверия, а неправильная конфигурация — недостаточно

По словам Рупеша Чокши, генерального менеджера по безопасности приложений в Akamai, исследование Akamai показывает, что респонденты придают слишком мало значения риску неправильно настроенных приложений и слишком много — риску нулевого дня.

«План безопасности API организации должен включать создание безопасных API и правильную настройку приложений. В то же время организации должны понимать риски нулевого дня, например то, как API становятся уязвимыми и подвергаются риску эксплуатации. Это различие важно, потому что оно показывает, что надежная безопасность API должна придавать значительный вес каждому аспекту жизненного цикла API; в противном случае уязвимые места будут упущены», — сказал Чокши.

Закрытие двери для неправильных конфигураций прикладного уровня

Ори Сигал, технический директор Palo Alto Networks Prisma Cloud, согласен с тем, что неправильная конфигурация современных облачных приложений представляет собой значительный риск, который организации часто недооценивают.

«К сожалению, многие сосредотачивают свое внимание на рисках нулевого дня и известных уязвимостях в пакетах программного обеспечения с открытым исходным кодом (то есть на общих уязвимостях и рисках). Однако статистика и реальность показывают, что злоумышленники с большей вероятностью будут использовать неправильные конфигурации прикладного уровня, подвергая организации значительному риску и потенциальным утечкам данных — просто посмотрите на количество недавних нарушений, связанных с общедоступными сегментами облачного хранилища».

Среди рекомендаций Сигала:

- Для ускорения управления конфигурацией сканирование инфраструктуры как кода может обеспечить согласованность конфигурации и уменьшить количество ошибок, связанных с человеческим фактором.

Улучшение наблюдаемости API имеет важное значение. Это может быть достигнуто за счет надежного ведения журнала и мониторинга.

Подробные журналы, включая вызовы API, время отклика и сообщения об ошибках, могут дать бесценную информацию о производительности и безопасности API.

Автоматическое обнаружение аномалий может помочь в выявлении необычных действий, указывающих на потенциальную атаку.

Для более полной безопасности API рекомендуется принять принцип наименьших привилегий, предоставляя каждому пользователю только минимальный уровень доступа, необходимый для выполнения его задач.

Регулярные аудиты и автоматизированное тестирование на наличие распространенных проблем безопасности, таких как атаки на основе инъекций, могут помочь обеспечить постоянную безопасность API.

Надлежащая гигиена API: инвентаризация, исправления, оценка угроз

Пескаторе писал, что план безопасности API организации должен включать:

- Инвентаризация используемых API и процессов, использующих эти API.

Оценка уязвимости используемых API.

Оценка угрозы активных атак с использованием этих уязвимостей.

Устранение критических уязвимостей API на основе рисков.

Шестьдесят два процента респондентов опроса заявили, что используют брандмауэры веб-приложений как часть снижения рисков API, а 79% участников опроса сообщили об обучении разработчиков безопасности приложений. Кроме того, 57% респондентов сообщили, что точность инвентаризации API составляет от 25% до 75%.

СМОТРЕТЬ: отчет Gigamon проливает свет на глубокую наблюдаемость (TechRepublic)

«Элементы управления гигиеной безопасности, такие как строгая аутентификация, инвентаризация активов, управление уязвимостями и контроль изменений, должны решать проблемы безопасности API», — написал Пескаторе. «Профилактика и обнаружение должны быть обновлены для борьбы с атаками, ориентированными на API, а инфраструктурные службы (такие как сети доставки контента и фильтрация отказа в обслуживании) также должны работать».

Оригинал