Отчет Akamai: LockBit и Cl0P расширяют усилия по борьбе с программами-вымогателями

22 августа 2023 г.Отчет Akamai о программах-вымогателях, опубликованный на конференции Black Hat 2023, показал, что использование уязвимостей нулевого дня и однодневных уязвимостей привело к увеличению общего числа жертв программ-вымогателей на 143 % благодаря краже данных из файлов в конце цепочки уничтожений, которые в настоящее время являются основным источником вымогательства. .

Перейти к:

- LockBit лидирует, CL0P на 2-м месте

Две четкие тенденции показывают, как развиваются угрозы

Организации среднего размера — это «зона Златовласки» для злоумышленников

LockBit: готовое решение

Производство, здравоохранение в горячем месте

Смягчение – лучшая защита

Защита - лучшее нападение

LockBit лидирует, CL0P на втором месте

В отчете «Программы-вымогатели в движении» рассматривается развитие методов эксплуатации, включая усиление внимания злоумышленников к уязвимостям нулевого дня. Он показал, что жертвы нескольких атак программ-вымогателей более чем в шесть раз чаще подвергались второй атаке в течение трех месяцев после первой атаки.

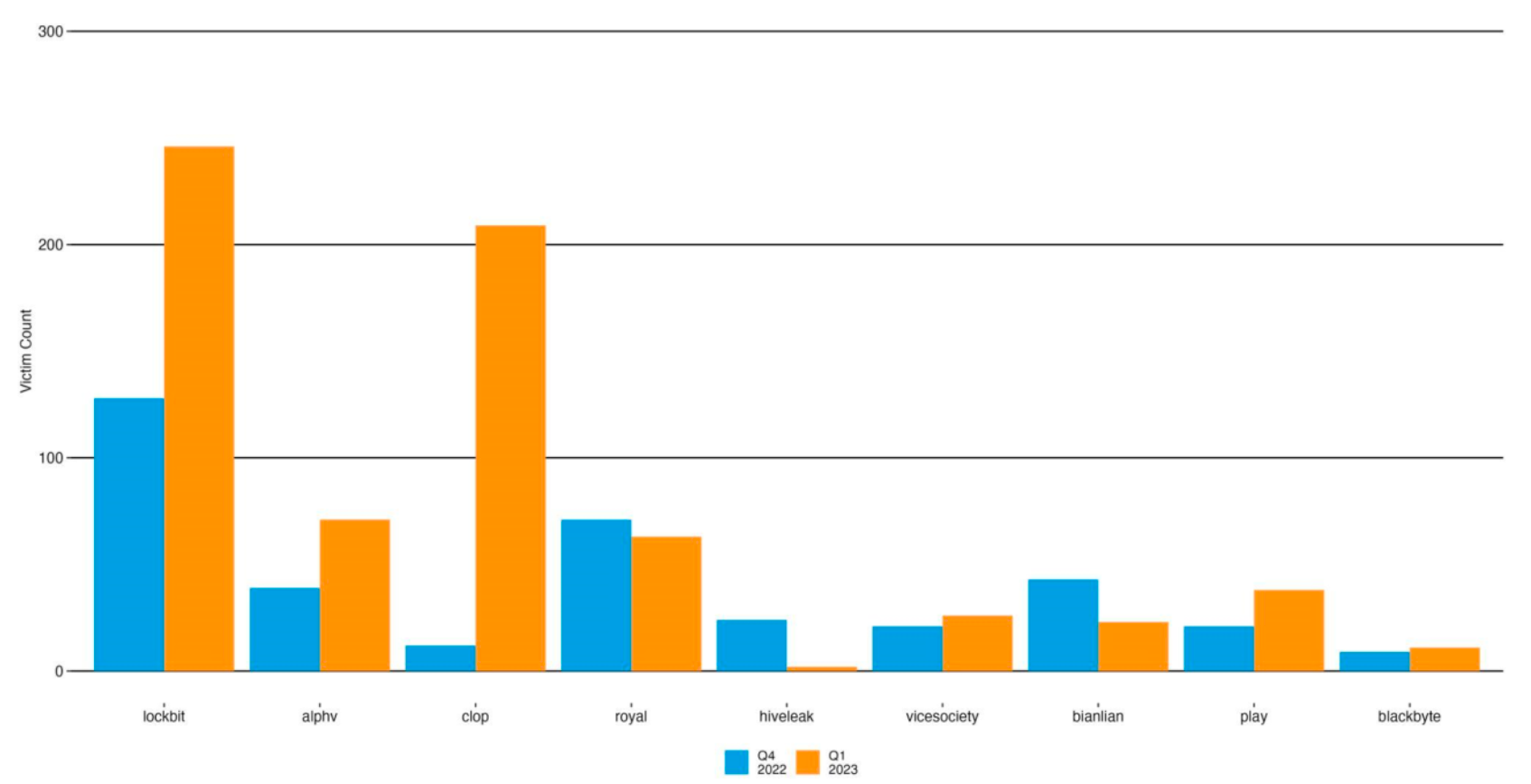

Авторы из группы безопасности и разведки Akamai проанализировали данные с четвертого квартала 2021 года по второй квартал 2023 года. Авторы сообщили, что LockBit заманил в ловушку около 39% всех организаций-жертв, отслеживаемых Akamai, что говорит о том, что количество жертв LockBit в три раза превышает его ближайший конкурент, группа CL0P. Компания ALPHV, также известная как Black Cat, занимает третье место по количеству жертв и сосредоточила свои усилия на разработке и использовании точек входа нулевого дня (рис. A).

Рисунок А

- Лучшие группы программ-вымогателей по количеству жертв. Изображение: Акамай

Энтони Лауро, директор по технологиям и стратегии безопасности в Akamai, объяснил, что LockBit ищет важные цели с уязвимостями нулевого дня, которые компании не могут быстро исправить. Они, как правило, нацеливаются и перенацеливаются на эти организации и сектора — например, производство и технологии — где операции по обеспечению безопасности обычно отстают. Кроме того, пояснил он, авторы вредоносных программ могут выбирать инструменты и услуги из растущей темной экосистемы.

Две четкие тенденции показывают, как развиваются угрозы

В отчете выделены две тенденции, которые говорят о том, что большие группы — с охватом и широтой продуктов, включая RaaS — имеют стабильный рост, а более мелкие группы сосредотачиваются на возможностях по мере их возникновения:

- Примером первого является LockBit, характеризующийся постоянным числом жертв 50 в месяц, и активность, похоже, связана с количеством его филиалов и его ресурсов.

Второй тип, типичный для таких групп, как CL0P, характеризуется всплесками активности из-за злоупотребления критическими уязвимостями нулевого дня по мере их появления и целенаправленными недостатками безопасности.

«Создатели вредоносных программ теперь могут разделять операции, и это изменение», — сказал Лауро. «Раньше злоумышленники представляли собой одну организацию или группу, которая отвечала за доставку вредоносного ПО, его эксплуатацию и последующие действия». Он добавил, что из-за открытого характера рынка вредоносного ПО такие группы, как LockBit и Cl0P, смогли привлечь других для выполнения различных задач в цепочке поставок.

ALPHV: Rust никогда не спит

Лауро сказал, что в тактике, чаще встречающейся во второй группе тенденций, «являются проверенные и надежные методы, такие как уязвимости системы Windows, которые не обязательно имеют высокую степень серьезности, потому что эти системы обычно недоступны для внешних запросов. Злоумышленники по-прежнему могут получить к ним доступ. Таким образом, есть две основные тенденции: распространение базы жертв на легкие цели и тактики и использование CVE и нулевых дней, когда в качестве целей используются крупные игроки».

ALPHV, например, второй в списке злоумышленников Akamai по количеству жертв, использует язык программирования Rust для заражения систем Windows и Linux. Акамаи сказал, что группа использовала уязвимости в сервере Microsoft Exchange для проникновения в цели.

По словам Akamai, в прошлом году группа подделала веб-сайт жертвы (используя опечатанный домен). Новый метод вымогательства включал публикацию украденных файлов и их утечку на своем веб-сайте, чтобы затянуть винты с накатанной головкой на жертвах и побудить к выплате выкупа.

Организации среднего размера — это «зона Златовласки» для злоумышленников

Согласно исследованию Akamai, 65% целевых организаций сообщили о доходах в размере до 50 миллионов долларов, в то время как те, которые стоят 500 миллионов долларов и выше, составляют 12% от общего числа жертв, по данным Akamai. Они также сообщили, что используемые данные о программах-вымогателях были собраны с сайтов утечки примерно 90 различных групп программ-вымогателей.

Назовем это «Киберфраккинг».

Если бы вы инвестировали в операцию по добыче природного газа, вы могли бы «случайно нарочно» протянуть руку к активам под газонами других людей, как только вы постучали по цели. Злоумышленники LockBit также обращаются к клиентам жертвы, информируя их об инциденте и применяя тактику тройного вымогательства, включая атаки распределенного отказа в обслуживании.

Лауро сказал, что первые два шага — это различные этапы эксплуатации, доставки и исполнения. Защита основывается на элементах периферийной защиты, таких как видимость, но все остальное — постфактум, перемещение в сторону и обман систем или отправка запросов, которые выглядят как «дружественные» — и все это внутри сети.

SEE: Посмотрите на свои API! Akamai говорит, что инструментов для наблюдения катастрофически не хватает (TechRepublic)

«После того, как вы окажетесь внутри, большинство организаций будут широко открыты, потому что злоумышленнику не нужно загружать специальные инструменты; Я могу использовать установленные инструменты. Таким образом, отсутствует хорошая локальная сетевая безопасность. Мы обнаруживаем, что все больше и больше сред находятся в плохом состоянии с точки зрения внутренней видимости и времени», — сказал он.

CL0P на день… нулевой день

CL0P, который занимает третье место по количеству жертв за период наблюдения Akamai, имеет тенденцию злоупотреблять уязвимостями нулевого дня в управляемых платформах передачи файлов. Акамай сказал, что группа использовала устаревший протокол передачи файлов, который официально устарел с 2021 года, а также CVE нулевого дня в MOVEit Transfer для кражи данных из нескольких организаций.

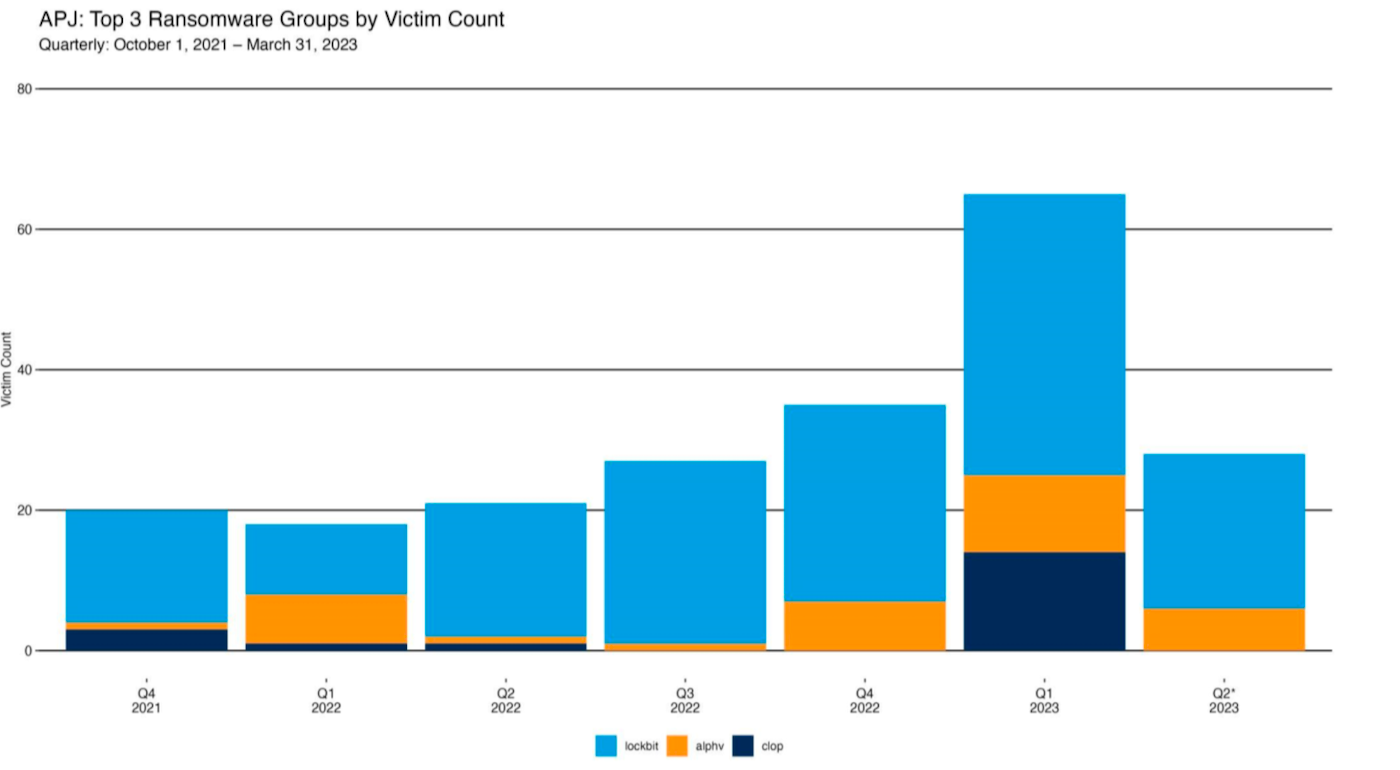

«Стоит отметить, что CL0P имеет относительно небольшое количество жертв, пока его активность не возрастает каждый раз, когда в рамках его работы используется новая уязвимость нулевого дня», — говорят авторы отчета Akamai. «И в отличие от LockBit, который имеет подобие последовательности или шаблонности, атаки CL0P, по-видимому, связаны с следующей крупной уязвимостью нулевого дня, которую трудно предсказать (рис. B)». Рисунок Б

LockBit: готовое решение

Akamai отметил, что LockBit, чей веб-сайт выглядит как законная веб-компания, рекламирует новые инструменты и даже программу вознаграждения за обнаружение ошибок в своей последней версии 3.0. Как и белые шляпы, группа приглашает исследователей безопасности и хакеров отправлять отчеты об ошибках в их программном обеспечении за вознаграждение в размере до 1 миллиона долларов.

Акамай отметил, что, хотя программа вознаграждения за обнаружение ошибок носит в основном оборонительный характер, «неясно, будет ли она также использоваться для поиска уязвимостей и новых возможностей для LockBit использовать жертв». (Рисунок С). Рисунок С

На своем сайте LockBit ищет этичных и неэтичных хакеров. Источник: Akamai через Bleeping Computer.

Производство, здравоохранение в горячем месте

Из всех вертикальных отраслей в обрабатывающей промышленности за период исследования Akamai наблюдалось увеличение общего числа жертв на 42%. LockBit стал причиной 41% общих производственных атак.

В сфере здравоохранения число жертв за тот же период увеличилось на 39%, и в первую очередь она была нацелена на группы вымогателей ALPHV (также известного как BlackCat) и LockBit.

SEE: Akamai сосредоточился на поддельных сайтах в исследовании, опубликованном в RSA

Смягчение – лучшая защита

Рекомендации Akamai по уменьшению вероятности атаки и смягчению последствий вторжения включают принятие многоуровневого подхода к кибербезопасности, который включает в себя:

- Картирование сети для выявления и изоляции критических систем и ограничения доступа к сети в целях создания ограждений перед лицом попыток злоумышленников перемещаться в горизонтальном направлении.

Патч, патч, патч: обновление программного обеспечения, прошивки и операционных систем.

Снимки истории: регулярное резервное копирование критически важных данных в автономном режиме и создание эффективного плана аварийного восстановления.

Разработайте и регулярно тестируйте план реагирования на инциденты, в котором описываются шаги, которые необходимо предпринять в случае атаки программы-вымогателя. Этот план должен включать четкие каналы связи, роли и обязанности, а также процесс привлечения экспертов правоохранительных органов и кибербезопасности.

Обучайтесь и обучайтесь еще раз: не предоставляйте сотрудникам, продавцам и поставщикам доступ к сайтам или системам организации, пока они не пройдут (регулярный) курс обучения по вопросам кибербезопасности по фишинговым атакам, социальной инженерии и другим векторам программ-вымогателей.

Если вы что-то видите, скажите что-нибудь: поощряйте сотрудников и заинтересованные стороны сообщать о подозрительных действиях.

Защита - лучшее нападение

Тактика защиты, по мнению Акамаи, должна включать:

Блокировка доменов эксфильтрации

Ограничьте доступ к службам, которыми можно злоупотреблять для кражи данных, либо с помощью решений, блокирующих известные вредоносные URL-адреса и DNS-трафик, либо с помощью решений или элементов управления, позволяющих блокировать доступ к определенным доменам.

Повесьте эти покрытые медом полоски от мух

Приманки: используйте их. Akamai заявили, что они могут помочь поймать злоумышленников, заманивая их на серверы, где можно отслеживать их действия.

Сканировать и еще раз сканировать

Используйте систему обнаружения вторжений для сканирования подозрительных сетей. Акамай отметил, что злоумышленники используют идентифицируемые инструменты для выявления целей в сети организации. Вы можете обнаружить их.

Проверяйте паспорта у ворот

Akamai предлагает использовать инструменты проверки исходящего интернет-трафика для блокировки известных вредоносных серверов C2. «Решения должны иметь возможность отслеживать все ваши DNS-соединения в режиме реального времени и блокировать связь с вредоносными доменами, препятствуя правильной работе вредоносного ПО и достижению своих целей», — говорится в сообщении фирмы.

Оригинал