Около 2000 устройств Citrix NetScalers были скомпрометированы в ходе массированных атак

19 августа 2023 г.Злоумышленники использовали уязвимость устройства NetScaler, чтобы получить постоянный доступ к скомпрометированным системам. Узнайте, какие системы NetScaler затронуты, как злоумышленники поражают уязвимые системы по всему миру и как защитить свой бизнес от этой кибератаки.

Перейти к:

- Эксплуатируемая уязвимость Citrix NetScaler

Открытые устройства NetScaler, заблокированные веб-шеллами

Успешная эксплуатация может привести не только к установке веб-шеллов

Как защитить свой бизнес от этой угрозы кибербезопасности

Эксплуатируемая уязвимость Citrix NetScaler

18 июля 2023 г. Citrix опубликовала бюллетень по безопасности о трех уязвимостях в NetScaler ADC и NetScaler Gateway: CVE-2023-3519, CVE-2023-3466 и CVE-2023-3467. В этом бюллетене подробно описаны эксплойты уязвимости CVE-2023-3519, наблюдаемые в реальных условиях на незащищенных устройствах. Затронутые системы:

- NetScaler ADC и NetScaler Gateway 13.1–49.13 и выше, 13.0–91.13 и выше.

NetScaler ADC 13.1-FIPS 12.1-37.159 и выше.

NetScaler ADC 12.1-FIPS 12.1-55.297 и выше.

NetScaler ADC 12.1-NDcPP 12.1-55.297 и выше.

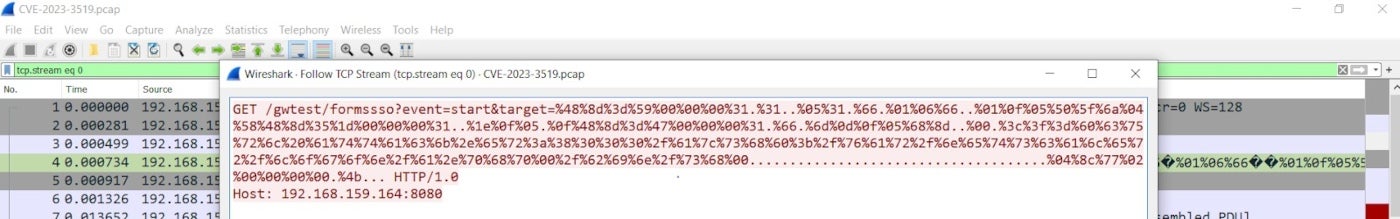

ZScaler, компания, занимающаяся облачной безопасностью, предоставила более подробную информацию о том, как можно активировать уязвимость NetScaler и позволить злоумышленнику, не прошедшему проверку подлинности, выполнить произвольный код от имени пользователя root. Специально созданный HTTP-запрос GET можно использовать для запуска переполнения буфера стека в механизме обработки пакетов NetScaler, работающем от имени пользователя root (рис. A). Доказательство концепции доступно на GitHub.

Рисунок А

Открытые устройства NetScaler, заблокированные веб-шеллами

Fox-IT, входящая в состав британской компании по обеспечению информации NCC Group, отреагировала на несколько инцидентов, связанных с уязвимостью в июле и августе 2023 года, и в ходе расследования было обнаружено несколько веб-оболочек. Это согласуется с другими отчетами, такими как отчет некоммерческой организации Shadowserver Foundation и доверенных партнеров, делающих Интернет более безопасным.

После этих открытий Fox-IT просканировала доступные NetScalers в Интернете на наличие известных путей к веб-оболочке. Исследователи обнаружили, что примерно 2000 уникальных IP-адресов, вероятно, были заблокированы с помощью веб-оболочки по состоянию на 9 августа 2023 года. Обнаружения Fox-IT были переданы в Голландский институт раскрытия уязвимостей, который уведомил администраторов об уязвимых системах.

ПОСМОТРЕТЬ: загрузите контрольный список безопасности сети и систем TechRepublic Premium.

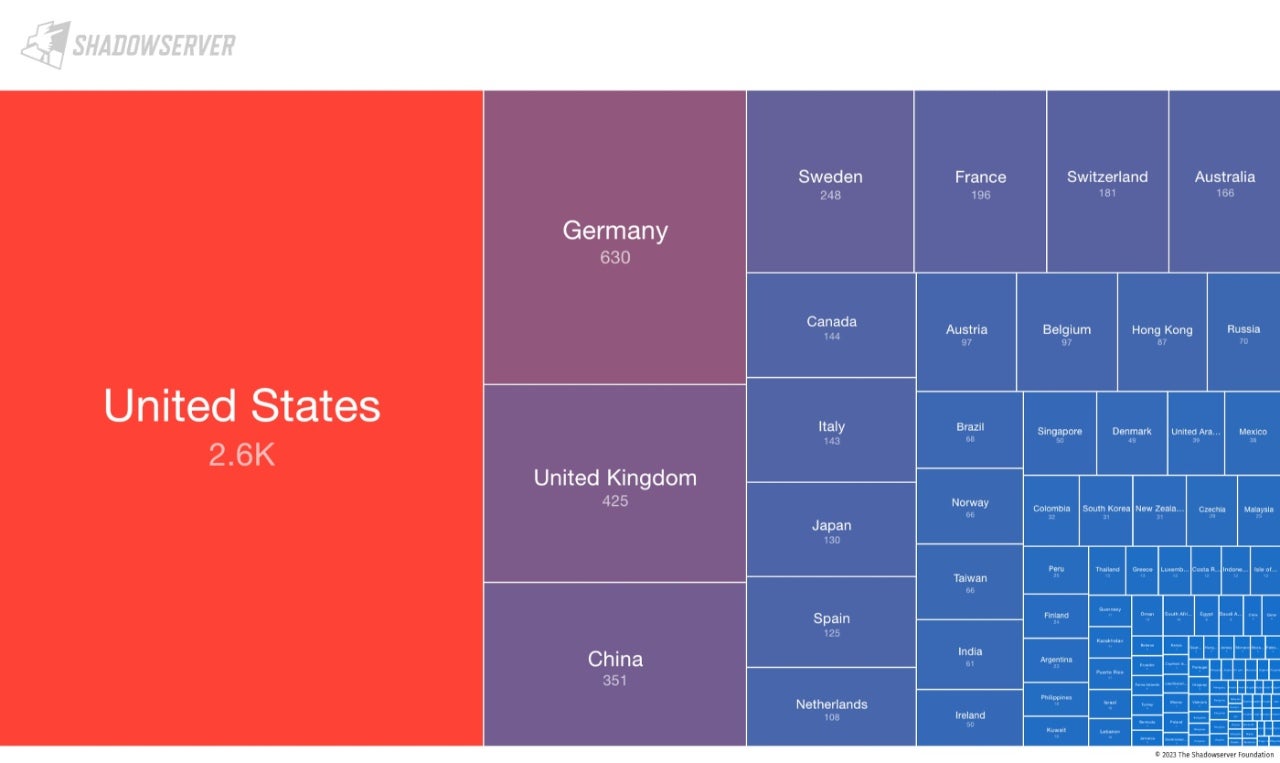

Shadowserver сообщил, что США являются страной с наибольшим количеством уникальных IP-адресов неисправленных систем: более 2600 уникальных IP-адресов уязвимы для CVE-2023-3519 (рис. B).

Рисунок Б

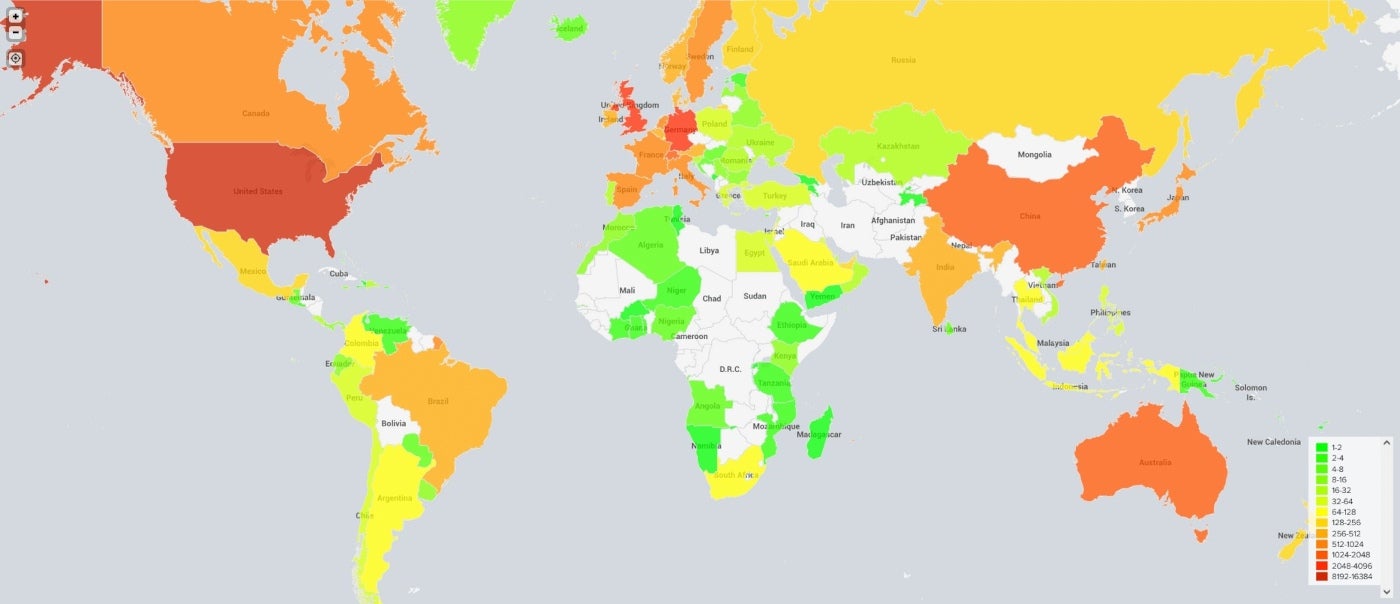

Fox-IT сообщила, что примерно 69% NetScalers, которые в настоящее время содержат бэкдор веб-оболочки, больше не уязвимы для CVE-2023-3519; это означает, что, несмотря на то, что большинство администраторов установили исправления, они не проверили тщательно системы на наличие признаков успешной эксплуатации и по-прежнему скомпрометированы. Компания предоставляет карту скомпрометированных устройств NetScaler по странам (рис. C).

Рисунок С

Большинство скомпрометированных NetScalers находятся в Европе. Исследователи Fox-IT заявили, что «между странами существуют резкие различия в том, какой процент их NetScalers был скомпрометирован. Например, хотя на 21 июля в Канаде, России и Соединенных Штатах Америки были тысячи уязвимых NetScalers, практически ни на одном из этих NetScalers не было обнаружено веб-шелла. На данный момент у нас нет четкого объяснения этих различий, а также надежной гипотезы, объясняющей, какие NetScalers были целью злоумышленника, а какие нет».

Успешная эксплуатация может привести не только к установке веб-шеллов

Кроме того, Агентство по кибербезопасности и безопасности инфраструктуры сообщило об имплантации веб-оболочки, использующей CVE-2023-3519. В отчете отмечается, что злоумышленники воспользовались уязвимостью еще в июне 2023 года и использовали веб-оболочку для расширения своей компрометации и эксфильтрации Active Directory организации критической инфраструктуры. Злоумышленнику удалось получить доступ к файлам конфигурации NetScale и ключам дешифрования и использовать расшифрованные учетные данные AD для запроса AD и эксфильтрации собранных данных.

Хотя эта критически важная инфраструктура использовала сегментацию, которая не позволяла злоумышленникам двигаться дальше в своих атаках, возможно, что другие организации могут быть полностью скомпрометированы злоумышленниками, использующими те же методы.

Дэйв Митчелл, технический директор компании HYAS, занимающейся кибербезопасностью, заявил, что «к сожалению, это далеко не первый случай за последнее время. В предыдущих кампаниях злоумышленники закрепились на устройствах F5, Fortinet и VMware через открытые интерфейсы управления, чтобы избежать обнаружения программным обеспечением EDR. Независимо от того, что эксплойт уже используется, клиенты должны контролировать свои устройства на наличие IOC до и после применения исправления, что явно не на приемлемом уровне. Причиной этого разрыва может быть образование, передача управляемых устройств на аутсорсинг или разделение труда по обеспечению безопасности внутри организации, но я не ожидаю, что атаки на сетевые устройства прекратятся в ближайшее время».

Как защитить свой бизнес от этой угрозы кибербезопасности

- Исправление и обновление уязвимых устройств Citrix NetScaler прямо сейчас.

Проверьте наличие компрометации в уязвимых системах, потому что, если субъект угрозы успешно взломал систему, человек может получить к ней доступ, даже если исправление было развернуто. Shadowserver предоставил командные строки для обнаружения типичных компонентов веб-оболочки в открытых веб-папках устройств, а также двоичных файлов с более высокими привилегиями. CISA предоставила командные строки для проверки файлов, созданных после последней установки на устройстве.

Тщательно проанализируйте все файлы журналов HTTP. Файлы сетевых журналов, такие как журналы DNS и журналы AD/LDAP/LDAPS, следует анализировать на предмет любых аномалий или всплесков трафика.

Разверните решения безопасности во всех системах, чтобы попытаться обнаружить потенциальное вредоносное ПО, появившееся в результате атаки.

Поддерживайте все устройства и системы в актуальном состоянии и устанавливайте исправления с включенной многофакторной аутентификацией, где это возможно, чтобы предотвратить использование злоумышленниками распространенных уязвимостей и украденных учетных данных.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал