Активность атак программ-вымогателей 8Base резко возросла

30 июня 2023 г.Согласно сообщению в блоге VMware, опубликованному в среду, группа вымогателей, которая любит стыдить организации, заставляя их платить выкуп, продемонстрировала всплеск активности. Группа, известная как 8Base, активна с марта 2022 года, но недавно она заняла второе место по количеству жертв среди известных банд вымогателей.

Перейти к:

- Недавняя активность группы вымогателей 8Base

Кто входит в группу вымогателей 8Base?

Как защитить свою организацию от 8Base и других программ-вымогателей

Недавняя активность группы вымогателей 8Base

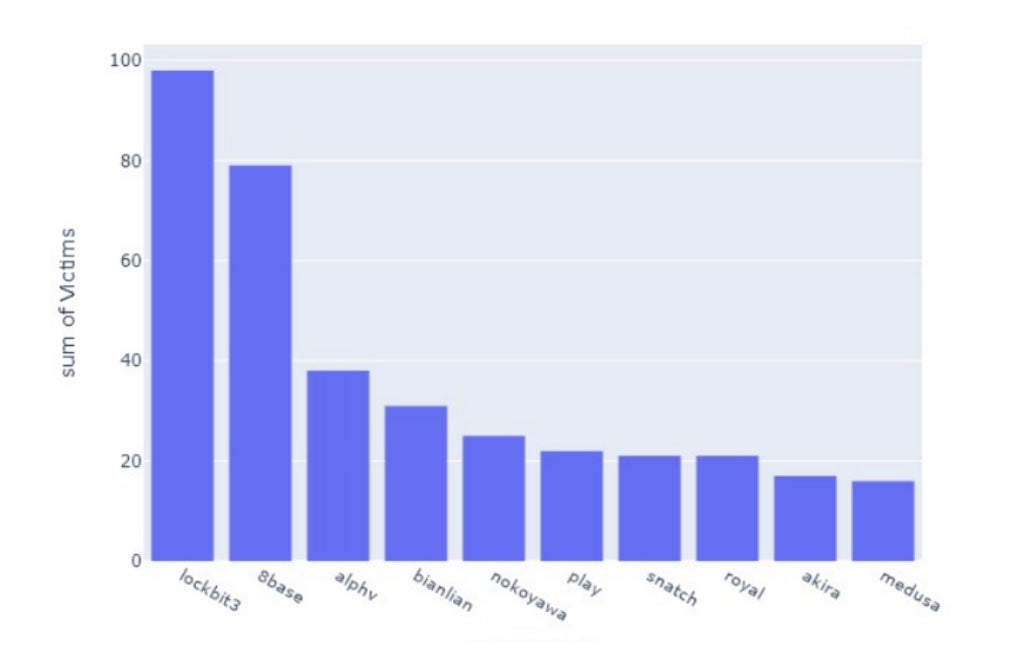

Анализируя атаки программ-вымогателей в июне 2023 года, VMware обнаружила, что 8Base поразила почти 80 жертв за последние 30 дней (рис. A), уступая только банде LockBit 3, которая взломала почти 100 организаций. Другие группы программ-вымогателей с высокой активностью за этот период включали ALPHV (BlackCat) с почти 40 жертвами, BianLian с более чем 30 жертвами и Nokoyawa с более чем 25 жертвами.

Рисунок А

Ориентируясь на такие сектора, как бизнес-услуги, финансы, производство и ИТ, 8Base известна тем, что использует тактику двойного вымогательства «имя и позор», в которой группа угрожает опубликовать зашифрованные файлы, если не будет выплачен выкуп. Идея состоит в том, чтобы поставить жертву в неловкое положение, раскрывая личную или конфиденциальную информацию, которая может нанести ущерб их бренду или репутации.

Кто входит в группу вымогателей 8Base?

По словам VMware, несмотря на всплеск атак программ-вымогателей, организованных 8Base, подробности о личности группы, методах и мотивах в значительной степени остаются загадкой. Однако, судя по сайту утечки и общедоступным учетным записям, а также сообщениям группы, ее вербальный стиль очень похож на стиль RansomHouse, группы, которая обычно покупает уже скомпрометированные данные или работает с сайтами утечки данных для вымогательства у жертв.

Анализируя заметки о выкупе как от 8Base, так и от RansomHouse, VMware обнаружила 99-процентное совпадение в многословии. Страница приветствия 8Base, страница условий обслуживания и страница часто задаваемых вопросов дословно скопированы с RansomHouse. Одно отличие в сообщениях заключается в том, что RansomHouse открыто ищет партнерские отношения с другими преступными группировками, а 8Base — нет.

Еще одна общая черта между двумя группами заключается в выборе программ-вымогателей. И 8Base, и RansomHouse используют различные штаммы программ-вымогателей, в том числе вариант, известный как Phobos. В конечном счете сходство вызывает вопросы о том, является ли 8Base просто ответвлением RansomHouse.

«Учитывая природу зверя, которым является 8Base, в настоящее время мы можем только предполагать, что они используют несколько различных типов программ-вымогателей либо в качестве более ранних вариантов, либо в рамках своих обычных операционных процедур», — говорится в сообщении VMware в блоге. «Что мы действительно знаем, так это то, что эта группа очень активна и нацелена на малый бизнес».

Сайт утечки 8Base и общедоступные аккаунты

На сайте утечки 8Base описывает себя как «простых пен-тестеров». Сайт предлагает жертвам инструкции с разделами «Часто задаваемые вопросы» и «Правила», а также несколько способов связаться с группой. У 8Base также есть официальный канал в службе обмена сообщениями Telegram и учетная запись в Twitter (рис. B).

Рисунок Б

Как защитить свою организацию от 8Base и других программ-вымогателей

«С точки зрения обнаружения программ-вымогателей цель состоит в том, чтобы помочь организациям обнаружить программы-вымогатели на ранней стадии, свести к минимуму ущерб, причиненный атакой, и как можно быстрее восстановиться после атаки», — говорится в сообщении отдела анализа угроз VMware.

С этой целью эффективная стратегия обнаружения и восстановления программ-вымогателей включает следующие три компонента:

- Предотвращение: это первая линия защиты от атак программ-вымогателей. Для предотвращения атаки необходимо постоянно обновлять критически важные системы и программное обеспечение, применять передовые методы обеспечения безопасности и обучать своих сотрудников тому, как обнаруживать фишинговые атаки и уклоняться от них.

Обнаружение. Для выявления атак программ-вымогателей требуются расширенные инструменты обнаружения. Ключевым аспектом здесь является защита конечных точек, которая использует поведенческий анализ и машинное обучение для поиска любой необычной активности или поведения в вашей сети.

Реагирование: После обнаружения программы-вымогателя вам необходимо быстро отреагировать, чтобы свести к минимуму ущерб. Такой ответ влечет за собой изоляцию зараженных систем, помещение пораженных файлов в карантин и предотвращение распространения ущерба на другие системы.

Оригинал

Recent Post

-

Сага из чипсов США-Китай: Huawei готовит Ascend 920 Chip, чтобы заменить ограниченную Nvidia H20

22 апреля 2025 г. -

В центре внимания AI в этот день Земли: «ИИ в корне несовместим с экологической устойчивостью»

22 апреля 2025 г. -

8 бесплатных курсов по развитию карьеры от LinkedIn - предложение заканчивается 7 мая

22 апреля 2025 г. -

Новые модели ИИ Openai O3 и O4-Mini теперь могут «думать с изображениями»

19 апреля 2025 г. -

Американские чиновники утверждают, что приложение DeepSeek AI «предназначено для шпионить за американцами»

19 апреля 2025 г.

Categories

- Python

- blockchain

- web

- hackernoon

- вычисления

- вычислительные компоненты

- цифровой дом

- игры

- аудио

- домашний кинотеатр

- Интернет

- Мобильные вычисления

- сеть

- фотосъемка видео

- портативные устройства

- программного обеспечения

- телефон и связь

- телевидение

- видео

- мир технологий

- умные гиды

- облако

- искусственный интеллект

- се

- Samsung

- умные города

- digitaltrends

- отели

- Startups

- Venture

- Crypto

- Apps

- безопасность

- техника и работа

- cxo

- мобильность

- разработчик

- 5г

- майкрософт

- инновации

- Права и свободы

- Законодательство и право

- Политика и общество

- Космическая промышленность

- Информационные технологии

- Технологии

- Образование

- Научные исследования

- Автомобильная промышленность

- Программная инженерия

- IT и технологии

- Веб-разработка

- Программирование

- Автоматизация

- Карьерный рост

- Программирование и анализ данных

- Трудоустройство

- Политика

- Искусственный интеллект

- ИТ-технологии

- Программное обеспечение

- Экологическая политика

- Образование и рынок труда

- Политика и право

- Microsoft Teams и SharePoint

- Информационная безопасность

- Кибербезопасность

- Налоги

- Образование и карьера

- Интернет и технологии

- Технологии, Государственные услуги

- Политика и технологии

- Разработка программного обеспечения

- Разработка ПО

- Машинное обучение

- Налогообложение, технологии, открытый исходный код

- Финансы и налоги

- Технологии, Интернет, Экология

- Интернет, безопасность

- Технологии и политика

- Операционные системы

- Профессиональная разработка

- Технологии, Безопасность

- Интернет и общество

- Финансовая индустрия

- Налоговый учёт

- Общественное здравоохранение

- Технологическая отрасль

- Юриспруденция

- Технологии и государство

- Здоровье и фитнес

- IT-инфраструктура

- Технологии и ИИ

- Здравоохранение

- IT

- Технологии, Экономика

- Музыка и технологии

- Здоровье и питание

- IT и безопасность

- Бизнес и предпринимательство

- Технологии, Программное обеспечение

- Технологии и инновации

- Технологии, данные, этика

- Технологии и Интернет

- Технологии и SaaS

- Медицина и здравоохранение

- Онлайн-видеосервисы

- Финансы и технологии

- Чтение и саморазвитие

- Экономика и бизнес

- Безопасность данных

- Удаленная работа

- Авиация и технологии

- Технологии, Игры

- Энергетика

- Социальные сети, безопасность, технологии

- Саморазвитие

- Безопасность информации

- Бизнес и карьера

- Технологии и отношения

- Игровая индустрия

- Компьютерная индустрия

- Математика, Искусственный интеллект

- Наука и технологии

- Технологии и безопасность

- Технологии, Удаленная работа, Бизнес

- Видеоигры

- Технологии, Искусственный интеллект, Этика

- Технологии, социальные сети, 6G

- Технологии, Программирование, AI, Разработка ПО

- Программирование, Разработка ПО, Технологии

- Животные

- Технологии, Искусственный интеллект

- Программирование, карьера, технологии, обучение

- Бизнес и технологии

- Технологии, Безопасность данных

- Астрономия и физика

- Продуктивность, личное развитие

- Медиа и Технологии

- Программирование и Искусственный Интеллект

- Социальные сети

- Политика и экономика

- Технологии, Медицина, Искусственный интеллект

- Технологии и управление

- Космос и астрономия

- Общество и политика

- Космические исследования

- Веб-дизайн

- Искусственный интеллект и безопасность данных

- Технологии, Безопасность, Конфиденциальность

- Экологическая проблема

- Технологии, Погода

- Авиация

- Транспортная сфера

- Технологии и бизнес

- Игровая промышленность

- Телевидение и реклама

- Аналитика данных

- Технологии и кибербезопасность

- Маркетинг

- Технологии и гаджеты

- Технологии, Авиация, Инновации

- Финансы и инвестиции

- Технологии и общество

- Рыночный анализ

- Космология

- Данные и бизнес

- IT и программирование

- Технологии и право

- Программирование и разработка

- Астрофизика

- Медицинские технологии

- Авиационная промышленность

- Технологии и искусственный интеллект

- Генетическая инженерия

- Бизнес и инвестиции

- Компьютерная промышленность

- Психология и социология

- Образование и технологии

- Рынок труда

- Технологии, Стартапы

- Технологии, Приватность, Чтение

- Маркетинг и продажи

- Виртуальная реальность

- Технологии, Смартфоны, Маркетинг

- Технологии, Бизнес, Личностный рост

- Экологические проблемы

- Экономика и технологии

- IT и карьера

- Интернет и безопасность

- Разработка и технологии

- Биотехнологии

- Интернет-магазины, кибербезопасность

- Финансы

- Безопасность и технологии

- Экономика

- Защита данных

- Data Science

- Карьера и работа

- Финансовый успех, мошенничество, маркетинг

- Безопасность

- Экология

- Космическая индустрия

- Программирование, Python, Обучение

- Технологии искусственного интеллекта

- Технологии, Дизайн, iOS

- Программирование, DevOps, Kubernetes

- Социальные сети и пропаганда

- Корпоративная этика

- Управление IT-инфраструктурой

- Здоровье и медицина

- Медицина

- Медицинская промышленность

- Разработка и дизайн

- Искусственный интеллект, Диагностика систем

- Образование и психология

- Технологии, Автомобильная промышленность

- Автомобили и путешествия

- Астрономия и космология

- Программирование и технологии

- IT, работа в офисе, эмоциональный интеллект

- Компьютерная техника

- Здоровье и благополучие

- Управление персоналом

- Политика и управление

- Бизнес и экономика

- Социальные сети, Пропаганда, Информационная безопасность

- Технологии и автоматизация

- Геймдизайн

- Экология и технологии

- CRM-системы, IT-инфраструктура

- Права человека

- Цифровая цензура, свобода слова, технологии

- Технологии, Искусственный интеллект, Работа

- Наука о данных

- Астрономия, Наука

- Интернет и цифровые технологии

- Технологии, управление

- Интернет и связь

- Технологии и конфиденциальность

- Интернет и свобода слова

- Психология и социальные науки

- Книги и литература

- Работа и карьера

- Финансовые технологии

- Психология и саморазвитие

- IT, программирование, сети

- Технологии, Видеоигры

- Экология и энергетика

- Космонавтика

- Медицина и технологии

- Игры и развлечения

- Музыкальная индустрия

- Логистика и складирование

- Бизнес и финансы

- Экология и окружающая среда

- Правозащита

- Социальные сети и дезинформация

- Технологии и рынок труда

- Технологии, Искусственный интеллект, Рынок труда

- Технологии и будущее

- Медицина и здоровье

- Социальные медиа

- Экология, политика, общество

- Экономика и Финансы

- Разработка игр

- Пропаганда и дезинформация

- Медицинские исследования

- Онлайн-знакомства

- Политика и СМИ

- Энергетика и электромобили

- Климатические изменения

- Технологии, Рынок труда

- IT и управление данными

- Безопасность и кибербезопасность

- Интернет-технологии

- Психология и личностное развитие

- Технологии, Мессенджеры

- Цифровые технологии

- Здоровье и самосовершенствование

- Технологии и AI

- Технологии и спорт

- IT, Разработка программного обеспечения

- Экология и климат

- Космос и технологии

- Юридическая сфера

- Безопасность в интернете

- Программирование, Искусственный Интеллект, Качество ПО

- Технологии и мессенджеры

- Социальная справедливость

- Технологическая индустрия

- Личностное развитие, Time-менеджмент, Психология

- Бизнес и менеджмент

- Технологии, Микросхемы, Автономные системы

- Фриланс и предпринимательство

- Социальные сети и искусственный интеллект

- Криминальные дела

- Социальные сети, Маркетинг

- Энергетика и экология

- Технологии, Искусственный Интеллект, Полиция

- Программирование, Искусственный интеллект, Рынок труда

- Социальные сети, дезинформация, анализ данных

- Потребительские права

- Образование и наука

- Технологии и правосудие

- Технологии, Безопасность, Автомобили

- Энергетика и окружающая среда

- Личностное развитие

- Технологии и экономика

- Медиа и коммуникации

- Миграция и иммиграция

- Личностный рост

- Налоговая система

- Медиа и телевидение

- Интернет и телекоммуникации

- Технологии, Кибербезопасность

- Здоровье

- Социальные сети и карьера

- Политика и инфраструктура

- Предпринимательство

- Промышленность программного обеспечения

- СМИ и коммуникации

- Медиа и Общество

- Медицина и генетика

- Веб-разработка и дизайн

- Технологии, процессоры

- IT-индустрия

- Кинопроизводство и технологии

- Транспорт

- Текстовый анализ

- Технологии, дизайн интерфейсов

- Офисные приложения

- Технологии, Онлайн-сервисы

- Медицина и биотехнологии

- Общество и технологии

- Экономика и рынок труда

- Искусственный интеллект, программирование, аналитика

- Технологии, следствие

- Сетевые технологии

- Технологии и веб-разработка

- Программирование, Обучение, Практика

- Коммуникации и ИТ

- Технологии, Карьера, Экономика

- Технологии и транспорт

- Здравоохранение и медицина

- Технологии, Государственное управление

- IT-безопасность

- IT и разработка

- Финансы и экономика

- Социальные сети, Общество, Сообщества

- IT-разработка

- СМИ и политика

- Конфиденциальность и безопасность

- Экономика и политика

- Технологии и общественная жизнь

- Бизнес и этика

- Безопасность и защита информации

- Технологии, бизнес

- Интернет и цензура

- Государственное регулирование

- Игры, Технологии

- Технологии и оптимизация

- Технологии ИИ и машинного обучения

- Технологии, IT, карьера

- IT и программное обеспечение

- Право и преступность

- Криминал и Правоохранительные Органы

- Технологии и энергетика

- Нефтяная промышленность

- Социальные конфликты

- Преступность и безопасность

- Таможенная очистка

- Медиа и журналистика

- Технологии и разработка приложений

- Телекоммуникации

- Консалтинг и управление

- Управление человеческими ресурсами

- Онлайн-контент

- Психология и психотерапия

- Морская отрасль

- Психология и технологии

- Социальные проблемы

- Маркетинг и реклама

- Политика и власть

- Экономика и торговля

- Карьера и развитие

- Продуктивность и Управление Временем

- Технологии, Искусственный интеллект, Реклама

- Окружающая среда

- Здоровье и технологии

- Бытовая химия

- Правовая информация

- Юстиция

- Технологии и экология

- Социальные сети и безопасность

- Базы данных

- Политика и государственное управление

- Интернет и социальные сети

- Индустрия IT

- Технологии и программное обеспечение

- История и искусственный интеллект

- Рестораны и обслуживание

- Технологии и программирование

- Социология

- Телевидение и СМИ

- Психология

- Политика и бизнес

- Мобильные устройства

- Технологии и развлечения

- Экология и охрана окружающей среды

- Маркетинг и брендинг

- Медицинская индустрия

- Кибербезопасность и технологии

- Социальные сети и политика

- Развлечения

- ИТ и автоматизация

- Криптовалюты и блокчейн

- История и идеология

- Медицина и политика

- Личная жизнь миллиардеров

- Образование и Политика

- Туризм и отдых

- Психология и искусственный интеллект

- Удаленная работа и производительность

- Выживание

- Управление командами

- Разработка

- Международная торговля

- Корпоративная ответственность

- Социальные сети и общество

- Управление серверами

- Индустрия компьютерных игр

- Политика и климат

- Онлайн-игры

- Медицинская отрасль

- Искусственный интеллект и технологии

- Религия и мораль

- Путешествия

- Социальные сети и информация

- Технологии и медиа

- Технологии и свобода

- Электронная коммерция

- Бизнес и управление

- Психическое здоровье и технологии

- Технологии и устойчивое развитие

- Технологии и социальные сети

- Профессии

- Экономика и промышленность

- Технологии и трудоустройство

- Иммиграционная политика

- Продуктивность и фокус

- Технологии и робототехника

- Свобода слова

- Психология и власть

- Социальные сети и онлайн-платформы

- Технологии и Права Человека

- СМИ и журналистика

- Окружающая среда и здоровье

- Технологии и сервисы

- Индустрия игр

- Программирование и ИИ

- Медиа и пропаганда

- Социальная сфера

- Социальные сети и общественное мнение

- Поп-культура

- Сервисы потокового вещания

- Рынок развлечений

- Социальные медиа и политика

- Технологии и информация

- Медиа и развлечения

- Квантовая криптография

- Искусственный интеллект в индустрии развлечений

- Технологии и коммуникация

- Индустрия программирования

- Финансовая безопасность

- Международные отношения

- Бизнес и лидерство

- Технологические новости и аналитика

- Программное обеспечение и технологии

- Предпринимательство и малый бизнес

- Политика и общественный контроль

- Здравоохранение и политика

- Управление персоналом и эффективность разработки

- Технологии и ИТ‑управление

- Свобода слова и дезинформация

- Веб-дизайн и разработка

- Веб‑разработка и карьера

- Культура и общество

- Цифровые права и свобода слова

- Безопасность и искусственный интеллект

- Технологии и искусство

- Мобильные приложения

- Продуктивность

- Космические технологии и безопасность

- Технологические тренды и экономика

- Безопасность и конфиденциальность

- Продуктивность и личная эффективность

- Веб‑скрейпинг и автоматизация

- Политика и социальные сети

- Политика и безопасность

- Медиа и информационное пространство

- Медицина и Психология

- Интернет‑культура и медиа

- Технологии и разработка

- Сociety

- Развитие интеллекта и профессиональные навыки

- Linux, программирование