5 обязательных стратегий кибербезопасности для малого бизнеса

9 марта 2023 г.Киберугрозы постоянно развиваются, чтобы увеличить вероятность нанесения ущерба организации-мишени и максимизировать возможности для киберпреступников получить деньги. Учитывая нехватку ресурсов и минимальный бюджет малых предприятий для своих ИТ-отделов, это делает их главной мишенью для киберпреступность.

Однако это не означает, что ничего нельзя сделать, и малые предприятия (малые предприятия) следует рассматривать просто как сидячих уток. Кроме того, есть несколько шагов, которые организации могут предпринять, чтобы не стать жертвой киберпреступности.

1. Стандартизируйте ИТ-практики

Стандартизация всех ИТ-практик снижает угрозу ошибок или неверных предположений. Это обеспечит уверенность в том, что передовой опыт действительно применяется.

Несколько примеров стандартизации ИТ-практик:

- Включите элементы управления браузером, чтобы ограничить сайты, доступные сотрудникам при подключении к корпоративной сети. Это снизит вероятность обнаружения вредоносного ПО на сомнительных сайтах, имеющих доступ к корпоративной сети или корпоративным файлам.

* Требовать от сотрудников ежеквартальной смены паролей. Часто существуют настройки программного обеспечения, которые могут предложить пользователю сбросить свой пароль. Включив эти настройки, если пароль используется на нескольких платформах или подвергается взлому, снижается риск компрометации корпоративной сети.

* Создайте протокол приема и увольнения сотрудников. Это включает стандартизацию учетных данных для доступа путем создания ролей доступа, таких как роль отдела кадров, роль маркетинга, роль ИТ и т. д., которые предоставляют доступ только к необходимому программному обеспечению и платформам. для выполнения конкретных должностных обязанностей. Кроме того, после трудоустройства организация должна иметь протоколы для удаления учетных данных доступа для увольняющегося сотрудника.

* Внедрите средства контроля, чтобы уменьшить угрозу подключения устройств Интернета вещей к сети. Это могут быть личные ноутбуки, телефоны сотрудников или смарт-часы, а также планшеты. Чтобы ограничить угрозу подключения этих устройств к сети, организации могут указать, какие устройства могут пройти аутентификацию для корпоративного доступа.

* Обеспечить точное и своевременное резервное копирование файлов. Автоматическая настройка этого процесса может помочь бизнесу восстановить свои сети в случае атаки вредоносного ПО. Опять же, автоматизация этого процесса снижает нагрузку на и без того ограниченный ИТ-персонал; однако важно всегда выборочно проверять эти системы резервного копирования, чтобы убедиться, что они обновлены и точны.

## <сильный>2. Своевременные обновления

Некоторые из крупнейших кибератак были вызваны устаревшим программным обеспечением и операционными системами. Чтобы устранить бреши в безопасности, оставленные устаревшими программами, сотрудники должны быть уверены, что они выполняют обновления как можно раньше. Одной из проблем, с которой сталкиваются организации при ускорении этого процесса, является неопределенность того, как обновление может повлиять на сеть организации. Когда обновление доступно, важно протестировать его перед развертыванием в масштабах всей компании. Если надлежащее тестирование не проведено и возникает проблема, на ее устранение может уйти гораздо больше времени, чем если бы тестирование было проведено изначально для выявления и устранения любых проблем, которые могут возникнуть.

## 3. Многофакторная аутентификация

Включение многофакторной аутентификации в приложениях и сетях, которые уже обладают этой возможностью, существенно укрепляет инфраструктуру безопасности. Таким образом, сотрудник, получающий доступ к информации, должен будет предоставить несколько учетных данных для получения доступа. Это может быть пароль, за которым следует SMS-код подтверждения, или биометрическое сканирование в сочетании с пин-кодом. Методы проверки могут быть адаптированы к тому, что является наиболее безопасным, а также обеспечивают повышенную безопасность для организации в целом. Если в определенных программах еще нет двухфакторной или многофакторной аутентификации, есть доступные программы, которые можно использовать в сети компании для достижения этого повышенного уровня безопасности.

## 4. Список разрешенных приложений & ИИ

Создание разрешенных списков приложений, официально известное как «белый список приложений», использует совершенно другой подход к кибербезопасности. При запуске программ в вашей сети большинство программных решений для кибербезопасности блокируют только то, что известно как вредоносное. Это работало в 90-е, когда список известных плохих программ не рос ни секунды. Сегодня такой подход неосуществим и довольно архаичен.

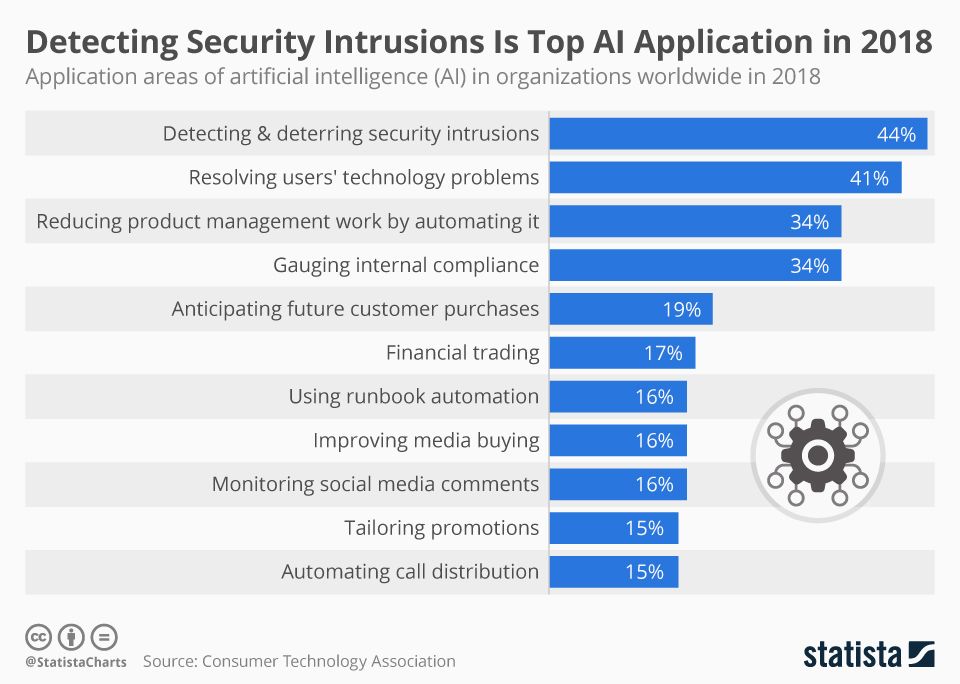

Чтобы не отставать от современных киберугроз, организациям следует внедрить список разрешенных приложений, который разрешает выполнение только проверенных и проверенных безопасных программ. Некоторые организации используют машинное обучение в области кибербезопасности, чтобы также наилучшим образом определить, что является безопасным и может работать в их среде. Учитывая непрерывный прогресс в области технологий, искусственный интеллект или машинное обучение также являются действенными подходами к расширенной безопасности, и сегодня их также можно найти во многих решениях для внесения в белый список.

## 5. Обучение сотрудников кибербезопасности

Как владелец бизнеса, расширение возможностей сотрудников с помощью обучения кибербезопасности, вероятно, является одной из лучших инвестиций, которые вы можете сделать. Большинство нарушений безопасности являются прямым результатом человеческой ошибки. Обучая сотрудников предупреждающим признакам киберугроз, они могут правильно выявлять потенциальные киберпреступления. Это снизит вероятность того, что они станут жертвами различных киберугроз, описанных Национальным институтом стандартов и технологий, таких как фишинговые атаки или компрометация деловой электронной почты (BEC), вредоносные загрузки, программы-вымогатели и программы-шпионы. Кроме того, обучение кибербезопасности повысит осведомленность сотрудников о безопасности в Интернете.

## Реализация

Согласно Национальной службе кибербезопасности США. Alliance, 60% малых предприятий не могут оправиться после кибератаки. Исследования показывают, что эти предприятия навсегда закрывают свои двери в течение шести месяцев после кибератаки. Учитывая, что более 95% предприятий, работающих в США, являются малыми предприятиями, угроза киберпреступности против этих организаций экзистенциальна. Крайне важно, чтобы малые предприятия сосредоточились на профилактике и начали внедрять передовые методы кибербезопасности уже сегодня.

Многие из описанных практик представляют собой простые изменения поведения и процессы, которые можно настроить с помощью автоматизации. Однако, если вы решите автоматизировать какой-либо процесс, всегда обязательно проверяйте, чтобы он работал должным образом. Например, файлы резервных копий жизненно важны для организации, если оборудование выходит из строя или кибератака проникает в сеть. Если процесс не является всеобъемлющим или периодически дает сбои, резервные копии, в которых отчаянно нуждается организация, не будут точными.

Для предметов, которые могут потребовать некоторой финансовой поддержки, таких как новое программное обеспечение для кибербезопасности или обучение сотрудников, всегда обязательно проводите исследование. Не обращайте внимания на маркетинговые модные словечки и глубоко погрузитесь в то, какое обучение и решение лучше всего подходят для нужд вашей конкретной организации. Для этого вам может потребоваться изучить процесс интеграции, общую стоимость инвестиций и услуги долгосрочной поддержки.

Оригинал