Почему ваш следующий сотрудник может быть цифровым работником

17 июня 2025 г.Таблица ссылок

Аннотация и 1. Введение

2. Контекст

2.1. Квантовые вычисления как угроза для криптографии

2.2. Текущие подходы к квантовой криптографии

2.3. Блокчейн и сеть блокчейна LACCHAIN

3. Уязвимости технологии блокчейна с появлением квантовых вычислений

4. Предложение о квантовой безопасной сети блокчейнов

5. Реализация и 5,1 генерации и распределение квантовой энтропии

5.2. Создание сертификатов пост-кванта

5.3. Инкапсуляция связи между узлами с использованием квантовобезопасной криптографии

5.4. Подпись транзакций с использованием ключей после квонта

5.5. Проверка подписей после цепь

6. Выводы и следующие шаги, подтверждения и ссылки

5 Реализация

Реализация нашего решения состоит из следующих пяти этапов:

Генерация и распределение квантовой энтропии.

Поколение сертификатов после квонтума.

Инкапсуляция связи между узлами с использованием квантовой криптографии.

Подпись транзакций с использованием ключей после квонта.

Проверка подписей после цепь.

5.1 Генерация и распределение квантовой энтропии

Случайность - это краеугольный камень, на котором строятся криптографические стандарты. Он используется для создания ключей и семян, используемых в криптографических схемах. Задача, связанная с генерацией случайности, - это генерация действительно случайных данных. Текущие методы полагаются на детерминированные подходы - аппаратное обеспечение, использующее классическую физику, и любые доступные входы, которые могут добавить некоторый уровень непредсказуемости, что приводит к генерации псевдолупиточных данных в подавляющем большинстве случаев. Неспособность обеспечить достаточную случайность в криптографических процессах может привести к реальным атакам на безопасные системы. Это даже распространяется на квантовые генераторы случайных чисел, поэтому существует необходимость разрабатывать схемы для истинной случайности [72].

И наоборот, квантовая генерация случайности использует силу неэтерминированной природы квантовой механики. Генерация квантовых случайных чисел [73] может быть построено во многих отношениях, как было показано различными подходами, используемыми на сегодняшний день, в том числе сплиттеры луча с детекторами, вакуумными колебаниями в когерентном свете и сжимающимися когерентными световыми механизмами, среди прочего [74, 75]. Несмотря на то, что эти методы неэнергинистичны, им не хватает возможности конечного пользователя гарантировать, что устройство работает правильно. Эта способность в устройстве (иногда известном как независимость устройства или чаще, как сертифицированное квантовое генерация) лежит в основе QRNG, Ironbridge, используемого в нашем решении, представленном в этой статье.

Ironbridge генерирует случайность благодаря квантовому процессу, оцениваемому как квантовому сертификации, который использует тест на нарушение неравенства колокола [76, 77] или более высокого порядка теста неравенства в рве на машине NISQ [78]. Такое нарушение, наряду с различными другими тестами безопасности, принимается как математическое доказательство того, что выход могла исходить только из квантового источника и является не определенным и, следовательно, максимально случайным для физической системы. Для экспериментов в этой статье для генерации энтропии использовался квантовый компьютер IBM

Учитывая распределенный характер блокчейна, в идеале каждый объект, управляющий узлом, должен иметь собственный локальный источник квантовой энтропии: устройство QRNG. Тем не менее, было невозможно предоставить каждому узлу свой собственный QRNG для нашего пилота, поэтому мы использовали центральный источник квантовой энтропии. Как обсуждалось в этой статье, текущие криптографические схемы, используемые в SSL/TLS, не являются квантовыми безопасными, поэтому использование их для распределения энтропии нарушило бы квантовую поверхность в начале.

Вместо этого мы решили спроектировать протокол, который позволил узлам создавать квантовой безопасный туннель между собой и точкой распределения энтропии, чтобы гарантировать, что это общение можно считать квантовым безопасным. Чтобы сделать это, источник энтропии создает первый ключ, разделяет его на несколько частей и доставляет его в узел через различные каналы TLS. У узлов есть время, чтобы получить ключ, переоценить его и использовать его для аутентификации против источника энтропии. Это рассказано более подробно в разделе 5.1.2.

5.1.1 Openssl Framework

За последние 20 лет API OpenSSL стал De-Facto Cryptographic Framework для приложений, которые используют TLS/SSL, предоставляя такие возможности, как:

• Генерация псевдолудочных чисел.

• Классическая криптографическая поддержка с использованием алгоритмов, таких как Diffie-Hellman (DH) и Elliptic Curve Diffie-Hellman (ECDH).

Приложения и библиотеки OpenSSL также предоставляют следующие функции:

• Создание частных и общедоступных ключевых пар.

• Управление полномочиями по сертификатам.

• Проверка сертификата.

• Управление крипто -библиотеками и плагинами двигателя для поддержки новых алгоритмов.

• Реализации клиента и сервера SSL/TLS.

Поскольку квантовые вычисления будут влиять на безопасность асимметричных криптографических алгоритмов, таких как RSA и ECDSA, требуются следующие изменения в OpenSSL:

• Поддержка сертифицированной квантовой энтропии для замены существующего генератора номеров псевдолуаров, используемого для семян-клавиш и случайных значений, используемых для параметров, не являющихся параметрами.

• Поддержка алгоритмов посткантара для обеспечения как ключевых инкапсуляций, так и цифровых подписей.

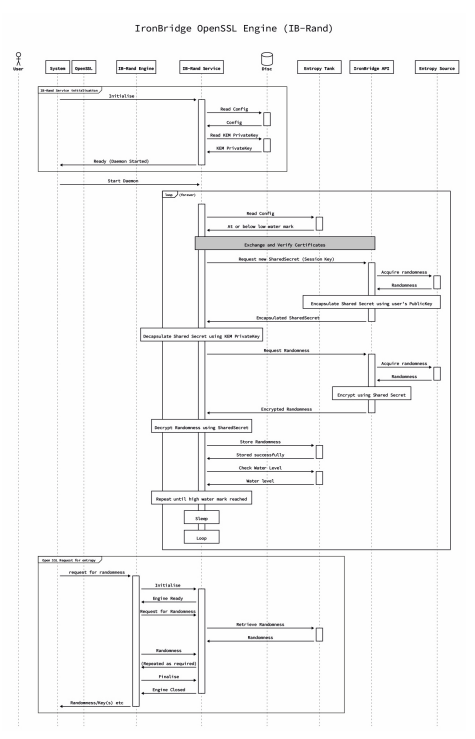

Платформа Ironbridge облегчает переход в OpenSSL с энтропией, предусмотренной:

• Квантовая ключевая инкапсуляция, защищающая существующую инфраструктуру PKI путем обертывания непост-квантовых клавиш в пост-квантовую обертку.

• Квантовые сгенерированные случайные числа для чистых квантовых сгенерированных ключей для алгоритмов подписи.

Этот подход облегчает легкую интеграцию в слои компьютерной безопасности в операционной системе, в то же время совместим с большинством существующей инфраструктуры. Сервисный агент Ironbridge предоставляет пост квантовое управление ключами для безопасной энтропийной туннеля обратно на платформу Ironbridge. Компонент предоставляет пользователям возможность обеспечить соблюдение политик безопасности клиентов в отношении максимального времени жизни ключей путем автоматического предоставления настраиваемых возможностей для циклирования ключей.

5.1.2 Настройка источника энтропии

Как упоминалось ранее, каждый узел блокчейна в идеале должен иметь свой собственный источник квантовой энтропии. Для нашего пилота узлы Lacchain не имели локального источника квантовой энтропии, поэтому необходимо было установить квантовое соединение между внешним источником (платформа Ironbridge) и каждому из узлов. Поскольку квантовая энтропия необходима для генерации ключей после квонта, которые позволяют устанавливать квантовое соединение, мы не могли использовать криптографию после квантам для защиты этого первого канала.

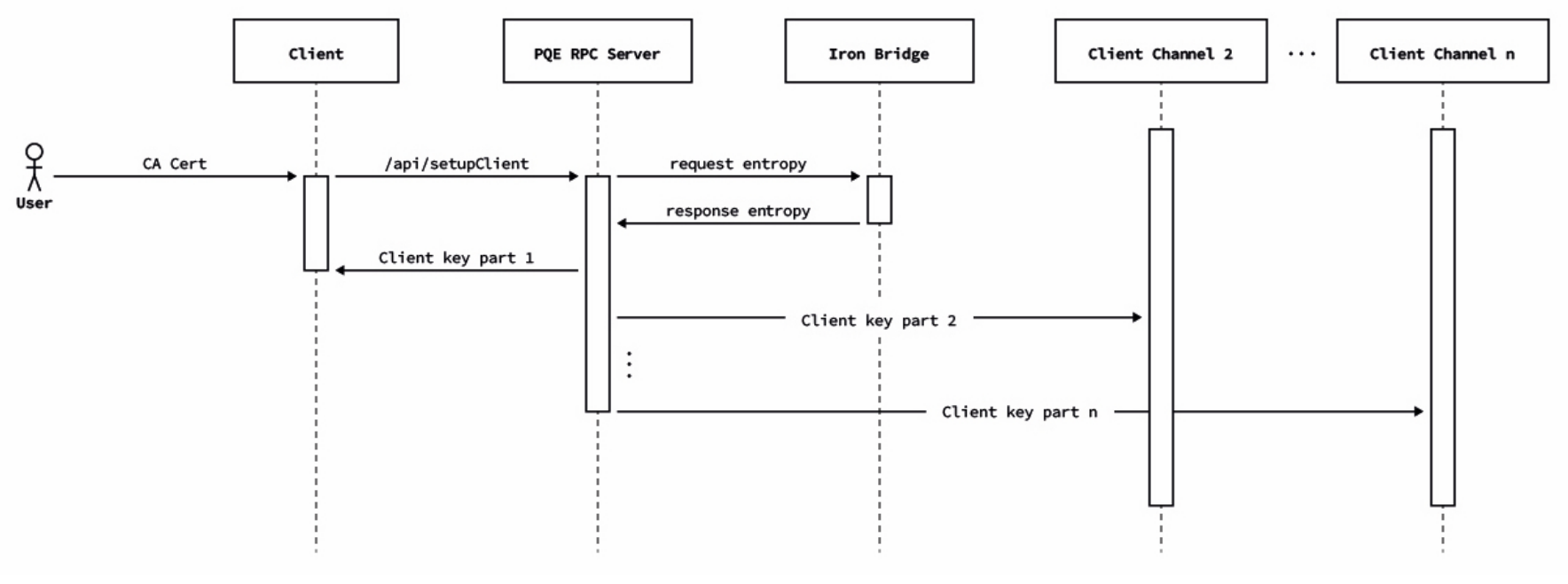

Поэтому мы разработали протокол, который начинается с распределения ключа после квонта от платформы Ironbridge к узлам Lacchain. Этот ключ разбит на N части и доставляется через различные каналы TLS. После того, как узел Lacchain обладает всеми частями N, он реконструирует ключ и использует его для установления первого соединения с квантовым источником энтропии. Этот ключ используется только один раз, а затем он сразу же отброшен.

CQC Ironbridge обеспечивает сертифицированную энтропию квантовой сгенерированной для криптографического использования, обеспечение более сильной классической криптографии и самой высокой прочности после квонтульной криптографии в криптографических экосистемах клиента. Независимый сертификация Ironbridge по патентному устройству Математически доказывает, что каждое случайное число является результатом квантового процесса, не доверяя процессу генерации до использования клиента.

После того, как этот первый пост-квантам используется для установления первого безопасного соединения между узлом ласкана и источником энтропии, они инициируют второй процесс, чтобы пересмотреть работающий клавиатуру Kem, используя алгоритм после квантам, McEliece, в соответствии с NIST-раундами [41]. Это позволяет установить квантовое соединение между источником энтропии и узлами, которые позволяют узлам лакейна начинать запрашивать квантовую энтропию по требованию (см. Рис. (1)).

5.2 Генерация сертификатов после квонта

Как только узлы лакейна получит доступ к квантовой энтропии по требованию, эта энтропия потребляется OpenSSL, как показано на рис. (2). Постоянные квантовые криптографические решения, такие как QKD (см. Раздел 2.2.1), сегодня не являются масштабируемыми и требуют существенных инвестиций в инфраструктуру. Возможные и практические решения, которые обеспечивают квантовые устойчивости сегодня, включают PQC (см. Раздел 2.2.2). Вместо того, чтобы заменить текущие протоколы Интернета и блокчейн на новые, которые включают PQC, мы попытались ввести PQC в существующих рамках.

Основываясь на анализе, представленном выше, мы решили использовать традиционный стандарт X.509, который определяет международно принятый формат для цифровых документов, который надежно связывает пары криптографических ключей с такими идентификаторами, такими как веб -сайты, отдельные лица и организации [79].

Используя модифицированную версию LIBSSL, спецификация X.509 была расширена для включения общественных ключей Postquantum и Ethereum (ECDSA), что позволило узлам блокчейна использовать модифицированные LibSSL для установления квантовых каналов в одноранговом обращении, которые используют эти ключи. LIBSSL - это часть OpenSSL, которая поддерживает TLS (SSL и TLS -протоколы) и зависит от LibCrypto.

Как обсуждалось в разделе 4, узлы используют ключи после квонта для инкапсуляции общения с другими узлами и транзакциями знаков, передаваемых в блокчейн. Мы решили использовать один и тот же алгоритм для генерации обоих типов клавиш (то есть клавиш шифрования и ключи подписания). Учитывая универсальность OpenSSL для включения любого алгоритма после квонта, выборы алгоритма после квонтума были основаны на ограничениях, присущих выполнению транзакций блокчейна-временно выполнение и размер полезной нагрузки, поскольку различные алгоритмы представляют существенные различия, которые обусловлены текущими обозначениями и хранилищами.

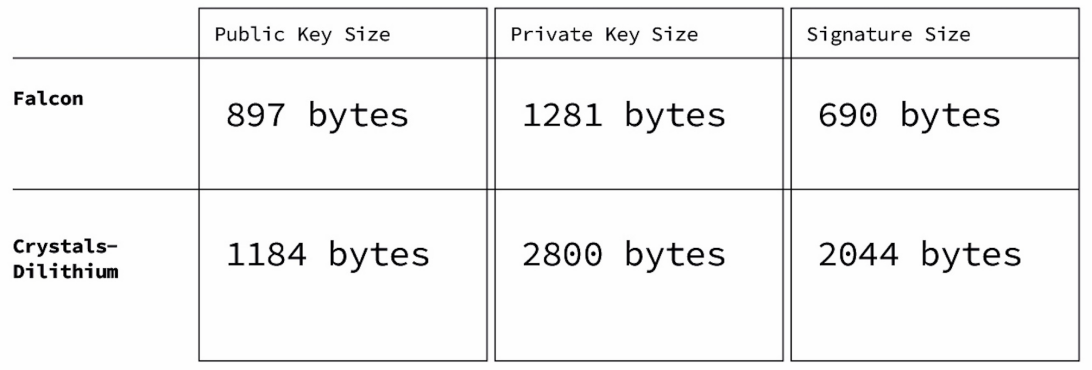

Мы оценили двух финалистов конкуренции NIST в категории подписи [41], Crystalsdilithium [49] и Falcon [50]. На рисунке 3 представлены некоторые различия между этими двумя алгоритмами с точки зрения размера открытого ключа, размера личного ключа и размера подписи.

Оба алгоритма очень требовательны относительно обработки, памяти и объема случайного материала, необходимого для вычисления клавиш и подписей. Тем не менее, Falcon был признан наиболее компактной и содержит встроенную функцию, соответствующую SHA3, расширяющуюся выходную функцию (xof Shake256). VM Ethereum и национально поддерживает алгоритм хеширования Keccak, на котором основан SHA 3 NIST FIP202, но он не предоставляет необходимые расширяемые выходные функции (XOF). Кроме того, реализация функциональности Shake Xof не является простой.

Мы оценили другие алгоритмы подписания, но скорость, сложность и тот факт, что нам пришлось бы реализовать экосистему, соответствующую SHA3, для источника QRNG для подачи этих схем оказалось лучшим вариантом. Наше решение позволяет включить новые алгоритмы после кантации, такие как те, которые могут быть стандартизированы такими организациями, как NIST в ближайшие месяцы и годы.

Чтобы использовать Falcon, нам нужно было добавить новый идентификатор объекта (OID), 1.3.9999.3.1, в Libssl, чтобы распознать алгоритм пост квантового Falcon-512 [80].

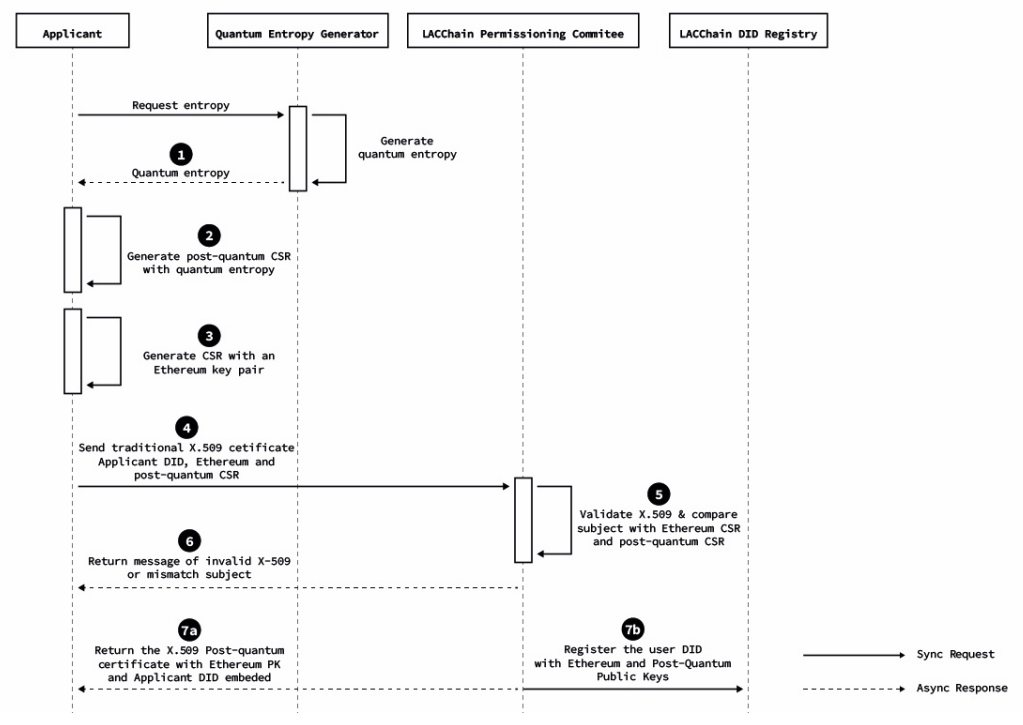

Процесс генерации сертификатов после квонта обобщен на рис. (4,5) и разбитые на следующие семь шагов:

• Защитник запрашивает и получает форму энтропии QRNG, как объяснено в разделе 5.1.

• Заявитель генерирует пару клавиш Post-Quantum Falcon-512 с использованием квантовой энтропии с помощью модифицированной версии CLI Opensll (эта модификация была сделана с помощью инициативы Open Quantum Safe, и мы внесли свой вклад в пакет Debian для упрощения его установки) и создают запрос на подписку сертификата (CSR).

• Заявитель генерирует второй CSR с парой ключей Ethereum, которая будет использоваться для подписи транзакций с использованием метода по умолчанию, установленным Ethereum (в настоящее время ECDSA).

• Заявитель отправляет в Управление по сертификатам (CA)-роль, которую играет техническая команда Lacchain в нашем пилотном (i) традиционном X.509, выпущенном доверенным CA, (ii) запрос на подпись сертификата (CSR) для ключа Ethereum и (iii) CSR, связанный с ключом Falcon Post-Quantum.

• CA подтверждает, что (i) традиционный X.509 действителен, (ii) субъект в традиционном X.509 соответствует субъекту в CSRS, и (iii) подпись CSR соответствует общедоступным ключам, которые просят сертифицировать (то есть CSR действительны).

• Если проверка не удастся, процесс сертификации отклоняется, и заявитель возвращается сообщение об ошибке.

• Если процесс проверки пройден, CA продолжает регистрировать три пункта в смарт -контракт в блокчейне, который называется «Реестр децентрализованного идентификатора (DID)». DIDS - это URI, которые следуют стандарту W3C [81], которые подходят для идентификации отдельных лиц, сущностей или других компонентов в децентрализованных средах, таких как сети блокчейнов. Три пункта, зарегистрированные в интеллектуальном контракте,-это (i) DID, (ii) публичные ключи Ethereum и Falcon Post-Quantum, и (iii) данные предмета или альтернативно доказательство личности субъекта, которое не раскрывает данные предмета. Одновременно CA также возвращает несколько элементов заявителю, включая сертификат Falcon Post-Quantum X.509, который содержит открытый ключ Ethereum, открытый ключ Falcon после Quantum, и новый DID, контролируемый другим, был получен из ключа ETH.

Каждый из этих шагов важен, и дополнительные полезные разъяснения перечислены ниже:

• CSR - это файлы кодированного текста, которые содержат информацию, которая должна быть включена в запрошенный сертификат, такой как имя организации, общее имя (доменное имя), адрес и страна. Он также содержит открытый ключ, который будет включен в сертификат, но закрытый ключ не раскрывается. Вместо этого закрытый ключ используется для подписи запроса, чтобы CA мог убедиться, что запрашивающий действительно контролирует этот конкретный личный ключ.

• Заявитель обязан представить традиционный X.509, чтобы CA Blockchain не должна выполнять проверку личности заявителя с нуля. И заявитель, и CA используют преимущества предыдущего X.509, а CA только подтверждает, что сертифицированные данные субъекта в X.509 соответствуют данным субъекта в CSR.

• Реестр DID следует стандарту DID из W3C [81], который представляет модель данных для идентификаторов, особенно предназначенных для разрешения и проверки в децентрализованных реестрах. Каждый раз, когда CA сертифицирует новую организацию, он регистрирует DID в блокчейне с информацией о сертифицированных ключах Ethereum и Falcon, так что любой, у кого есть доступ к общественной бухгалтерской книге, может разрешить предприятия и проверить связанные с ними ключи. Например, это произойдет, когда сущность использует ключ Ethereum, ключ Falcon или оба для подписи транзакции, которая будет учитываться в подразделе 5.5.

Авторы:

(1) М. Алленд, IDB - Межамериканский банк развития, 1300 Нью -Йорк, Вашингтон, округ Колумбия, США и Лакчейн - Глобальный альянс для развития экосистемы блокчейна в LAC;

(2) Д. Лопес Леон, IDB - Межамериканский банк развития, 1300 Нью -Йорк, Вашингтон, округ Колумбия, США и Лакчейн - Глобальный альянс для развития экосистемы блокчейна в LAC;

(3) S. Ceron, IDB - Intermerican Bank Development Bank, 1300 New York Ave, Вашингтон, округ Колумбия, США и Lacchain - Глобальный альянс для развития экосистемы блокчейна в LAC;

(4) A. Leal, IDB - Межамериканский банк развития, 1300 New York Ave, Вашингтон, округ Колумбия, США и Lacchain - Глобальный альянс для развития экосистемы блокчейна в LAC;

(5) A. Pareja, IDB - Межамериканский банк развития, 1300 New York Ave, Вашингтон, округ Колумбия, США и Lacchain - Глобальный альянс для развития экосистемы блокчейна в LAC;

(6) М. Да Силва, IDB - Межамериканский банк развития, 1300 New York Ave, Вашингтон, округ Колумбия, США и Lacchain - Глобальный альянс для развития экосистемы блокчейна в LAC;

(7) A. Pardo, IDB - Межамериканский банк развития, 1300 New York Ave, Вашингтон, округ Колумбия, США и Lacchain - Глобальный альянс для развития экосистемы блокчейна в LAC;

(8) Д. Джонс, Квантовые вычисления Кембриджа - Кембридж, Великобритания;

(9) Д.Дж. Уорралл, Квантовые вычисления Кембриджа - Кембридж, Великобритания;

(10) Б. Мерриман, Квант -Квант -Компьютер - Кембридж, Великобритания;

(11) J. Gilmore, Квант -вычисления Кембриджа - Кембридж, Великобритания;

(12) Н. Китченер, Квант -Компьютер Кембридж - Кембридж, Великобритания;

(13) S.E. Венегас-Андрака, Tecnologico de Monterrey, Escuela de Ingenieria y Ciencias. Монтеррей, NL Мексика.

Эта статья естьДоступно на ArxivПод CC BY-NC-ND 4.0 Лицензия.

Оригинал