Почему фишинг по-прежнему остается самым успешным методом взлома

22 марта 2022 г.Объяснение новых методов фишинга и как не попасться на их удочку

Большинство из нас не нажмет на электронное письмо, в котором утверждается, что мы выиграли в лотерею в настоящее время. Тем не менее, фишинговые атаки развивались и оставались самой опасной кибератакой для отдельных лиц или предприятий с момента первой фишинговой атаки в 1995 году.

Согласно отчету компании Valimail, занимающейся безопасностью электронной почты, более трех миллиардов поддельных сообщений отправляется каждый день, почти 1 % всего почтового трафика. И это стоит довольно дорогого ущерба нашему обществу. К 2021 году глобальный ущерб от киберпреступлений вырастет с 3 триллионов долларов США в 2015 году до 6 триллионов долларов США в год, согласно оценке из Официального ежегодного отчета о киберпреступности за 2020 год, подготовленного [Cybersecurity Ventures] (https://cybersecurityventures.com/cybercrime-damages). -6 трлн к 2021 г.).

Что такое фишинг?

Термин «фишинг» — это игра слов «рыбалка». Согласно [IETF RFC 4949, версия 2] (https://tools.ietf.org/html/rfc4949), фишинг определяется как:

Метод попытки получить конфиденциальные данные, такие как номера банковских счетов, посредством мошеннических рассылок по электронной почте или на веб-сайте, в которых злоумышленник маскируется под законную компанию или уважаемое лицо.

Например, в сообщении может быть «Раздача нового iPhone», «Предупреждение о вредоносном ПО» или другая привлекательная тема. Кроме того, фишинговое письмо может содержать логотип компании, адрес, номер телефона и любую другую информацию, которая может сделать его легитимным.

Еще одна распространенная тактика — сделать так, чтобы это выглядело как личное электронное письмо от кого-то, кого вы знаете, или друга, который хочет чем-то поделиться с вами. Наконец, метод фишинга часто ждет, пока кто-то «подсядет на крючок». Как и в обычной рыбалке, эти мошенники рассылают «крючки» и требуют лишь относительно небольшого количества «наживки» (т. е. перехода по ссылке).

Что делает эту атаку такой успешной?

В настоящее время большинство из нас смогли бы обнаружить фишинговое электронное письмо, большинство из нас. И мошенники тоже это знают. Таким образом, они усиливают методы фишинга (подробнее об этом позже). Но прежде чем мы признаем, что это фишинг, уже слишком поздно. Кто-то может уже перейти по ссылке.

One # Человек — самое слабое звено в кибербезопасности

Социальная инженерия использует наши психологические элементы, чтобы установить доступ к информации или финансовой выгоде. Например, фишинговое электронное письмо является одним из наиболее распространенных способов, с помощью которых хакеры пытаются получить знания или финансовую выгоду от отдельных лиц. В кибербезопасности мы классифицируем этот вид техники как «социальную инженерию».

Согласно NIST SP800–63–3 — Руководству по цифровой идентификации, социальная инженерия:

Акт обмана человека с целью раскрытия конфиденциальной информации, получения несанкционированного доступа или совершения мошенничества путем установления связи с человеком для завоевания доверия и уверенности.

В нашем уме нет подписи для обновления или установки брандмауэра. Таким образом, хакеры эксплуатируют незакрытые психологические уязвимости, и проще всего это сделать с помощью фишинга.

Two # Работа из дома + BYOD

Ситуация с COVID-19 улучшается не скоро, так как многие компании стремятся к выживанию бизнеса. В результате планы на случай непредвиденных обстоятельств, такие как удаленная работа и работа на дому, становятся новой нормой для многих сотрудников (включая меня).

Работа на дому означает, что сотрудники более расслаблены и могут часто использовать свои собственные устройства для работы (например, BYOD). Это означает, что, если киберпреступник взломает устройство сотрудника, он может получить доступ не только к данным, хранящимся на устройстве, но также вход в корпоративную сеть.

Сотрудники более удалены от группы ИТ и кибербезопасности, а это означает, что их меньше контролируют и поддерживают при необходимости (особенно при использовании BYOD), например, при просмотре подозрительного, но срочного электронного письма; обычно они могут сообщить об этом своей внутренней команде. Однако, когда они дома, они могут относиться к этому по-разному.

Три # Легко начать

Если вы хотите стать киберпреступником, теперь вы можете с гораздо меньшим барьером. Растущее число хакерских инструментов предназначено для того, чтобы помочь любителям с небольшим знанием компьютеров проникнуть в индустрию киберпреступности. Среди всех инструментов фишинговые наборы являются дешевыми и широко распространенными.

Доступность наборов для фишинга в Интернете и распространение программ-вымогателей как услуги (RaaS) снижают ранг для начала. Это привело к всплеску программ-вымогателей и других эксплойтов из постоянно растущего болота киберпреступников-любителей.

Особые типы фишинга

Далее я представлю несколько новых типов фишинга для повышения осведомленности.

Усовершенствованный фишинг вредоносного ПО

[Исследователи Proofpoint] (https://www.proofpoint.com/us/threat-insight/post/buer-new-loader-emerges-underground-marketplace) идентифицировали новый вариант загрузчика вредоносных программ Buer распространялись в виде электронных сообщений, замаскированных под уведомления о доставке DHL в начале апреля. Эти электронные письма затронули более 200 организаций в более чем 50 вертикалях. (Buer – загрузчик продается на подпольных торговых площадках, используемый в качестве "базы" в скомпрометированных сетях для распространения других вредоносных программ, включая программу-вымогатель.)

Фишинговое письмо содержало ссылку на вредоносный документ Microsoft Word или Excel, который использовал макросы для установки новой вредоносной программы. Кроме того, новый штамм переписан на языке кодирования под названием Rust — вредоносное ПО, написанное совершенно по-другому. В результате фишинг сложнее обнаружить и он более опасен.

Целевой фишинг

В то время как обычные фишинговые кампании нацелены на большое количество целей со сравнительно низкой доходностью целевой фишинг нацелен на конкретные цели, особенно на электронные письма, созданные для назначенных жертв. Это другой вид фишинга, целенаправленно созданный для проникновения в цель (обычно организация).

Массовый фишинг в первую очередь включает в себя использование автоматизированных готовых наборов инструментов для сбора учетных данных в массовом масштабе. С другой стороны, целевые кампании обычно включают документы, содержащие вредоносное ПО или ссылки на сайты для кражи учетных данных, исключительно для кражи конфиденциальной информации или интеллектуальной собственности или компрометации платежных систем.

QRishing

QRishing объединяет слова: «QR-коды» + «Фишинг», что указывает на то, что атака осуществляется в виде QR-кода.

QR-коды — популярный инструмент для злоумышленников, поскольку пандемия ограничивает физический контакт. Мы используем его для доступа к меню, проверки вакцин и получения общедоступной информации. Кроме того, рекомендации по социальному дистанцированию и такие тенденции, как «бесконтактность для всего», популяризировали использование QR-кодов.

[Касперский сообщил в одном примере из первого квартала 2020 г.] (https://threatpost.com/qr-codes-cyberattack-usage-spikes/165526/), что клиенты нескольких голландских банков получили поддельное электронное письмо с просьбой «разблокировать» мобильные банкинга путем сканирования QR-кода. Вместо этого QR-код направил их на веб-ссылку со встроенным вредоносным ПО.

Другая тактика заключается в вставке поддельных QR-кодов в фишинговое электронное письмо, текст или платформу социальных сетей. После сканирования ложного кода пользователи перенаправляются на сфабрикованные веб-сайты, где жертве может быть предложено войти в систему, чтобы украсть их учетные данные.

Мошеннический QR-код может подключаться к незащищенной сети Wi-Fi, в то время как кто-то может легко перехватить то, что вы печатаете. Поддельные коды также могут привести вас на веб-сайты, где вредоносные программы могут быть автоматически загружены и использованы для получения доступа к вашему устройству, кражи данных или совершения дальнейших атак, таких как программы-вымогатели.

Смишинг

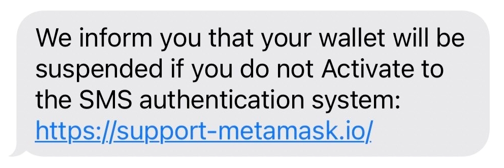

Между тем Smishing — это сочетание слов «фишинг» и «SMS». Это означает, что это один из видов фишинга, рассылаемый по вашей мобильной сети в виде текстовых сообщений. Хотя в названии используется SMS, такого рода атаки также могут происходить на других платформах обмена сообщениями, таких как Facebook Messenger или WhatsApp.

Вы можете думать об этом как последняя афера в блоке. Как и я, если вы видите SMS о приостановке вашего кошелька MetaMask, кто-то может почувствовать необходимость нажать на ссылку. Однако это ожидается уже несколько лет. Пандемия в сочетании с увеличением количества доставок на дом повысила его популярность.

Common Smishing пытается сосредоточиться на повседневных потребностях. Пропущенные поставки, просроченные платежи, банковские уведомления, штрафы и срочные уведомления — отличные примеры смишинг-атаки.

Поскольку так много людей остаются дома и так много ежедневных онлайн-покупок, мы купаемся в картоне. Очень сложно уследить за всем, что приходит в дом. Сочетание известных служб доставки с поддельными уведомлениями о плате за доставку – лучший рецепт успеха Smishing. В следующий раз, когда вы увидите что-то подобное, внимательно проверьте URL-адрес и попробуйте сначала получить доступ к своим учетным записям другими способами.

Вишинг

Ранее я писал о своей недавней встрече с мошенником во время телефонного звонка 📱. Это также один из видов фишинга, известный как «вишинг». Его часто называют «голосовым фишингом», что указывает на то, что киберпреступники используют тактику социальной инженерии, чтобы заманить жертв к действиям и раскрытию личной информации.

Как фишинг или смишинг, вишинг основан на том, что цели заманиваются тем, что они поступают правильно, отвечая звонящему. Часто звонящий притворяется человеком из правительства, налогового департамента, полиции или банка (например, г-н Ли в моем случае).

Используя угрозы и убедительный язык, киберпреступники внушают жертвам, что у них нет другого выбора, кроме как отказаться от запрашиваемой информации. Некоторые киберпреступники используют резкие и убедительные выражения, а другие предлагают помочь жертве избежать уголовного преследования.

Другая распространенная тактика — оставлять угрожающие голосовые сообщения, в которых получателю предлагается немедленно перезвонить, в противном случае он рискует быть арестованным, закрытым банковским счетом или чем-то похуже.

Недавно в Гонконге женщина получила контракт [на 20 миллионов гонконгских долларов (около 2,58 миллиона долларов США) в результате вишинговой атаки] (https://www.scmp.com/news/hong-kong/law-and-crime/article /3132367/hong-kong-woman-conned-out-hk20-million-phone-scammers). Это особенно эффективно в Гонконге. Так как мошенник теперь может маскироваться под высшую власть спецназа по закону о национальной безопасности.

Что мы должны сделать, чтобы избежать фишинга

Реальность этой ситуации такова, что никто не может полностью остановить фишинг. Конечно, есть несколько шагов, которые компания может использовать для защиты от фишинга. Вы также должны быть в курсе современных стратегий фишинга и обеспечивать, чтобы ваши политики и решения в области безопасности могли устранять угрозы по мере их развития.

Помните, что фишинговая атака — это ключ к социальной инженерии. Поэтому вам необходимо убедиться, что сотрудники понимают риски, связанные с открытием вложений электронной почты или переходом по ссылкам из незнакомых источников. И для них это может привести к заражению вредоносным ПО. Лучший способ рассказать об этом – это программа обучения, которая действительно работает.

Вы должны включить сеанс, показывающий им, как выглядят хорошие и плохие электронные письма. Таким образом, пользователи могут иметь представление о том, как проверить действительность электронной почты. Для проверки эффективности обучения используется тестирование.

Выполнение фишинговых испытаний против вашей собственной организации поможет вам узнать, готовы ли ваши сотрудники справиться с настоящей фишинговой атакой. Кроме того, это может помочь оценить их уровень сложности в обработке попыток фишинга.

Если вы, к сожалению, стали жертвой фишинговой атаки, сделайте следующее:

- Свяжитесь с ИТ-отделом и сообщите им о ситуации

- Сброс пароля для связанных приложений

- Не используйте повторяющийся пароль. Сбросьте учетную запись с тем же паролем, что и приложения выше.

- Внимательно следите за аккаунтом в течение 30 дней

Наконец, NIST разработал метод, помогающий команде безопасности понять, почему пользователи нажимают на фишинговое письмо:

Спасибо за чтение. Да пребудет с вами информационная безопасность🖖.

Оригинал