Правительство США и Microsoft намерены остановить деятельность российского киберпреступника «Star Blizzard»

8 октября 2024 г.Новые отчеты отдела по борьбе с цифровыми преступлениями компании Microsoft и Министерства юстиции США раскрывают операцию по подрыву более 100 серверов, используемых «Star Blizzard» — российской киберпреступной группировкой, специализирующейся на взломе почтовых ящиков с целью извлечения конфиденциальной информации или вмешательства в деятельность объекта.

Кто такая Стар Близзард?

Star Blizzard также известна как Seaborgium, Callisto Group, TA446, Coldriver, TAG-53 или BlueCharlie. Согласно различным правительственным структурам по всему миру, Star Blizzard подчиняется Центру 18 Федеральной службы безопасности России (ФСБ).

Согласно отчету компании по кибербезопасности F-Secure, этот субъект угроз действует по крайней мере с конца 2015 года. В отчете указано, что группа нацелена на военнослужащих, правительственных чиновников, аналитические центры и журналистов в Европе и на Южном Кавказе, с основным интересом к сбору разведданных, связанных с внешней политикой и политикой безопасности в этих регионах.

Согласно сообщениям:

- С 2019 года Star Blizzard нацелилась на оборонные и правительственные организации в США, а также на другие сферы, такие как академический сектор или различные НПО и политики.

В 2022 году группа расширилась и начала нацеливаться на объекты оборонно-промышленного комплекса, а также на объекты Министерства энергетики США.

С января 2023 года Microsoft определила 82 различных цели для субъекта угроз, со скоростью примерно одна атака в неделю.

СМ.: Как создать эффективную программу повышения осведомленности о кибербезопасности (TechRepublic Premium)

Modus opérandi

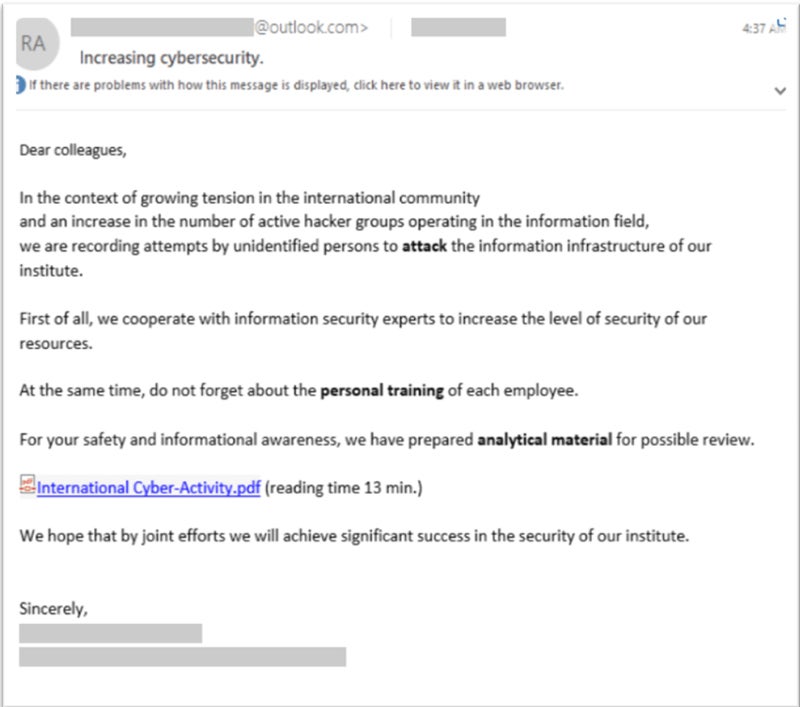

Star Blizzard известна тем, что создает инфраструктуру для запуска фишинговых атак, часто нацеленных на личные учетные записи электронной почты выбранных целей. Эти учетные записи обычно имеют более слабую защиту безопасности, чем профессиональные учетные записи электронной почты.

Как заявил в пресс-релизе помощник генерального юрисконсульта Microsoft Стивен Масада: «Star Blizzard настойчивы. Они тщательно изучают свои цели и выдают себя за доверенные контакты для достижения своих целей».

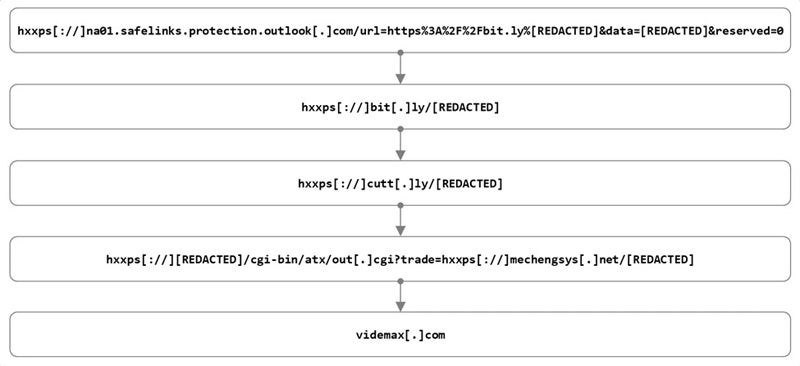

После того, как инфраструктура будет использована, злоумышленник может быстро переключиться на новую инфраструктуру, что затрудняет защитникам обнаружение и блокировку используемых доменов или IP-адресов. В частности, группа использует несколько регистраторов для регистрации доменных имен и использует несколько сервисов сокращения ссылок для перенаправления пользователей на фишинговые страницы, работающие с использованием печально известного фишингового набора Evilginx. Группа также использует открытые перенаправления с легитимных веб-сайтов.

Злоумышленник также использовал измененные версии законных шаблонов электронной почты, таких как уведомления о файлах OneDrive. В этом случае группа использовала недавно созданные адреса электронной почты, предназначенные для того, чтобы выдавать себя за доверенного отправителя, чтобы получатель с большей вероятностью открыл фишинговое письмо. Электронное письмо содержало ссылку на измененный файл PDF или DOCX, размещенный в облачном хранилище, что в конечном итоге приводило к фишинговому набору Evilginx. Это позволило злоумышленникам выполнить атаку «человек посередине», способную обойти многофакторную аутентификацию.

Массовые нарушения

Министерство юстиции объявило об аресте 41 интернет-домена и дополнительных прокси-серверов, используемых российским злоумышленником, в то время как скоординированный гражданский иск от Microsoft заблокировал 66 дополнительных доменов, используемых злоумышленником.

Домены использовались злоумышленниками для проведения фишинговых атак с целью взлома целевых систем или почтовых ящиков в целях кибершпионажа.

Ожидается, что Star Blizzard быстро восстановит инфраструктуру для своей мошеннической деятельности. Однако Microsoft сообщает, что операция по нарушению влияет на деятельность субъекта угрозы в критический момент, когда иностранное вмешательство в демократические процессы США достигает своего пика. Это также позволит Microsoft быстрее нарушать любую новую инфраструктуру через существующее судебное разбирательство.

Хотите защититься от этой угрозы? Обучайте и тренируйте свой персонал.

Чтобы избежать «звездной метели», организации, как сообщается, должны:

- Используйте аутентификацию, устойчивую к фишингу.

Заблокируйте доступ к учетной записи с помощью политик условного доступа.

Используйте передовые антифишинговые решения для обнаружения любых вредоносных действий.

Фишинговые письма злоумышленника, по-видимому, отправляются от известных контактов, от которых пользователи или организации ожидают получать письма. Адрес отправителя может быть от любого бесплатного провайдера электронной почты, но особое внимание следует уделять письмам, полученным от отправителей учетных записей Proton, поскольку злоумышленник часто использовал этого провайдера электронной почты в прошлом.

Если возникнут сомнения, пользователи не должны нажимать на ссылку. Вместо этого они должны сообщить о подозрительном письме своему ИТ-персоналу или сотруднику службы безопасности для анализа. Чтобы добиться этого, пользователи должны быть обучены и обучены обнаруживать попытки целевого фишинга.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал