Реальность укрепления доверия на рынках мобильных искусственных интеллектуальных средств

26 июня 2025 г.Таблица ссылок

Аннотация и 1. Введение

1.1 Фон

1.2 Мотивация

1.3 Наша работа и вклады и 1.4 организация

Связанная работа

2.1 Mobile AIGC и его моделирование QOE

2.2 блокчейн для мобильных сетей

Предварительные

Прокурор дизайн

4.1 Обзор архитектуры

4.2 REPUTITY ROLL-UP

4.3 Дуплекс -передаточный канал

OS2A: Объективная оценка услуг для мобильного AIGC

5.1 Вдохновение от DCM

5.2 Объективное качество процесса обслуживания

5.3 Субъективный опыт выходов AIGC

OS2A на прокуратуре: двухфазное взаимодействие для мобильного AIGC

6.1 Выбор MASP по репутации

6.2 Схема теоретического оплаты контракта

Реализация и оценка

7.1 Реализация и экспериментальная настройка

7.2 Оценка эффективности прокуратуры

7.3 Исследование функциональных целей

7.4 Анализ безопасности

Заключение и ссылки

7.3 Исследование функциональных целей

Приведенные выше эксперименты доказывают архитектурное превосходство прокурора для адаптации к мобильной среде. Затем мы проверяем, может ли прокурор достичь вышеупомянутых трех функциональных целей проектирования, используя предлагаемые механизмы в цепочке (включая структуру OS2A, схему теоретических платежей контракта и дуплексные каналы).

7.3.1 Выбор MASP на основе репутации

В этой части мы оцениваем эффективность предложенной структуры OS2A для выбора MASP. Напомним, что OS2A измеряется репутацией на основе MWSL, что позволяет клиентам выражать свои субъективные чувства с помощью персонализированных моделей и стандартов. Мы моделируем этих клиентов, использующих две стратегии: формирование явных и неявных сценариев.

1) Явный сценарий: Как показано на рис. 8-А (а), явный сценарий содержит четыре типа клиентов, которые оценивают изображения AIGC с расстояния Фрехет (FID) [12], но с разными уровнями строгости. Чем больше количество индексов, тем выше требование для FID. Мы также разделяем все MASP на четыре уровня, с разнообразными способностями с точки зрения FID, также иллюстрированные на рис. 8-А (а). Затем мы инициализируем такой мобильный рынок AIGC, на котором каждый клиент случайным образом выбирает первую MASP, а затем выполняет выбор MASP после алгоритма 2. Средняя репутация каждого типа MASP изображена на рис. 8-A (b). Из этого рисунка мы можем заметить, что репутация является семантически значимой, поскольку значения репутации MASP строго соответствуют уровням их возможностей. Более того, с 120-го раунда мы намеренно уменьшаем значения FID массов уровня1 и уровня 3. Соответственно, ценности их репутации постепенно падают из -за растущей доли негативных мнений. Поэтому мы можем сделать вывод, что OS2AS, основанные на репутации, может эффективно отражать эффективность и поведение MASP.

2) Неявный сценарий: Для дальнейшего моделирования практического рынка Mobile AIGC мы рассмотрим следующий неявный сценарий. В частности, мы используем CHATGPT (уполномоченный моделью GPT4) для моделирования гетерогенных клиентов с различными и скрытыми моделями QOE. Как показано на рис. 8-А (C), учитывая, что CHATGPT не может непосредственно понимать изображения, мы оцениваем каждое изображение AIGC из семи аспектов. Затем мы позволяем CHATGPT действовать как четыре типа клиентов, каждый из которых генерирует индивидуальную модель для объединения подмножества метрик и устанавливает персонализированный уровень строгости, чтобы определить, является ли опыт обслуживания AIGC положительным или отрицательным. Из рис. 8-А (d) мы можем заметить, что значения репутации имеют смысл даже в таком сложном сценарии. Более того, MASP с более высокой емкостью и предоставлением индивидуальных услуг могут получить более высокую репутацию, даже если клиенты оценивают услуги AIGC по разным аспектам и использовать различные модели. Напротив, традиционные модели, специфичные для модальности [7], не могут вместить этих неоднородных клиентов.

3) Исследование абляцииКроме того, мы проводим исследование абляции, чтобы доказать эффективность факторов, используемых для калибровки эталонных мнений. Во-первых, рис. 8-B (а) показывает тенденцию репутации со всеми факторами. Затем мы отключим фактор знакомства, и в этом случае злоумышленники могут начать атаку затопления [32]. Чтобы имитировать его, мы нанимаем многочисленных клиентов, чтобы представить огромные фальшивые мнения, тем самым увеличивая репутацию массов уровня 2. Как показано на рис. 8-B (B), MAS-уровня 2-го уровня превосходят MASPS-1 в начале. Тем не менее, наводнения, как правило, имеют небольшую рыночную стоимость; В противном случае их легко обнаружить и отметить, что может привести к замораживанию токенов. Следовательно, после того, как честные клиенты достигают последовательности в реальной репутации массов уровня 2, эффект от наводнения мнений постепенно падает из-заРыночная стоимостьфактор Далее мы отключим

![Fig. 8: The inspection of MWSL-based reputation scheme for MASP selection. FID, SI, CLIP, and BRISQUE are general image quality assessment KPIs [12]. The images with different KPI scores can be generated by first generating an original image and then adding noise/blur.](https://cdn.hackernoon.com/images/fWZa4tUiBGemnqQfBGgCPf9594N2-1x032sl.png)

аСвежестьфактор В этом случае система уязвима для дальнейших атак [32], в которых злоумышленники сначала выставляют несколько высоких мнений и, таким образом, навсегда набирают большой вес. Как показано на рис. 8-B (C), репутация MASP уровня 2 демонстрирует U-образную форму, причем каждый рост соответствует высокому мнению. Поскольку больше нет таких мнений после 30турКруглый, приращении заталкивается, в то время как эффект, вызванный ими, может длиться долго. Наконец, мы отключимРыночная стоимостьФактор, в этом случае злоумышленники могут начать атаки пыли, представляя огромные мнения. Как показано на рис. 8-B (D), репутация массов уровня 2 резко возрастает, поскольку на начальной стадии отправляются огромные высокие мнения. Следовательно, злоумышленники могут получить высочайший уровень знакомства и свежести, тем самым смягчая репутацию целевых массов.

7.3.2 Схема теоретического оплаты контракта

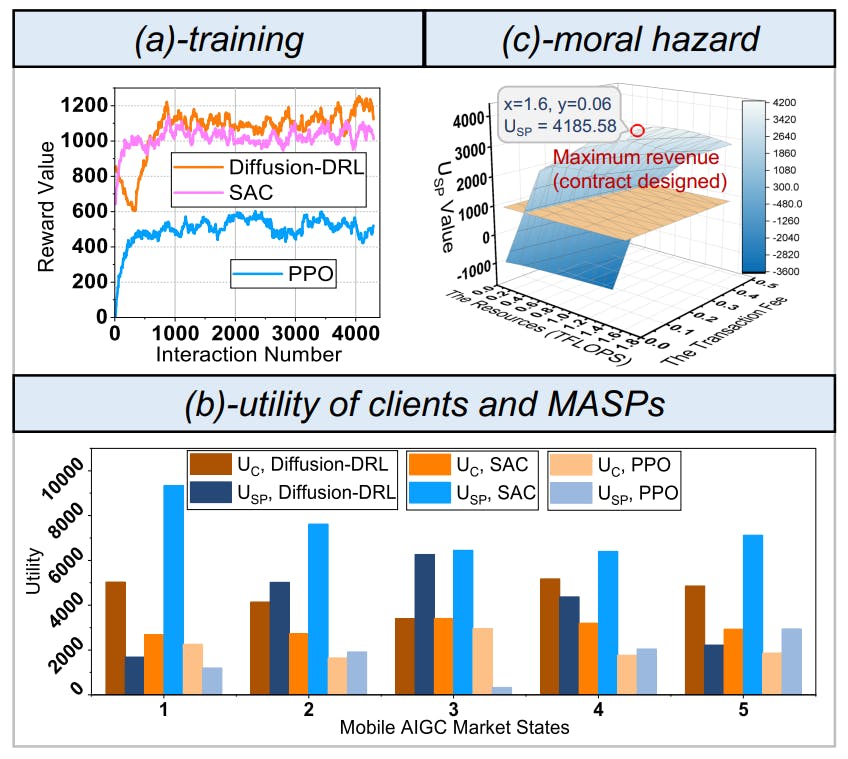

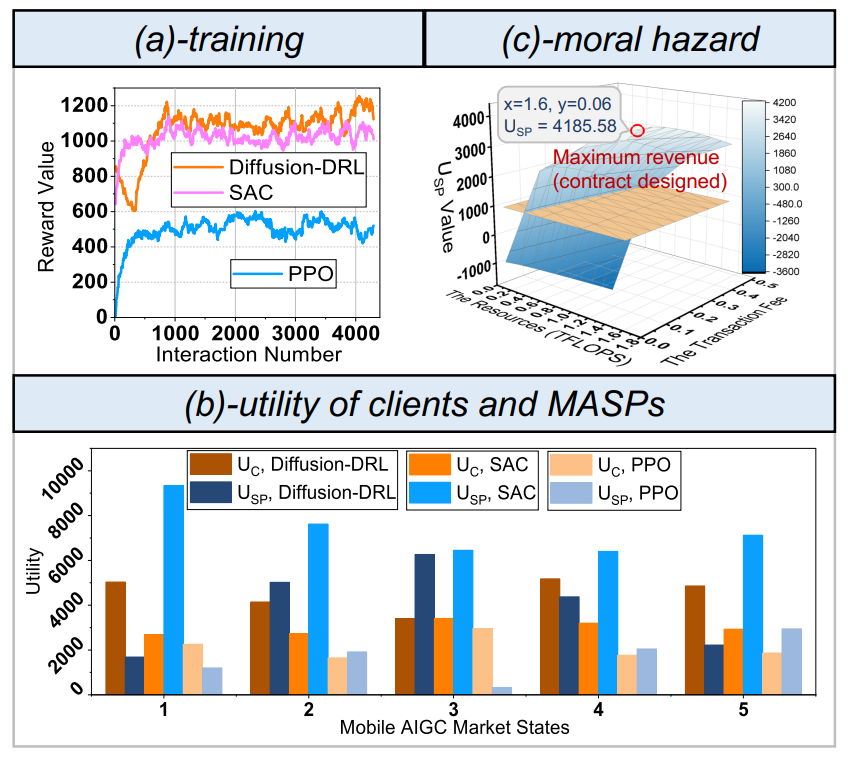

Чтобы оптимизировать конструкцию контракта, мы тренируем модель DiffusionDRL [7], чья обучающая кривая показана на рис. 9 (а). Обратите внимание, что мы используем два обычных метода DRL, а именно проксимальную оптимизацию политики (PPO) и мягкий актер-критик (SAC), как базовые линии. Из рис. 9 (а) мы можем заметить, что диффузионный DRL сходится быстрее и достигает более высокой награды. Причины двойные: 1) Диффузия с несколькими шагами продолжает усовершенствовать параметры модели для оптимизации конструкции контракта, и 2) долгосрочная зависимость в сложных средах мобильных AIGC может быть изучена, поскольку конструкция контракта генерируется шагами, а не в одно время в PPO и SAC. Используя хорошо обученную модель для выводов, рис. 9 (b) дополнительно показывает полезность клиентов, следуя оптимальным контрактам в разных состояниях рынка AIGC. Мы можем заметить, что наш метод поддерживает самую высокую утилиту во всех испытанных ситуациях, обеспечивая стабильный доход для клиентов. Кроме того, ограничения IC и IR удовлетворены, гарантируя, что MASP готовы подписать контракты. Напротив, PPO не может достичь ИК -ограничений в одном штате. Наконец, рис. 9 (c) оценивает защитные результаты нашей схемы теоретического оплаты контракта от морального риска. Мы можем найти это независимо от того, как MASP меняет параметры контракта, их полезность уменьшается. Следовательно, он будет строго следовать договору, чтобы максимизировать его полезность, и угрозы от моральной опасности могут быть обойдены.

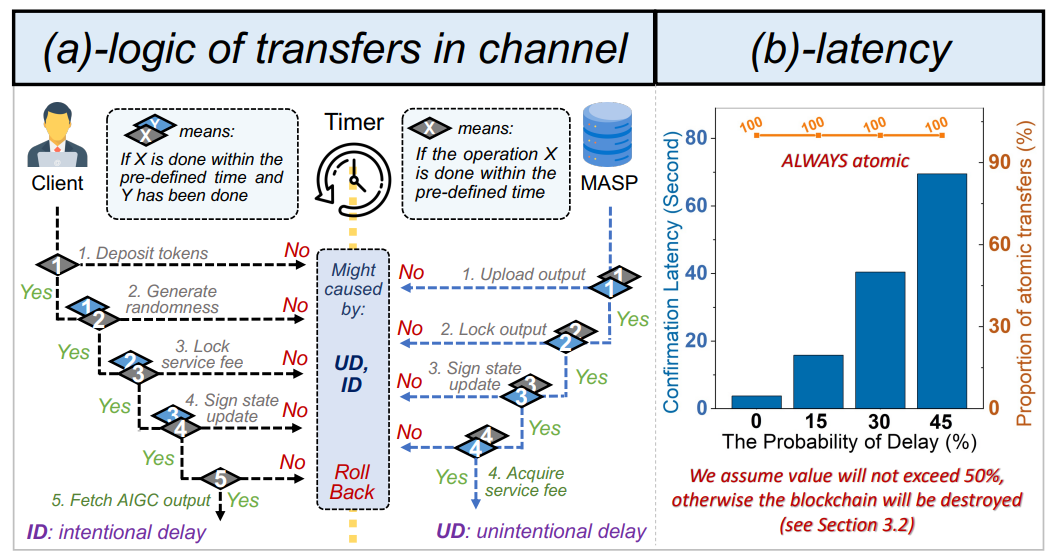

7.3.3 Трансферы по атомной оплате

Атомность передачи владения платой защищена умным контрактом, логика которого представлена на рис. 10 (а). Мы можем заметить, что только в случае выполнения текущей инструкции правильно выполняется, а другая сторона работает, как и было обещано, может ли программа перейти к следующему шагу. Если все инструкции завершены нормально, передача успешна. В противном случае отказ будет запускаться без каких-либо непосредственных состояний. Контракт на передачу развернута в цепочке якоря и создается экземпляром трансферными каналами. Все операции (например, избрания и выполнения инструкций) автоматически

проводится при выполнении предварительно определенных условий, что гарантирует, что злонамеренные злоумышленники не могут манипулировать процессом передачи.

Несмотря на то, что нечестные участники не могут вмешиваться в умные контракты, нечестные участники могут нарушить обычное выполнение контракта, намеренно откладывая выполнения инструкции. Например, на рис. 10 (а), если клиент непрерывно представляет фальшивые подписи своего обновленного баланса на шаге 4, не только его шаг 5, но и шаг 4 MASP будет затронут. Атомность и задержка переводов показаны на рис. 10 (б), гдеВероятность задержкипредставляет вероятность того, что одно выполнение инструкции задерживается. Мы можем заметить, что уровень переноса атомальности поддерживает 100% из -за логики протокола и функций интеллектуального контракта. Тем не менее, задержка продолжает расти, отрицательно влияя на производительность системы и пользовательский опыт. Чтобы защитить преднамеренную задержку, на практике мы можем назначить каждую выполнение инструкции таймер, значение которого настраивается во время установки канала. Если одна инструкция не будет завершена в течение предварительно определенного времени, операция отката будет запускается. Кроме того, клиенты и MASP могут настраивать таймер в соответствии с конкретными задачами и сценариями (например, чувствительность времени услуги и надежность между двумя сторонами).

7.4 Анализ безопасности

Таблица 2 суммирует защиту прокурора от потенциальных вопросов безопасности. Во-первых, атаки, направленные на уничтожение прокурора с точки зрения последовательности, идентичности и жизни [39], могут быть эффективно защищены DPOS, на основе SHA256 схемы криптографии и схемы платы за транзакции, соответственно. Поскольку эти защиты теоретически доказаны [32], [33], мы опускаем подробные объяснения. Во -вторых, во время расчета сбора мнений и репутации злоумышленники могут принять разнообразные способы вмешиваться в ценности. Используя MWSL [16], мы откалибруем репутацию по знакомству, свежесть и факторам рыночной стоимости, которые, как доказано, эффективно защищают наводнения, дальние атаки и пыли. Кроме того, доказано, что схема теоретического платежа контракта и каналы передачи дуплекса защищают моральный риск и отказ соответственно.

Авторы:

(1) Yinqiu Liu, Школа компьютерных наук и инженерии, Технологический университет Наняна, Сингапур (yinqiu001@e.ntu.edu.sg);

(2) Hongyang Du, Школа компьютерных наук и инженерии, Технологический университет Нанян, Сингапур (hongyang001@e.ntu.edu.sg);

(3) Dusit niyato, Школа информатики и инженерии, Наньянский технологический университет, Сингапур (dniyato@ntu.edu.sg);

(4) Цзявен Кан, Школа автоматизации, Технологический университет Гуандунга, Китай (kavinkang@gdut.edu.cn);

(5) Zehui Xiong, Столп технологий и дизайна информационных систем, Сингапурский технологический университет и дизайн, Сингапур (zehuixiong@sutd.edu.sg);

(6) Аббас Джамалипур, Школа электротехники и информационной инженерии, Университет Сиднея, Австралия (a.jamalipour@ieee.org);

(7) Сюмин (Шерман) Шен, Департамент электрической и компьютерной инженерии, Университет Ватерлоо, Канада (sshen@uwaterloo.ca).

Эта статья есть

Оригинал