Протокол, который протекает каждый ваш ход: руководство по конфиденциальности DNS

6 августа 2025 г.Вы не объявили бы каждый веб -сайт, который вы посещаете в многолюдную комнату, так почему вы позволяете своему интернет -провайдеру (ISP) и другим третьим лицам прослушать каждый цифровой шаг?

Мы устанавливаем экраны конфиденциальности на наших мониторах и используем зашифрованные приложения для обмена сообщениями, при этом используя инструмент, который подвергает нашу активность в Интернете всем, кто позиционирует для прослушивания. Этот инструмент является системой доменных имен (DNS), основой Интернета. В этой статье не только протокол DNS может поставить под угрозу вашу конфиденциальность в Интернете, но и как решить эту проблему и поддерживать конфиденциальность в нашем цифровом мире.

Что такое DNS?

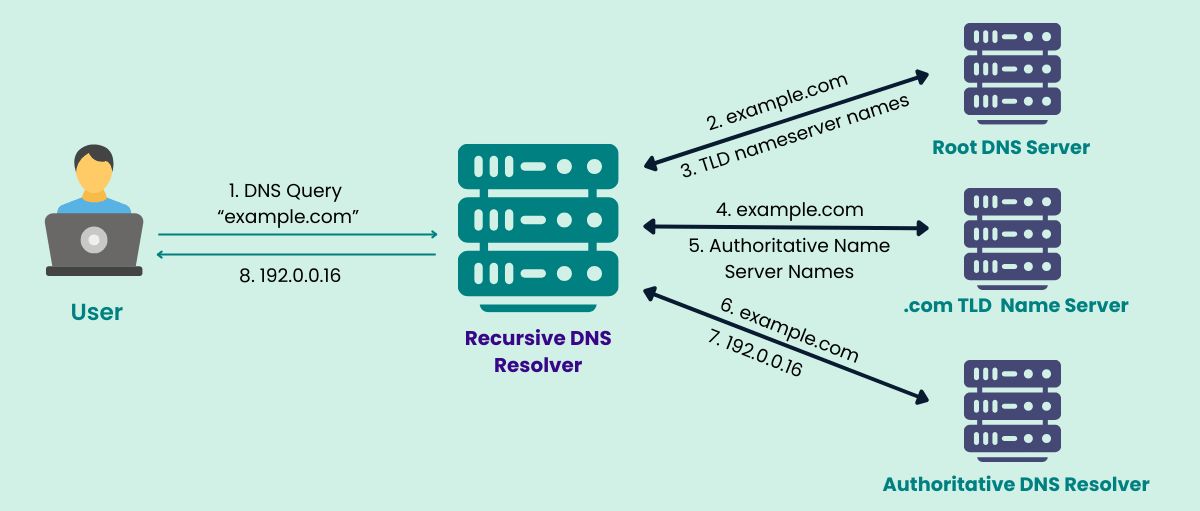

По своей сути DNS - телефонная книга Интернета. Каждое устройство подключено к Интернету, связывается с использованием адресов, называемых IPS. Запоминание этих строк чисел, таких как 2603: 1020: 201: 10: 10F, или даже 13.107.246.64, нецелесообразно для людей не только потому, что это сложно, но и потому, что эти адреса могут меняться со временем. DNS решает эту проблему путем перевода читаемых на людях доменных имен, таких как Microsoft.com, в их соответствующие машиночитаемые IP-адреса, и наоборот. Этот процесс перевода называется разрешением DNS, и он позволяет вашему браузеру загружать желаемую веб -страницу при вводе URL -адрес вместо IP -адреса. Этот процесс облегчает удобство использования современного Интернета. Однако его фундаментальный дизайн содержит критический недостаток.

Проблемы

DNS был разработан в 1983 году для меньшего, более надежного интернета для передачи своих запросов и ответовв открытом виде, и с тех пор его основной дизайн не развивался для решения проблем сегодняшнего мира, где данные являются валютой, а наблюдение является бизнес -моделью. Отсутствие шифрования означает, что любой между устройством пользователя и рекурсивным разрешением может прочитать содержимое этих запросов DNS с минимальными усилиями.

Никакая третья сторона не имеет лучшего размера для использования открытого текста DNS, чем ваш интернет -провайдер. Поскольку интернет -провайдер работает какрекурсивный рекурверПочти для всех своих клиентов он находится на критическом контрольно -пропускном пункте, через который проходит подавляющее большинство веб -активности пользователя. В регистрации этих незашифрованных запросов DNS ваш интернет -провайдер может собрать глубоко личный файл для каждого из своих клиентов. Этот журнал может включать:

- Полная историяКаждый сайт посетилПолем

- Точноевремякаждого визита.

- Типустройствоиспользуется для доступа к Интернету.

- Информация оПриложения использования шаблоныПолем

Этот сбор данных не является пассивным побочным продуктом предоставления интернет-сервиса, это преднамеренная и очень прибыльная бизнес-стратегия. Данные просмотра, которые они собирают, представляют собой золотую жилу для рекламодателей, маркетинговых фирм и брокеров данных.

В 2021 году Федеральная торговая комиссияотчетпоказал, что интернет -провайдеры собирают и обмениваются данными, которые можно использовать для вывода пользователей 'расаВэтническая принадлежностьВсексуальная ориентацияВполитическая принадлежность, ирелигиозные убежденияПолем Затем эти данные продаются тому, что FTC называл «хищными посредниками», которые используют его для гипер-нацеленной рекламы и других целей, которые могут не быть в интересах пользователя. Даже когда провайдеры заявляют в своих политиках конфиденциальности, чтобы не «продавать» данные, FTC обнаружили, что они часто делятся им с материнскими компаниями или просто скрывают раскрытие информации о методах монетизации в юридическом мелком шрифте, что делает потребительский выбор иллюзией.

Интернетцензураэто еще одна важная проблема. Блокируя определенные ресурсы на уровне запросов DNS, поставщики могут ограничить доступ к определенным типам ресурсов в конкретном регионе. Эта практика распространена в странах с диктатурами, но она также может происходить в других местах. Эта реальность превращает конфиденциальность DNS от нишевой технической озабоченности к фундаментальному требованию сопротивления коммерциализированному наблюдению.

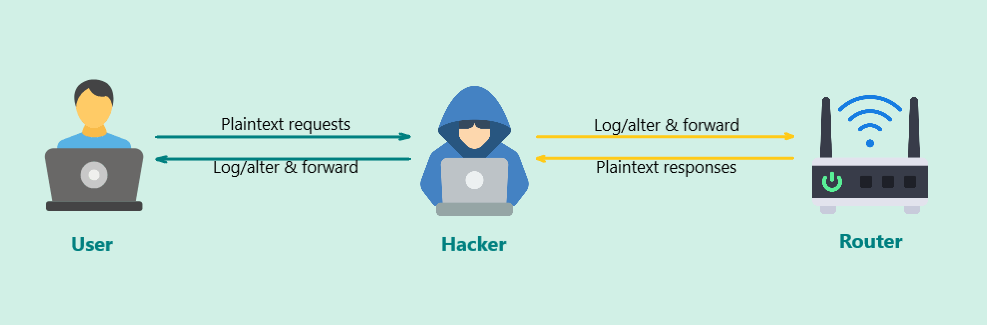

Если риск конфиденциальности от доверенного интернет-провайдера является пассивным, активна угроза нерешенных общественных сетей Wi-Fi. Отсутствие шифрования DNS усиливается в кафе, аэропортах, отелях и библиотеках. В общедоступной сети не только сетевой оператор может видеть ваш трафик, но, возможно, любой другой пользователь, подключенный к нему.

Это открывает дверь в целый ряд злонамеренных атак. Например, пакет флаг. Поскольку запросы DNS находятся в открытом виде, злоумышленник может легко захватить все пакеты данных, протекающие по сети Wi-Fi, и составить список каждого сайта, который пытается посетить пользователь. Или более активная форма подслушивания, называемая человеком в среднем, где злоумышленник позиционирует свое устройство между устройством жертвы и маршрутизатором Wi-Fi. Это позволяет им не только перехватывать, но и изменять трафик в режиме реального времени, чтобы заставить вас использовать вредоносный IP вместо законного.

Хотя наблюдение провайдера, как правило, предназначено для коммерческих или правительственных целей, нападение на общественный Wi-Fi часто является целенаправленным и оппортунистическим, с более непосредственными последствиями. Злоумышленник, который видит запрос DNS для банковского веб -сайта, может использовать эту информацию, чтобы немедленно запустить фишинговую атаку или попытаться угнать сессию. Защита DNS, следовательно, имеет решающее значение для обоихДолгосрочная конфиденциальностьпротив системного наблюдения инемедленная безопасностьпротив целевых атак. Есть несколько решений, каждая из которых имеет свои преимущества и недостатки, поэтому давайте внимательно рассмотрим их.

Доступные решения

Первый и самый старый метод -Изменить настройки DNS вручнуюна компьютере или домашнем маршрутизаторе. Вместо использования DNS -серверов по умолчанию, предоставленных ISP, пользователи могут указывать свои устройства на общедоступный поставщик DNS, такой как Google или CloudFlare. Этот подход полезен, поскольку он перенаправляет весь трафик DNS на указанный поставщик, включая оба запроса DNS из браузера, которые обычно составляют большую часть этого трафика, а также запросы DNS из отдельных программ, работающих на устройстве.

Однако этот подход страдает от серьезного недостатка -централизацияПолем Направляя весь сетевой трафик через одного стороннего поставщика, пользователь передает свою незашифрованную историю просмотра одной корпорации. Несмотря на то, что это удаляет ISP из уравнения, он не решает проблему одной организации, в которой есть вся информация о онлайн -деятельности пользователя. Кроме того, этот подход не защищает пользователя от подслушивания, так как запросы DNS все еще передаются в четком тексте.

Второй, более продвинутый метод - использовать протокол под названиемDNS над HTTPS, илиДомиПолем Этот протокол шифрует запросы DNS и завершает их в стандартном трафике HTTPS. Этот метод имеет два непосредственных эффекта: оншифрует запрос, делая его нечитаемым для подслушивающих и в качестве бонуса, этоМаски DNS трафик, делая его неразличимым от обычного веб -трафика до интернет -провайдера или сетевого администратора.

В последние годы благонамеренные усилия по повышению конфиденциальности пользователей привели к интеграции DOH непосредственно в веб-браузеры. Теперь можно настроить использование DOH в популярных браузерах, таких как Mozilla Firefox, Google Chrome и Brave. Хотя это кажется значительным усилением конфиденциальности, в Browser Doh имеет ряд недостатков.

Первым недостатком, как упомянуто в случае установленных ручных DNS, является централизация трафика. Настройки DOH в современных браузерах позволяют вам выбрать одного поставщика DOH, обычно из небольшого списка крупных технологических компаний, таких как CloudFlare или Google, которые выступают в качестве поставщиков DOH. На практике пользователь просто торгует одним наблюдателем (их интернет -провайдером) на другого.

И второй недостаток DOH в браузере заключается в том, что только трафик, происходящий из браузера, будет защищен протоколом DOH. Это означает, что любой другой трафик DNS, например, из других приложений, работающих на устройстве, не будет зашифрован и все еще будет отправлен в ISP по умолчанию в открытом виде.

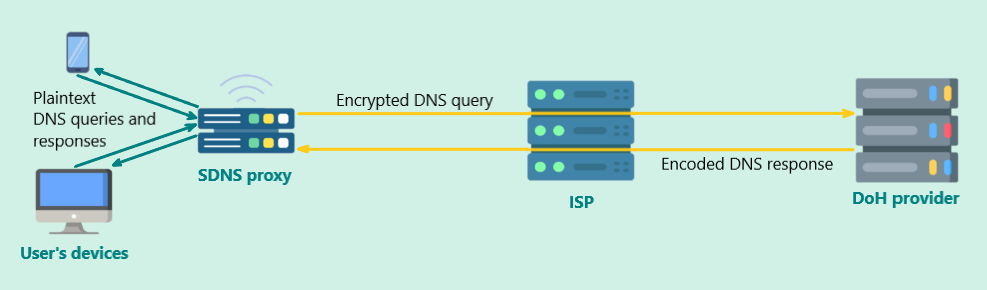

По -настоящему надежный подход должен решать как проблемы шифрования, так и задачи централизации. Он должен не только защищать запросы DNS от подслушивания, но и предотвратить сборку любой отдельной организации всей истории просмотра пользователя. Я нашел такой универсальный подход в решении с открытым исходным кодом, называемымSDNS-ProxyserverПолем

DNS Proxy - это программное обеспечение, которое работает на оборудованииВы контролируете, будь то небольшое устройство, похожее на Raspberry Pi в вашей домашней сети или просто ваш персональный компьютер. Такой прокси -сервер выступает в качестве посредника для всего трафика DNS, сидя между всеми устройствами в вашей сети (компьютеры, телефоны, интеллектуальные телевизоры) и Интернет и безопасно разрешая все запросы DNS в соответствии с набором правил, которые вы определяете.

SDNS решает проблемушифрование трафикаИспользуя протокол DOH, упомянутый ранее. В качестве бонуса это делает DNS -трафик выглядеть как обычный зашифрованный веб -трафик, поэтому для любого, кто контролирует вашу сеть, трудно распознать трафик DOH. Этот камуфляж делает SDN мощным инструментом для конфиденциальности и обхода цензуры.

Еще одним преимуществом самостоятельных серверов DNS-прокси-серверов по сравнению с такими решениями, как конфигурация DOH в Browser и ручная конфигурация поставщика DNS, является их способность бороться с централизацией. Конфигурация SDNS позволяет пользователю создавать список доверенных провайдеров DOH, чтобы использовать случайным образом для каждого запроса DNS. Это эффективнораспространяет историю просмотраВ нескольких провайдерах, и ни один поставщик никогда не получит полный хронологический журнал вашей интернет -деятельности.

Итог

True digital sovereignty in the modern era requires not just a simple fix, but a fundamental shift in thinking. Это требует перехода от пассивного потребителя услуг, продиктованных крупными корпорациями, к активному администратору вашей собственной критической цифровой инфраструктуры. This is the principle embodied by a self-hosted, privacy-enhancing DNS proxy.

Таким образом, такой инструмент, как самостоятельный прокси DNS,-это не просто программное обеспечение, это практическое применение этого сдвига в мышлении, которое дает контроль над конфиденциальностью и безопасностью обратно пользователю. Для людей, обеспокоенных невидимой эрозией цифровой конфиденциальности, такой шаг больше не является предпочтением, это необходимый и расширяющий акт восстановления их собственного цифрового следа.

И большое спасибо Ионе Ватт за помощь в редактировании этой статьи.

Оригинал