Proofpoint раскрывает сложную социальную инженерную атаку на рекрутеров, которая заражает их компьютеры вредоносным ПО

13 декабря 2023 г.В новом отчете американской компании по кибербезопасности Proofpoint раскрывается новая кампания атак, проводимая финансово ориентированным злоумышленником, получившим название TA4557, с высоким риском кражи финансовых данных и, возможно, большим риском, таким как кража интеллектуальной собственности.

В этой кампании социальной инженерии злоумышленник нацеливается на рекрутеров, предоставляя им безобидный контент, а затем заражает их машины вредоносным ПО More_Eggs. Этот злоумышленник проявляет особую осторожность, чтобы избежать обнаружения.

Перейти к:

- Как рекрутеры становятся объектом нападения злоумышленника TA4557

Заражение приводит к вредоносному ПО More_Eggs

Скрытный, но эффективный источник угроз

Как защититься от этой вредоносной угрозы

Как рекрутеры становятся объектом нападения злоумышленника TA4557

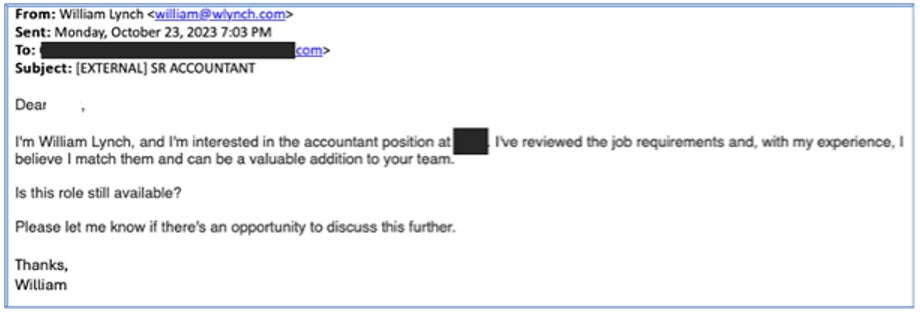

Последняя кампания атаки со стороны злоумышленника TA4557, как показала Proofpoint, нацелена на рекрутеров, отправляя им прямые электронные письма. Группа притворяется человеком, заинтересованным в работе (рис. А).

Рисунок А

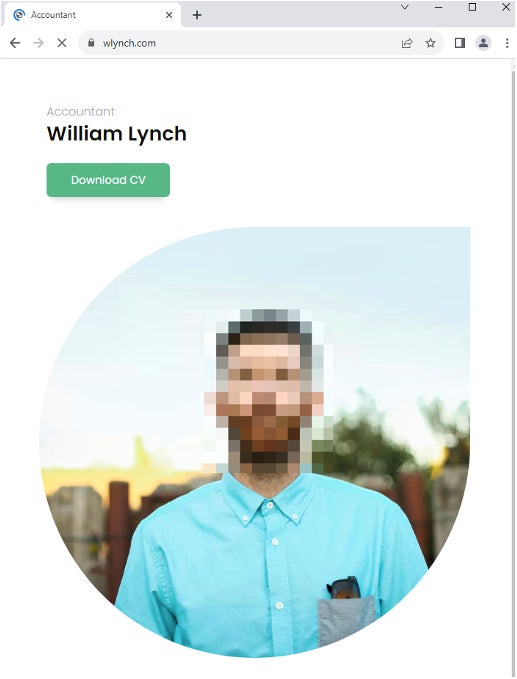

Письмо не содержит вредоносного контента. Как только рекрутер отвечает на электронное письмо, злоумышленник отвечает ссылкой, ведущей на контролируемый злоумышленником веб-сайт, выдающий себя за резюме человека (рис. B).

Рисунок Б

Альтернативный метод, используемый злоумышленником, состоит в том, чтобы ответить рекрутеру файлом PDF или Microsoft Office Word, содержащим инструкции по посещению поддельного веб-сайта резюме.

Заражение приводит к вредоносному ПО More_Eggs

На веб-сайте используются механизмы фильтрации, позволяющие оценить, следует ли начинать следующий этап атаки. Если критерии фильтрации не соблюдены, пользователю предоставляется простое текстовое резюме. Если проверки фильтрации успешно пройдены, пользователь перенаправляется на сайт-кандидат, где ему предлагается пройти CAPTCHA.

После успешного завершения пользователю предоставляется ZIP-файл, содержащий файл ярлыка Microsoft Windows (LNK). При запуске файл LNK злоупотребляет легальным программным обеспечением ie4uinit.exe для загрузки и запуска скриптлета из места, хранящегося в файле ie4uinit.inf. Метод, известный как Living Off The Land, заключается в использовании существующего законного программного обеспечения и инструментов для выполнения вредоносных действий в системе, что сводит к минимуму вероятность быть обнаруженным.

Загруженный скриптлет расшифровывает и удаляет файл DLL, прежде чем попытаться создать новый процесс для выполнения DLL с помощью инструментария управления Windows. Если это не удается, скриптлет пробует другой подход, используя метод ActiveX Object Run.

После запуска DLL расшифровывает вредоносное ПО More_Eggs вместе с законным исполняемым файлом MSXSL. Затем он инициирует создание процесса MSXSL с помощью службы WMI. DLL удаляется после завершения процесса заражения.

По данным Proofpoint, More_Eggs — это вредоносное ПО, обеспечивающее сохранение и профилирование зараженной системы; он также часто используется для загрузки дополнительных полезных данных.

Скрытный, но эффективный источник угроз

TA4557 использует различные стратегии, чтобы избежать обнаружения и оставаться в тени, демонстрируя стремление оставаться вне поля зрения.

В других кампаниях атак, в основном в 2022 и 2023 годах, злоумышленник использовал другую технику, которая в основном заключалась в подаче заявок на открытые вакансии на сайтах с предложениями о работе. Злоумышленник использовал вредоносные URL-адреса или файлы, содержащие вредоносные URL-адреса, в приложении, но на URL-адреса не было гиперссылок, то есть получателю приходилось копировать и вставлять URL-адреса непосредственно в свой браузер. Этот метод интересен тем, что использование такой ссылки, скорее всего, не вызовет столько тревог безопасности. По словам исследователей Proofpoint, TA4557 до сих пор использует эту технику параллельно с недавно опубликованной технологией.

Кроме того, ранее злоумышленник создавал фейковые профили в LinkedIn, выдавая себя за рекрутера и обращаясь к людям, ищущим работу.

Использование методов LOTL указывает на то, что злоумышленник пытается оставаться незаметным и незамеченным.

В файле DLL, используемом злоумышленником, используются методы защиты от песочницы и анализа, такие как включение цикла, стратегически созданного для увеличения времени выполнения и медленного получения ключа RC4, необходимого для расшифровки бэкдора More_Eggs. Также выполняются многочисленные проверки, чтобы определить, выполняется ли код в «песочнице» или в среде отладки. После завершения процесса заражения DLL удаляется, чтобы удалить доказательства своего присутствия и усложнить анализ инцидента.

TA4557 описывается Proofpoint как «опытный, финансово мотивированный злоумышленник», демонстрирующий сложную социальную инженерию. Группа регулярно меняет адреса электронной почты отправителей, поддельные домены резюме и инфраструктуру. Proofpoint полагает, что в 2019 году тот же злоумышленник атаковал сотрудников по борьбе с отмыванием денег в кредитных союзах США.

С глобальной точки зрения исследователи заметили рост числа злоумышленников, которые сначала используют безопасный контент, чтобы укрепить доверие во время взаимодействия, а затем делятся вредоносным контентом.

Как защититься от этой вредоносной угрозы

TA4557 использует социальную инженерию для заражения машин ничего не подозревающих жертв, которые являются вербовщиками в этой атаке; в прошлом злоумышленник также преследовал лиц, ищущих работу. Поэтому рекомендуется информировать всех людей, участвующих в процессе найма, о таких методах социальной инженерии.

Рекомендуется никогда не открывать документ и не нажимать на ссылку, которая кажется подозрительной. В случае сомнений сотрудники должны предупредить свой ИТ-отдел и проанализировать документы или ссылки.

Решения безопасности должны быть развернуты на всех конечных точках, а оповещения должны тщательно анализироваться.

Содержимое электронной почты должно анализироваться с помощью решений безопасности, способных обнаруживать аномалии, а не только URL-адреса или прикрепленные файлы, чтобы попытаться обнаружить кампании, основанные на социальной инженерии.

Все операционные системы и программное обеспечение необходимо постоянно обновлять и устанавливать исправления, чтобы избежать риска возникновения распространенных уязвимостей.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал