Конфиденциальность пост-квантам для постплатформенного интернета

20 июня 2025 г.За последние два десятилетия большая часть нашего онлайн -опыта контролировалась горсткой гигантских платформ, чьи проприетарные каналы, реклама и модерация формируют то, что мы видим и говорим. Растущая «отличная децентрализация», когда пользователи бегут X (Twitter) для федеративных сетей, таких как Mastodon и Bluesky, показывают, что люди все чаще хотят услуг, где они могут перемещать свои данные, выбирать свои собственные правила и избегать крупных технологий. Эти эксперименты сигнализируют о контурахПостплатформенный интернет: Экосистема, построенная на открытых протоколах, одноранговой инфраструктуре и общественных серверах, а не на корпоративных бункерах.

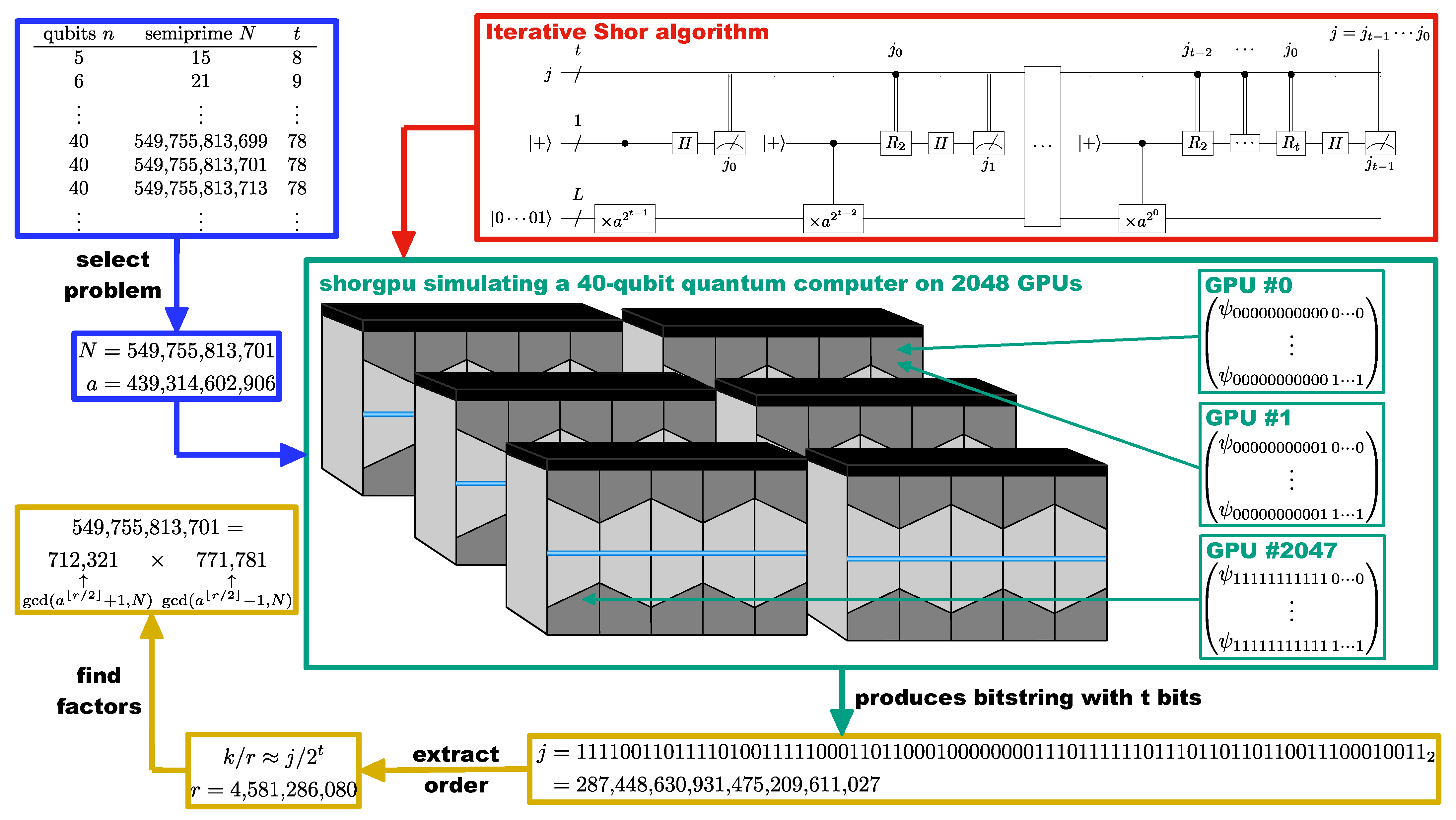

Тем не менее, это децентрализованное будущее встречает еще одну важную технологическую точку перегиба. Крупномасштабные, корректированные на ошибки квантовые компьютеры приближаются:Исследователи Google недавно сократили оценки ресурсов для разрыва RSA-2048 до миллиона шумных кубитов, в то время как агентства национальной безопасности по обе стороны Атлантики говорят операторам мигрировать в квантово устойчивые алгоритмы не позднее 2035 года. Атакующие уже практикуют«Урожай-теперь, дешифтирует,Собрание зашифрованного трафика сегодня в надежде декодировать его, как только алгоритм Шора станет практичным.

Если мы не добавим меры по безопасности после квонта в новую, контролируемую пользователем сеть сейчас, будущие децентрализованные сети могут стать простыми целями для подслушиваний квантового мощного. Это заменит контролируемые среды Big Tech на основной риск наблюдения наQ-DayПолем

Что такое постплатформенный интернет?

АпостплатформенныйИнтернет - это среда, где данные, идентификация и вычисления живут вне контроля какой -либо отдельной компании. Три идеи закрепляют это:децентрализация(нет единственной точки контроля),портативность(Пользователи могут свободно перемещать свои данные и социальные связи) исуверенитет(отдельные лица или сообщества, а не корпорации, решают, кто получает доступ). Фонд постплатформы формирует это как «отделение данных с платформ», в то время как недавнее исследование управления Web3 утверждает, что изменение власти к краю необходимо для значимого цифрового самоопределения.

Ключевые строительные блоки

Слой | Что он делает | Постплатформенный пример |

|---|---|---|

Одноранговые протоколы | Удалить центральные серверы; Контент извлекается из того, кто его имеет | IPFS определяет приоритет в поисках браузера и легких клиентов на 2025 год, чтобы сократить зависимость от операторов шлюза. ([Discage.ipfs.tech] [3]) |

Депин (децентрализованные физические инфраструктурные сети) | Толпа принадлежит аппаратное подключение к слою, хранение, датчики через токеновые стимулы | Гелий, хив, рендеринг и другие показывают, как сообщества могут строить 5G, картирование и сетки графических процессоров без телекоммуникационных гигантов. |

Федеративные и композиционные приложения | Серверы разговаривают по открытым стандартам, чтобы пользователи могли прыгать экземпляры, не теряя своего социального графика | ActivityPub способствует тысячам мастодон, Peertube и Pixelfed Servers; Bluesky's at Protocol предлагает аналогичную модель Fugn-Play Feed. |

Реальные сигналы будущего: Это уже происходит.

- Блюзскийпересек 33 миллиона зарегистрированных счетов к марту 2025 года и все еще добавляет примерно одного пользователя в секунду.

- МастодонУправляет более 9500 независимыми серверами, размещающими 8 миллионов+ пользователей, подтверждая, что федерация масштабирует.

- ГелийВыросла в глобальную беспроводную сетку с 350 000 узлов, показывая, что массовые аппаратные стимулы могут превзойти многие устоявшиеся компании.

Вместе эти ингредиенты набросаются в Интернет, где поставщики переключения так же просто, как и изменение хостов электронной почты, ваше подключение является управляемым сообществом, и ни одна фирма не может в одностороннем порядке переписать правила участия.

Ландшафт квантовой угрозы

Прорыв Питера Шора 1994 года показал, что достаточно большой, корректированный к квантовым компьютеру, коррекциюПолиномиалвремя, мгновенно переворачивая криптографию RSA и эллиптической кривой, которая закрепляет большинство сегодняшних рукоположений TLS, клавиш PGP и подписи блокчейна. Недавняя работа от Google Quantum AI сократила ресурсы, необходимые для взлома 2048-битного ключа RSA из миллиардов физических кубитов, когда-то предполагаемыхМенее миллиона шумных кубитов и менее недели выполнения времениБлагодаря новым методам сжатия схемы и погрешности.

В то время как SHOR нацелен на системы общественного ключа, алгоритм поиска Lov Grover дает квадратичный импульс против симметричных шифров. На практике, которая увеличивает эффективную силу ключевой силы, значение AES-256 будет обеспечивать только около 128 бит безопасности после квадратной безопасности, все еще исправные, но только если исполнители двойной ключевой длины и избегают размеров хеш ниже 256 бит.

Сужающее расстояние между теорией и инженерным питанием позволяет тактику разведывательные агентства вызывают«Урожай сейчас, дешифрует позже».Связок, которые нажимают на основы оптоволокна, копируют рукопожатия VPN или трафик блокчейна Crawl Blackan, уверенно, что они могут воспроизвести зашифрованный текст на будущей квантовой машине.Руководство CISA США призывает организации инвентаризировать любые данные, которые должны оставаться в секрете после 2035 года, потому что эти архивы уже искажены для возможного дешифрования.

Как скоро можеткриптографически релевантный квантовый компьютерматериализировать? Государственные дорожные карты и корпоративные сроки сходятся. Новый центр данных IBM в Poughkeepsie планирует проверить 10-килокбитТуалетныйПроцессор в 2025 году в качестве ступенчатого камня в сторону устойчивых к сбоялогичныйПоэтому к 2030 году.

Короче говоря, те же децентрализованные приложения, которые обещают свободу от блокировки платформы, становясь только для чтения архивов для завтрашних квантовых противников, если они не затвердевают свою криптографиюдоQ-Day прибывает.

Post-Quantum Cryptography Primer

Список квантово-устойчивых алгоритмов отсортируется по математическим проблемам, которые они используют.Схемы решеткиКак Crystals-Kyber для ключевой инкапсуляции и кристаллов-дилития или сокола для цифровых подписей, полагаются на сложность поиска коротких векторов в высокоразмерных решетках. Их арифметика подходит для программного обеспечения для постоянного времени, и, что важно для веб-трафика, их общедоступные ключи остаются в диапазоне 1-2 КБ. Например, Kyber-768 посылает 1184-байтовый общественный ключ, а Dilithium-3 создает 2701-байтовые подписи.Хэш-подписи, например, сфинк+, получают безопасность от известных примитивов, таких как SHA-2 или SHA-3. Они избегают сложной алгебры, но больше по размеру; Даже самая маленькая подпись сфинк составляет около 8 кб и может подняться до 40 КБ для самых высоких уровней безопасности.Криптография на основе кодаиспользует замаскированные коды по исправлению ошибок; Classic McEliece является ключевым примером, но его открытый ключ, около 260 КБ в обще используемом наборе параметров уровня 1, намного больше, чем клавиши решетки.Многовариантные квадратичные (MQ) схемыКогда -то казалось многообещающим, но главный кандидат, Rainbow, был полностью сломан в 2022 году, показывая, что у некоторых семей все еще неразрешенные криптаналитические проблемы.

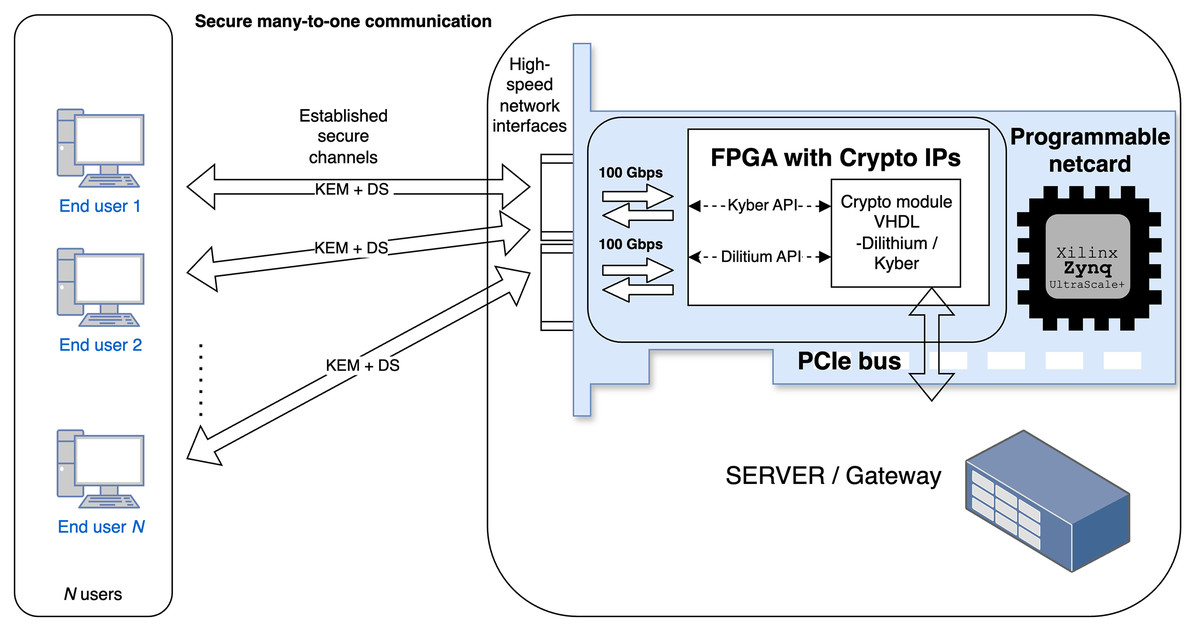

NIST превратил эти исследования в развертываемые стандарты в августе 2024 года, публикацияFIPS 203 (Kyber), FIPS 204 (Dilithium) и FIPS 205 (Sphincs+)ПолемВыбранная оценка четвертого раундаHQC, механизм обнимации ключей на основе кода, для возможной стандартизации в марте 2025 годаи продолжает изучать классический McEliece, Bike и других; Окончательные профили для Falcon и оставшихся KEM планируются для выпуска в течение 2025-26 наряду с векторами справочных испытаний и инструментами соответствия.

Выбор среди этих вариантов включает компромисс междуПропускная способность, время выполнения и сложность реализацииПолем Алгоритмы решетки, как правило, предлагают наилучший баланс: их ключи и шифроты достаточно малы, чтобы вписаться в типичный сетевой пакет, а реализации программного обеспечения требуют всего в 2–3 раза больше циклов ЦП классического ECDH на стандартном оборудовании. Подписания на основе хэша переключают большинство затрат на пропускную способность и время проверки, но предлагают безопасную основу на основе существующих хэш-функций, что делает их идеальными для обновлений прошивки, которые могут обрабатывать большие полезные нагрузки. Системы на основе кода используют другой подход: у них есть огромные общедоступные ключи, но небольшие шифроты и быстрая декапсуляция, которая идеально подходит для окружающей среды, таких как спутниковые ссылки, где клавиши отправляются один раз и используются в течение многих лет. Во всех этих вариантах обеспечение сопротивления побочного канала и постоянного кодирования-это сложные инженерные задачи, подчеркивая важность предстоящих руководств NIST по реализации и тестирования, которые будут такими же важными, как и сама математика.

Проектирование конфиденциальности для пост-платформенного веб-сайта

Первая цель дизайна-заменить текущий Diffie-Hellman или Curve25519 «Первый контакт» сГибридные рукопожатия, которые объединяют классические и решетки алгоритмыПолем Cloudflare Edge теперь использует соединения TLS 1.3, где x25519 в паре с ML-Kem (Kyber), уже защищая «почти два процента всего трафика». Они ожидают, что это достигнет двухзначных цифр к концу 2024 года. Системы обмена сообщениями продвигаются еще быстрее: новый протокол Apple PQ3 для Imessage объединяет Kyber с тремя текущими хранилищами, обеспечивающие предварительное оборудование. Это устраняет риск «урожая-новичка, дешифтировку» для миллиардов устройств после широкого принятия iOS 17.4. Подход ясен: поддерживать обмен эллиптическими кривыми для обратной совместимости, добавить Кибер (или другой NIST KEM) вместе с ним и вывести секрет сессии от обоих. Если какая -либо часть остается безопасной, то же самое и конфиденциальность.

Средняя конфиденциальность зависит от доказательств вместо доверия, и сообщество уходит от десятилетия вонков, построенных на паре эллиптических кривой.Хеш-ориентированные системы ZK Stark уже безопасны от квантовых атакПотому что их безопасность зависит от сопротивления столкновения функций, таких как SHA-256. Алгоритм Гровера только удваивает длину хэша, поэтому 256-битные дайджесты остаются безопасными. В настоящее время исследовательские группы добавляют полиномиальные обязательства на основе решетки в протоколы в стиле Plonk, что позволяет разработчикам поддерживать краткие доказательства, не полагаясь на эллиптические кривые. Практический совет состоит в том, чтобы использовать Stark-совместимые стеки для новых приложений и рассмотреть текущие обмотчики на основе спаривания в качестве технического долга, который следует заменить до Q-Day.

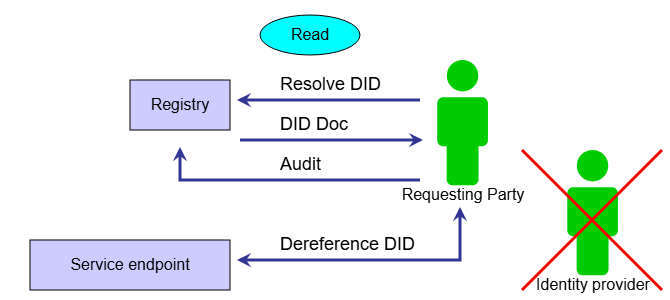

Identity-это движущаяся цель: клавиши расширяются от 32-байтовых Blobs до более крупных материалов Dilithium или Sphincs+, которые требуютЧастые политики вращенияПолемW3Cсделал: ключметодПозволяет контроллерам создавать новый DID из любого открытого ключа и обновлять материалы проверки без необходимости глобального реестра. Постплатформенные кошельки могут воспользоваться этим, выпустив DIDS с короткими периодами достоверности (например, один месяц), внедряя метаданные срока действия истечения в проверенные учетные данные и переключившись на новую пару ключей ML-DSA, прежде чем злоумышленник сможет использовать боковые каналы или атаки для хранения на большой ключ строительства. Поскольку DIDS подлежат умочению, вращающиеся ключи не нарушают ссылки на приложения. Контент указывает на идентификатор, который затем решается к текущему квантово-безопасному документу.

Окончательно,Слои в форме трафика должны развиватьсяПолем NYM Mixnet выпустила дорожную карту 2025 года, которая планирует использовать Kyber Bey Exchange в каждом прыжке своего формата пакета Sphinx. Это гарантирует, что маршрутизация-метаданные, частные, останется безопасной, даже когда квантовая дешифрование станет возможным. Исследования лука также прогрессируют: разработчики TOR предложили объединить рукопожатие NTOR с Newhope, решетчатым KEM, чтобы схемы квантовые устойчивы с небольшим увеличением размера рукопожатия. Поскольку миксеты и луковые слои уже обрабатывают задержку, дополнительные килобиты данных решетки управляются. Реальная задача заключается в работе с модулями аппаратной безопасности и выходами, которые в настоящее время не могут хранить или обрабатывать большие ключи.

Эти разработки демонстрируют, что постплатформенный веб-сайт может быть как конфиденциальностью, так и квантовой резирной. Тем не менее, это возможно только в том случае, если разработчики интегрируют функции посткантара в каждый слой, от первого пакета TLS до последнего хмеля Mixnet, и рассматривают ключевые изменения как обычную часть цифровой жизни, а не как необычное событие.

Тематические исследования в дикой природе

Теория «квантовобезопасной децентрализации» уже сталкивается с практикой. Четыре очень разных проекта: безопасные сообщения, сеть миксов, внепланетная депин и социальная палата федеральной панели показывают, как прогрессировали эксперименты по реализации и где все еще лежат дорожные блоки.

Матрица: гибридный Kyber + Dilithium внутри прототипа с двойным переходом

Экосистема Matrix, покрытая зашифрованной, провела последние два года, восстанавливая свой крипто-стек в ржавчине. Эта работа завершилась развертыванием Element-R, чей мандат явно перечисляет «пост-квантовое шифрование» в качестве приоритета и направляет всех клиентов через новыйmatrix-rust-sdk-cryptoосновной. На стороне кода, проводник кvodozemacБиблиотечные провода в рукопожатии PQXDH: X3DH расширяется с помощью ML-KEM/KYBER для инкапсуляции ключей и плана обновления сигнатур идентичности устройства до ML-DSA/Dilithium после того, как IETF выходит. Ранние лабораторные тесты показывают увеличенные пакеты клавиш, добавляя примерно 3 КБ к первому сообщению, но оставляют пропускную способность сборочной пропускной способности; В настоящее время команда протокуфа тестирует пузырьковые кодировки для утечек по боковым каналам.

NYM: будущее на основе решетки для конфиденциальности Mix-Net

Пакеты NYM Sphinx уже используют Chacha20/Poly1305 через смесь в стиле Surb. Тем не менее, Project Roadmap, опубликованная в апреле 2025 года, описывает двухэтапную миграцию: сначала добавьте гибрид Kyber768/Chacha20 для ретрансляционных рукояток в версии 2, а затем замените подпись Surb на основе RSA на Dilithium, как только FIPS 204 станет стабильным. Бессмы на ядре ARM 1 ГГц показывают, что инкапсуляция Kyber добавляет около 0,4 мс за прыжок, что незначительно по сравнению с задержкой сети. Более сложной задачей является перепроектирование одноразового ответного блока, чтобы сохранить заголовки пакетов в 1,5 КБ после добавления подписи дилитиума. Это ограничение необходимо для соответствия, совместимых с TOR, 512-клеточными цепями.

Спутник депин: подталкивание PQC к слою ссылки

«Небесная цепь» космического корабля Depin уже запустила свой первый кубик на низкую орбиту Земли (LEO), но безопасность Link Layer по-прежнему зависит от Keys AES, которые обменяются через рукопожатие ECC. Сообщество подчеркивает два доказательства концепции, которые предполагают, что обновление после квантама осуществится. Во-первых, QuseCure продемонстрировал, что в марте 2023 года в марте 2023 года была защищенная от Kyber Stark Link, потоковая зашифрованное трафик сквозь станции SpaceX Ground. Во-вторых, исследователи на наносателлите Spooqy-1 загруженная прошивка, которая завершила полный обмен аутентифицированными ключами Kyber-512 на канале UHF 436 МГц, используя микроконтроллер AVR32 с 32 КБ ОЗУ. Эти результаты показывают, что KEM на основе решетки могут вписаться в радиоприемники, ограниченные своп, проложив путь для операторов Depin внедрить ML-KEM, прежде чем запустить любые крупномасштабные созвездия.

Пилоты Fediverse: Activitypub с сигнатурами дилития

В то время как Mastodon и другие серверы ActivityPub по-прежнему используют RSA/HTTP-сигналы по умолчанию, разработчики в сообществе SocialHub работают над FEP (предложение по улучшению Fediverse), чтобы прояснить обработку подписи и приспособить квантовые алгоритмы. Экспериментальные филиалы используют библиотеку JavaScript Paul-Post-Quantum от Пола Миллера, которая включает в себя примитивы ML-KEM и DiLithium. Демонстрационные патчи заменяют заголовки RSA-SHA256 на Dilithium-SHA512 на локальные экземпляры испытаний для оценки воздействия полосы пропускания. Пакет пакетов указывает на то, что «Boost» от одного до многих генерирует около 14 КБ дополнительных данных заголовка на удаленный сервер. Это большое, но все же меньше, чем типичные размеры прикрепления изображения. Ни один основной проект Fediverse еще не принял это изменение, но испытания показывают работы по протоколу и выделяют основную задачу: распространение новых констант OID на тысячи независимо управляемых экземпляров.

Эти примеры показывают шаблон: небольшие, сфокусированные эксперименты безопасно тестируют особенности после квонта в реальных децентрализованных системах. Хотя проблемы с производительностью могут быть измерены и управляются, различия управления и версий являются более сложными. Урок для разработчиков ясен; Начните отслеживание и измерение сейчас, так как инженерная фокус переходит с «Можем ли мы сделать это?» «Как быстро мы можем реализовать это до того, как риск дешифрования позже станет проблемой?»

Проблемы реализации

Постплатформенная сеть не может полагаться на мощные серверы больших технологий; Большая часть этого работает на односортных компьютерах, телефонах и встроенных маршрутизаторах. Тесты на 1,5 ГГц Raspberry Pi 4 показывают, что рукопожатия после Quantum уже используют значительную мощность обработки. Даже самая быстрая пара решетки, Kyber + Dilithium, делает генерацию ключей, инкапсуляцию и декапсуляцию намного медленнее, чем на рабочем столе. В целом, пропускная способность рукопожатия TLS на PI в 5–10 раз медленнее, чем тот же код на рабочей станции x86. Проект IETF для поставщиков IoT подчеркивает эту проблему, отмечая, что более крупные ключи «выхлопные память, хранение и бюджеты батареи», что приводит к компромиссам, таким как хранилище частного ключа только для семян, которое добавляет вычисления накладных расходов каждый раз, когда ключ.

Даже когда существует бюджет процессора, трафик все еще должен пересечь длинный хвост посредников.Ранний развертывание Hybrid-TLS в Cloudflare показало, что некоторые средние боксы ошибочны более крупным клиентом., тихо сбрасывая соединения; Другие стеки терпят неудачу, потому что Kyber изменил проволочные форматы между черновиками. Эти причуды делают поэтапные, гибридные развертывания обязательными, но они также замедляют миграцию пользователей: если один прыжок в федеративном сервисе отказывается от расширения PQ, каждый должен вернуться к классическому криптографии ради достижения.

Аппаратное обеспечение представляет свои собственные задержки в цепочке поставок. Власти сертификатов признают, что в настоящее время они не имеют совместимых модулей безопасности оборудования для предоставления сертификатов, защищенных после квадрата », что означает, что корневые клавиши все еще связаны с RSA, пока общедоступные веб-сайты. Поставщики PKCS#11, такие как EJBCA, могут предложить «раннюю поддержку для квантовых алгоритмов», но только благодаря модулям следующего поколения, которые многие операторы еще не запланировали или оценили. До тех пор, пока готовые HSM, TPMS, SIMS и безопасные анклавы не поддерживают решетки и методы на основе хэш, каждый кошелек в сети или самостоятельный сервер уязвим для циклов обновления оборудования, а не только для GIT Commits.

Наконец, социальный аспект децентрализованной экосистемы увеличивает координационные затраты. Исследователи, изучающие Fediverse, которая включает в себя более 29 000 независимых серверов, отмечают значительные различия в группах умеренности, финансирование и технические знания. Они предупреждают, что «сетям многосекционных, самоуправляемых» сетей трудно договориться даже о небольших изменениях протокола.Белая бумага NIST 2025 года о криптографии ловкостиутверждает, что любой переход к квантовой технологии является «дорогостоящим, поднимает проблемы совместимости и нарушает операции», тем более что каждое сообщество имеет свой собственный график выпуска и модель угроз. На практике это означает, что некоторые экземпляры будут переключаться на криптографию постканта (PQ) за годы до других, вынуждая мосты и реле управлять двойными криптографическими системами на неопределенный срок.

Сочетание этих проблем; Ограничения процессора, устаревшие средние боксы, неполная аппаратная поддержка и полицентрическое управление, объясняет, почему «легкая часть» (проектирование сильных алгоритмов) теперь уступает трудным укол, чтобы заставить их бежать, повсюду, до того, как архивы сбора-закрипта, а также архивы-закупки, наконец-то появятся.

Дорожная карта и рекомендации

Самый безопасный способ пересечь квантовую пропасть-это мигрировать поэтапно, а не пытаться в один недельный «флагский день».Меморандум национальной безопасности-10 и АНБ CNSA 2.0Факт-лист дает 2035 год как последний момент, когда системы национальной безопасности США должны были устранить классическую криптографию с открытым ключом. Следовательно, агентства должны закончитьФаза инвентаряВ 2024-25 гг. РазвернитеГибридные рукопожатияВ течение 2026-28 и переключиться наКлючи только для PQДо закрытия цикла аудита 2030 года. Операторы за пределами правительства могут скопировать эту каденцию: начните с каталогизации каждой конечной точки TLS, VPN, подписанного канала обновления и долгосрочного архива; Включите Kyber-Plus-X255519, где это позволяет средние боксы; и запланировать жесткую отсечку для классической половины, как только телеметрия показывает, что 99 % сверстников успешно договариваются о линии решетки. Общественные номера Cloudflare уже доказывают, что гибридный шаг дешевый. Его служба после квонта-происхождения перемещала петабайты трафика без измеримой регрессии задержки.

Инструмент с открытым исходным кодом достаточно зрелый, чтобы сделать этот переход практичным сегодня.Liboqsи этоoqs-providerПодключите прямо в OpenSSL 3.x, предоставляя любое приложение, которое использует интерфейс EVP мгновенный доступ к Kyber, Dilithium, Falcon и Sphincs+.PQCleanСовокупные реализации постоянного времени C, которые проекты вниз по течению. Ржавчинаpqcrypto, Идиcircl, Python'squantcrypt, обернуть для использования более высокого уровня. Разработчики должны заморозить версии противФинальные профили NIST (FIPS 203-205) выпущены в августе 2024 года, которые отправляют авторитетные наборы параметров и тесты известных ответов.

Тестирование и проверка требуют равного внимания. CAVP NIST уже выпускает автоматические проверки для ML-KEM и ML-DSA, а его публичный GitHub занимает полные испытательные векторы, которые CI Pipelines могут приглашать. Команды, которые не могут позволить себе полные формальные доказательства, должны хотя бы обеспечить каждую сборку проходить векторы CAVP, запускать следы боковых каналов на справочных платах и планировать обзор внешнего кода. Несколько охранных фирм теперь имеют контрольные списки для аудита специфичных для PQC на основе критериев открытой квантовой безопасной оценки 2023 года.

Регуляторы затягивают винты параллельно. В Соединенных Штатах,ОМБ МЕМОРАНДУМ М-23-02Обязает гражданские агентства предоставить приоритетный план миграции, как только NIST завершает свои стандарты, иИнициатива CISA пост-квантамрасширяет это руководство для операторов критической инфраструктуры. Европа следует примечание: Правила реализации в октябре 2024 года в соответствии с указанием директивной деятельности NIS2 «Квантовая криптография» в качестве явной меры управления рисками, а также технические руководства ENISA по провайдерам Cloud и CDN для документирования сроков для принятия PQ. Стартапы, которые хотят обслуживать регулируемые сектора после 2026 года, должны ожидать, что язык закупок требует соблюдения FIP 203-205 или их эквивалентов ETSI.

Остается коллективная воля.РазработчикиНеобходимо связывать библиотеки PQ на раннем этапе и рассматривать большие ключи в качестве рутинного рассмотрения производительности, а не блокатора.ОснователиЕсли бюджет для новых HSM и встраивает криптоооплату в дорожные карты продукта, для обновлений не потребуется переписывание вилочного лифта.ПолитикиДолжен финансировать тесты совместимости, ускорить сертификацию циклов для оборудования, способствующего PQ, и вознаградить ранних грузовиков в государственных закупках. Криптографические чертежи завершены, стандарты находятся в книгах, и Вашингтон и Брюссель выпустили стартовый пистолет. Все, что стоит между сегодняшним трафиком, и теперь и квантовой расшифрением,-это то, как быстро мы превращаем эти PDFS и GitHub Repos в запуск кода.

Заключение

Теперь у вас есть полная картина:постплатформенныйИнтернет предлагает пользовательский контроль, но его свободы исчезают в тот момент, когда крупномасштабные квантовые компьютеры могут использовать атаки Shor или Grover на текущее шифрование. Защита этой новой сети требует перепроектирования каждого уровня, от начального рукопожатия TLS до окончательного хмеля Mix-Net, используя алгоритмы на основе хэш или кода, которые уже одобрены NIST и доступны в стеках с открытым исходным кодом.

Часы реальны.Телеметрия CloudflareПоказывает, что квантовые рукопожатия-это всего лишь несколько процентов глобального трафика, однако сегодняшние противники сборочного латера собирают данные. Программа перехода CISA и параллельные правила в соответствии с Европой директивой NIS2 Оба рассматриваются 2035 г. как тяжелый срок; Пропустите его, и ваш архив может стать открытым текстом в одночасье.

Если вы создаете или регулируете цифровые системы, действуйте сейчас: следуйтеМиграционная пьеса NIST, внести векторы тестирования вОткрытый квантовый безопасный проект, и аппаратное обеспечение и поставщики облачных облаков для выставки Kyber, Dilithium и Sphincs+ в своей прошивке. Прочитайте основные стандарты на PQC Portal, присоединяйтесь к OQS на GitHub для справочного кода и отслеживайте руководства по реализации от ENISA и CISA для специфических контрольных списков. Постплатформенный веб-сайт может оставаться частным, но только если его создатели закрывают окно Decrypt-Later, прежде чем квантовые компьютеры смогут навсегда открыть его.

Оригинал