Идентификация машины вступает во владение - готова ли ваша модель доступа?

24 июня 2025 г.Идентификация машины-это любая нечеловеческая организация-сборы, агент ИИ, микросервис или автоматизированная система-которая взаимодействует с цифровыми ресурсами, принимает решения или инициирует действия самостоятельно.

В то время как традиционные идентичности машин были ограничены ключами API или сервисными учетными записями, современные машинные идентичности превратились в гораздо более сложные субъекты - агенты, способные рассуждать, инициировать рабочие процессы и даже актер.от именилюдей или других систем.

Эти машины идентичности не просто растущая тенденция - они собираютсяПревосходные люди пользователей в каждой системе, которую мы строимПолем В то время как большинство приложений исторически сосредоточились на человеческих идентификаторах - в целях входа в систему, пароли и пользовательских сессиях - эта реальность обязана измениться.

В этой статье мы глубже погружаемся в машинные идентичности - что они есть, почему они имеют значение и как создать контроль доступа, который не соответствует им.

Некоторый фон: рост идентичностей машины

Если учесть, сколько агентов искусственного интеллекта внедряется в программное обеспечение или как часто внешние инструменты ИИ потребляют API, становится ясно, что идентификаторы машины скоро доминируют в наших приложениях.

Это глубокий сдвиг. Каждый продукт, который вы строите-будь то AI-родным или нет-неизбежно будет взаимодействовать с ним машины. Эти идентичности также не будут пассивно следить за предварительно установленными путями. Агенты ИИ приносят динамическое, непредсказуемое поведение, которое нарушает традиционные предположения о том, как работает контроль доступа.

Это поднимает критический вопрос:Готовы ли ваши системы?Если нет, то пришло время переосмыслить, как вы управляете идентичностью и доступом, потому что отделение людей от машин в вашей модели идентичности больше не является устойчивым.

Мы исследовали некоторые из этих последствий в нашей недавней произведении наПроблемы генеративного искусственного интеллекта в управлении идентичности и доступом (IAM), где мы разбили, как ИИ размывает линии между пользователями, ботами и услугами.

На этот раз мы хотим поговорить о самих идентичностях машины.

Что такое «машина машины»?

В течение многих лет терминмашина идентификацияозначало что -то простое - ключ API, секрет клиента или учетная запись сервиса, используемая бэкэнд -системой для аутентификации. Эти идентичности были статичными, предсказуемыми и относительно простыми в управлении. Они не думали, изменили поведение и не вызывали неожиданных действий.

Это определение больше не подходит.

С ростом агентов ИИ, идентичности машин развивались далеко за пределы статических полномочий. Сегодняшняя идентификация машины включает LLMS, Rag Pipelines, автономные агенты и бесчисленные другие системы, способные напринятие решенийиавтономное действиеПолем

Это не просто пассивные услуги, ожидающие ввода - они являются активными участниками, генерируют новые рабочие процессы, доступ к ресурсам и даже спонтанно генерируют новые запросы.

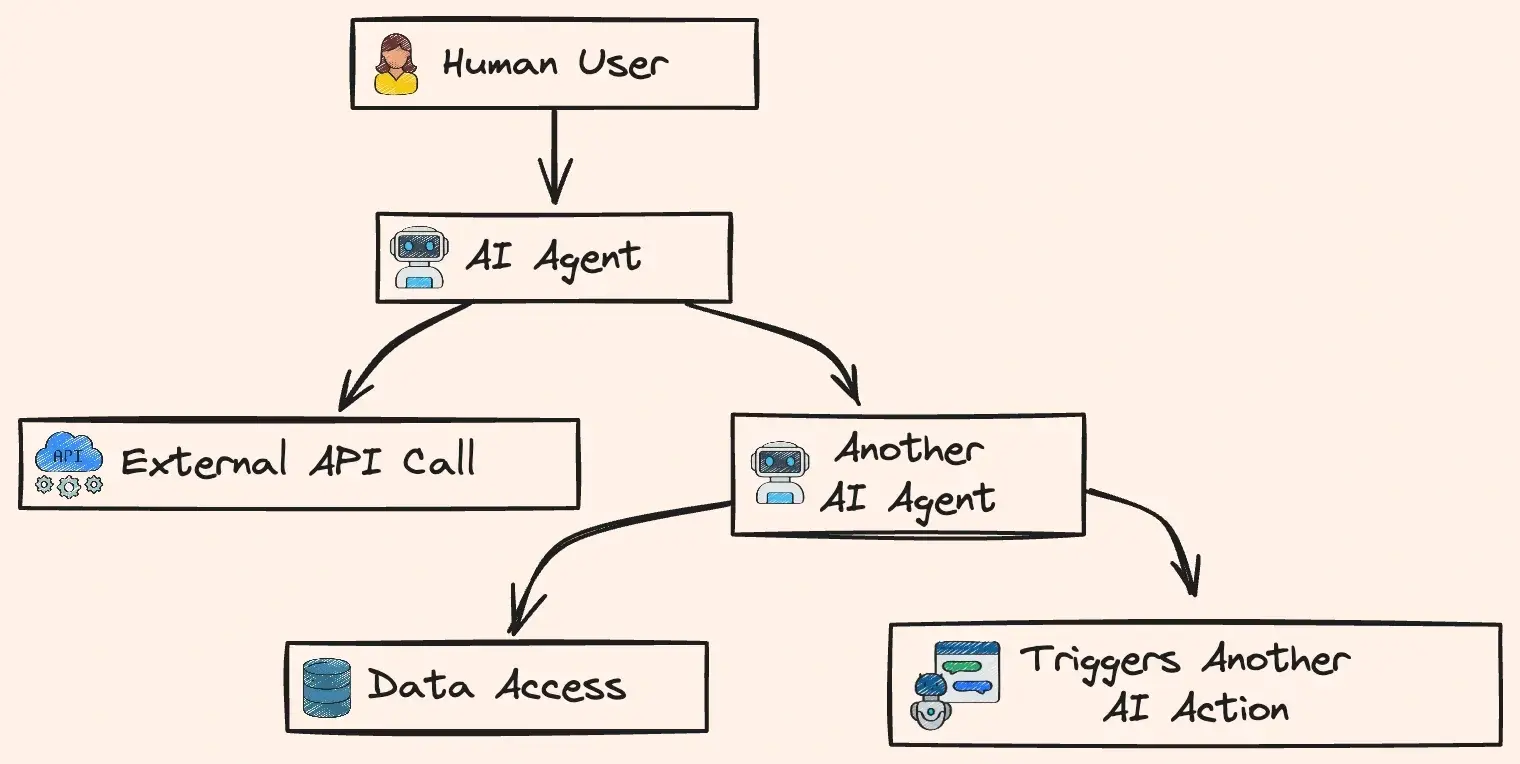

Рассмотрим сценарий, в котором агент ИИ, встроенный в ваш продукт, должен получить данные, обработать их и вызовать внешние API для выполнения задачи. Этот агент не просто использует свою собственную личность -это может действоватьот именичеловеческий пользователь, запускает каскад машинных действий на заднем плане.

Каждый шаг включает в себя сложные решения идентичности:

- Кто действительно делает этот запрос?

- What permissions apply?

- Где начинается человек, и машина начинается?

Вот почему идентичности машины больше не могут рассматриваться как простые бэкэнд -актеры. Они сталипервоклассные гражданеВ модели идентификации вашей системы, способной выполнять - и требовать - тот же уровень доступа, контекста и подотчетности, что и любой пользователь человека.

Вопрос больше неесливам нужно будет управлять идентификацией машин таким образом, ноКак быстроВы можете адаптировать свои системы для обработки этой растущей реальности.

Машино -личность превосходит людей, все меняет все

Это может показаться драматичным, но мы уже находимся в переломном моменте, где идентичности машин размножаются быстрее, чем когда -либо могли люди.

Каждый агент искусственного интеллекта, встроенный в приложение, каждая внешняя служба, вызывающая ваш API, каждую автоматизированную систему, запускающую действия - каждый представляет собой идентичность машины. И с взрывом генеративного ИИ масштаб больше не является линейной. Это экспоненциально.

Один человеческий пользователь может генерировать десятки действий идентификации машины, даже не осознавая этого.

Их личный помощник искусственного интеллекта запускает запрос, который называет еще одну службу искусственного интеллекта, которая разворачивает дополнительные агенты-все это каскада вниз по цепочке взаимодействий машин и машины. Умножьте это на вашей пользовательской базе, и внезапно,Идентификации машин доминируют в вашем трафике и потоках управления доступомПолем

И речь идет не только о ваших внутренних системах. Даже если ваш продукт не является AI-родным, скорее всего, внешние агенты ИИуже взаимодействуя с этим- рассылка данных, запуска API или анализ ответов. Эти агентыявляютсяПользователи сейчас, независимо от того, намеревались ли вы это или нет.

Последствия для контроля доступа и безопасности огромны:

- Статические предположения о объеме идентичности разрушаются.

- Традиционные модели, которые резко различают междупользователииуслугиСоздать слепые пятна.

- Аудит, кто сделал то, что становится почти невозможно, если система не может проследить действия через слои агентов ИИ.

Ваше приложение уже используется большим количеством машин, чем люди - вы просто не отслеживаете егоПолем

Вот почему следующим логическим шагом является переосмысление того, как мы подходим к управлению идентификацией, потому что текущая модель разделения просто не будет масштабироваться в этой новой реальности.

Отдельные трубопроводы обязательно пройдут

Большинство приложений сегодня по -прежнему запускают два различных конвейера идентификации - один для людей, один для машин.Люди получают потоки OAuth, сеансы, MFA и токены доступаПолем

Машины? Они обычно передаютсястатический ключ API или долгосрочный секретспрятано в хранилище.

На первый взгляд, это разделение имело смысл. Люди динамичны, непредсказуемы и подвержены ошибкам, в то время как машины считаются статичными, предсказуемыми и плотно осеханными.

Это предположение больше не держится, особенно с ростом управляемых искусственным интеллектом агентов, действующих автономно.

Агенты ИИ не просто выполняют узкие, предварительно запрограммированные задачи. Они могут:

- Причинана основе контекста

- Инициировать новые запросыСреднее выполнение

- Цепные действияэто не было явно спроектировано заранее

- Делегатные задачидругим агентам или услугам

Обработка этих агентов, как к статическим счетам обслуживания, создает серьезные риски:

- Слепые пятна: Действия машины происходят вне вашей существующей логики управления доступом.

- Фрагментация политики: Разработчики должны поддерживать и разучить около двух различных моделей доступа.

- Аудит неудач: Вы теряете способность отслеживатьисточникзапроса через слои активности, управляемой ИИ.

- Привилегия ползучесть: Идентификация машины часто переполняется, потому что это «проще», чем рефакторирование модели.

Хуже того, эта сложность плохо масштабируется. По мере роста числа агентов искусственного интеллекта растет стоимость управления - и обеспечить - две отдельные идентификационные модели.

Мы рассмотрели версию этого вызова вНаше глубокое погружение в влияние генеративного ИИ на IAM, где мы исследовали, как эти размытые линии нарушают традиционный контроль доступа. Идентификации машин больше не могут жить в олицетворяемом трубопроводе. Они слишком динамичны, слишком сильны и слишком переплетены с человеческими рабочими процессами.

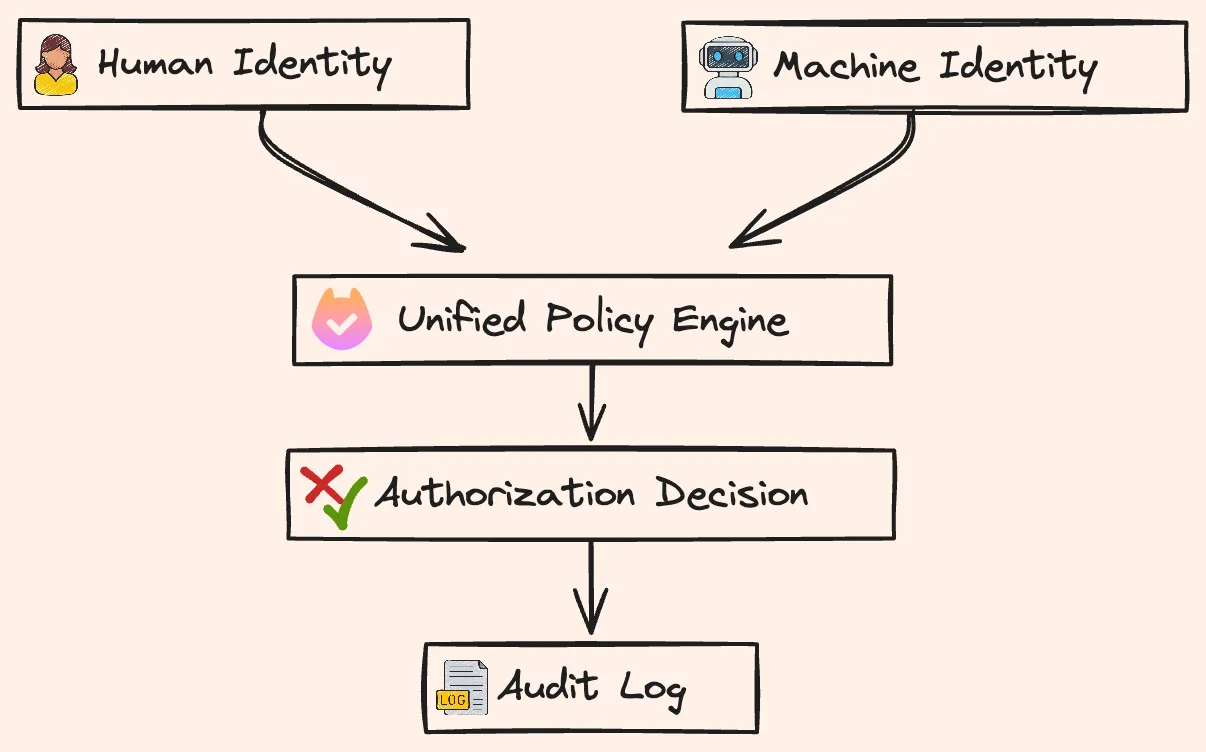

Решение?Модель единой идентификации-Тот, который относится к идентичностям машин, как к первоклассным гражданам, при условии той же строгости, правил и подотчетности, что и люди.

Единое управление идентификацией

Путь вперед ясен:Прекратите относиться к идентичности машины как к гражданам второго сортаВ вашей модели управления доступом. Вместо этого принесите их в тот же конвейер идентификации, что и ваши люди, при условии той же политики, элементов управления и аудитов.

Единое управление идентификацией означает:

- ПрименениеТакая же рамки аутентификации и авторизациикак людям, так и для машин

- ОтслеживаниеКто или что инициировало каждое действие, даже при запросе каскада через несколько агентов искусственного интеллекта

- Проектирование политики, которыеПричина о намерениях, отношениях и делегировании, не только статические полномочия

Есть много, чтобы получить от этого -

Этот унифицированный подход упрощает вашу модель идентификации, устраняя необходимость совмещать отдельные системы и уменьшая сложность как для разработчиков, так и для команд безопасности.

Это укрепляет ответственность, позволяя вам проследить даже самые сложные цепочки машинных действий обратно к своему первоначальному источнику, пониманиекоторыйИИ действовалот имениизкоторыйчеловек.

И самое главное, чтоэто масштабируетсяПолем Поскольку идентичности машин неизбежно растут и развиваются, ваша модель доступа остается устойчивой, способная справляться с объемом и сложностью, не разбивая и не создавая новые слепые пятна.

Это именно тот сдвиг, который мы обсуждали в нашемРуководство по управлению положениями по безопасности ИИ (AISPM), где мы исследовали, как современные системы должны обрабатывать агенты ИИ, память, внешние инструменты и динамические взаимодействия -все в единой рамкеПолем

Объединение вашей модели идентификации не означает, что машины и люди теряют свои различия. Это означаетПризнание того, что оба заслуживают одинаково надежного контроля доступа, адаптировано к их поведению, рискам и отношениям. Агенты ИИ могут действовать не так, как люди, но необходимость проверить их действия, отслеживать их разрешения и аудит их поведения, так же реальна, если не больше.

Потому что в мире мы быстро вступаем,Машины идентификации не будут просто участвовать в ваших системах - они доминируют в нихПолем Вопрос в том, готова ли ваша модель доступа к этому сдвигу.

Человеческие намерения как источник машинных действий

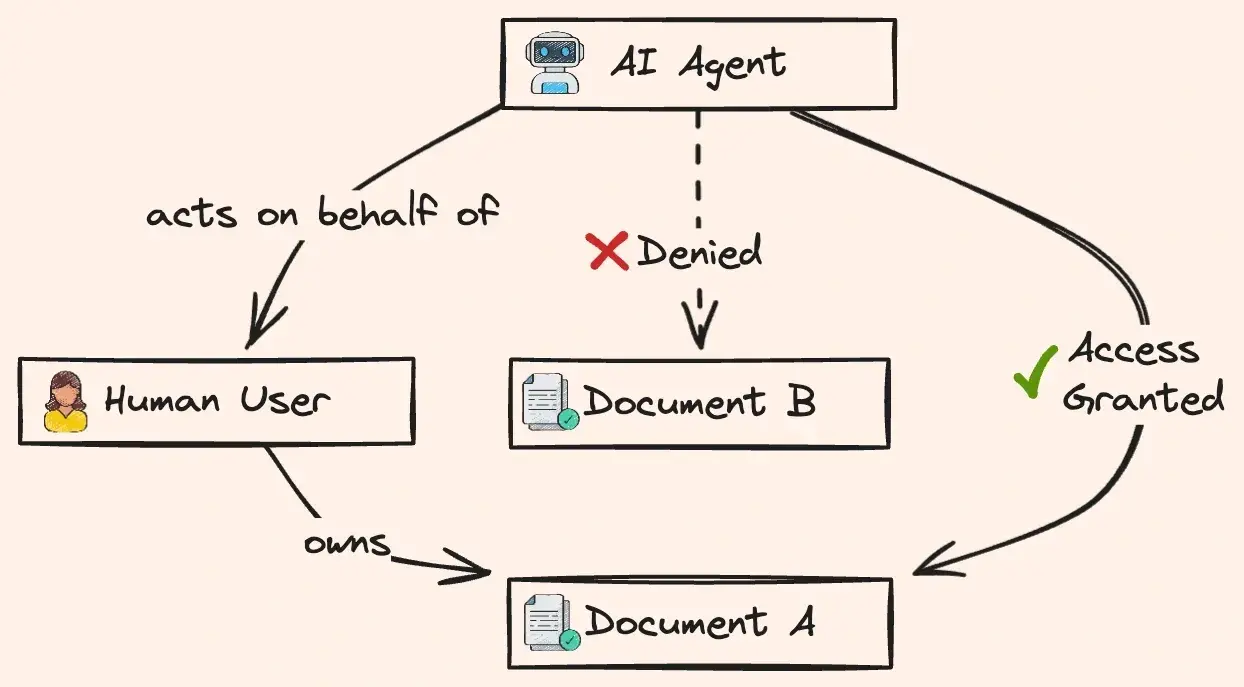

В основе этой проблемы лежит простой факт:машинные действия почти всегда происходят из человеческих намеренийПолем Будь то ассистент AI, получает данные, автоматизированный агент, запускающий рабочий процесс, или сторонняя служба, взаимодействующая с вашим API-где бы то ни стало, человеческое действие в движение.

Проблема в том, что традиционные модели контроля доступаредко захватывает этот нюансПолем Как только идентичность машины вступит во владение, связь с человеком теряется в переводе. Запросы кажутся изолированными, что делает практически невозможным отследить решение до человека, который разрешил его, или даже знает, если есть ли естьбылчеловеческое разрешение в первую очередь.

Вот где концепция"От имени" отношенийстановится критическим. Системы должны распознать не толькоВОЗвыполняет действие, нопочемуидлякомуПолем Каждый агент искусственного интеллекта, работающий в вашем приложении, или потребляет ваши услуги извне, - должен перенести этот контекст вперед. Только тогда вы можете обеспечить соблюдение политики, которая правильно отражает намерение человека, а не только поведение машины.

Мы глубоко исследовали это в нашей недавней статье оУправление разрешениями ИИ и контролем доступа с помощью получения поколения (RAG) и RebacПолем Агенты ИИ, действующие автономно, должны унаследовать - и быть ограниченными - правами доступа людей, которых они представляют. Все меньше открывает дверь для непреднамеренного воздействия данных, переоценки или, что еще хуже, агенты искусственного интеллекта принимают решения, которые не разрешают человеку.

Поддержание этой цепочки подотчетности гарантирует, что машины идентичностиНе действуйте - они действуют в рамках человеческого намеренияПолем По мере того, как агенты искусственного интеллекта становятся более способными и сложными, это соединение обеспечивает вашу систему безопасной, проверенной и согласованной с ожиданиями ваших пользователей.

Возможности ИИ Переосмыслить модели доступа

То, что делает идентификацию машин, управляемых ИИ, настолько сложной, это не только их объем-это их поведение. В отличие от традиционных услуг, которые следуют предсказуемым, предопределенным задачам, агенты ИИДинамика по дизайнуПолем Они могут генерировать новые действия в среднем процессе, цепные несколько запросов, делегировать задачи другим агентам и даже определить дополнительные ресурсы, которые им нужны »для достижения цели-все без явных, пошаговых инструкций от разработчика.

Этот уровень автономии ломает традиционные модели контроля доступа на основе ролей (RBAC). RBAC был построен для статических сред, где разрешения связаны с четко определенными ролями и редко меняются в режиме реального времени. Но агенты ИИНе вписывайтесь в предопределенные роли- Их действия зависят от контекста, данных и развивающейся природы поставленной задачи.

Чтобы управлять этой сложностью, системы должны выйти за рамки статических ролей и охватитьКонтроль доступа на основе отношений (Rebac)Полем В отличие от RBAC, REBAC оценивает доступ на основеОтношения между сущностями- Агент ИИ, данные, к которым он пытается получить доступ, человек, который он представляет, и даже контекст запроса. Это не только очтоличность разрешена делать; Это опочемуИдентичность действует,от имени которого, иПри каких условияхПолем

Этот сдвиг имеет решающее значение, поскольку агенты ИИ все чаще работаютавтономновнутри систем. Без отношений и политики с учетом контекста агенты ИИ рискуют переоценивать, доступ к ресурсам, которые они не должны, или непреднамеренно вызывая каскадные действия, которые трудны-если не невозможно-для аудита.

В нашемГлубокое погружение в динамический контроль доступа искусственного интеллекта, мы исследовали, как современные системы должны адаптироваться к этой динамике, управляемой AI, внедряяв режиме реального времени проверки политики, управляемых событиямиПолем Rebac - один из наиболее эффективных способов захвата нюансированных отношений, которые вводит AI и обеспечить доступ к доступутолькоКогда это соответствует как политике, так и человеческим намерениям.

Практическая модели реализации

Перевод этих концепций на практику означает переосмысление того, как ваша система обрабатывает проверки, делегирование и аудит, особенно когда агенты ИИ берут на себя все более сложные роли. К счастью, уже есть инструменты и шаблоны, предназначенные для помощи.

Один мощный шаблон - этоcheck_agent()подход, который явно отражает делегирование и «от имени» отношений в вашей логике контроля доступа. А не просто проверять, еслиагентимеет разрешение, этот метод оцениваетКТО Агент действуетиКакой контекст применяетсяПолем

Например, вместо традиционногоРазрешение.ioПроверка управления доступом как:

permit.check(identity, action, resource)

Вы переходите к:

permit.check(

{

key: agent_identity,

attributes: {"on_behalf": [user_identity]}

},

action,

resource

)

Это гарантирует, что решения о доступе учитывают как разрешения агента AI, так и человека, который он представляет, обеспечивает соблюдение границ делегирования и предотвращение несанкционированных цепочек доступа.

Разрешение.ioПоддерживает эту модель изначально, позволяя применению для обеспечения соблюдениямелкозернистая политика с учетом отношенийПолем Точно так же инструменты, какОпал(Открытый уровень администрирования политики) помогать синхронизировать политики и извлекать динамические данные - например, текущие отношения или оценки риска - так что каждый чек отражаетконтекст в реальном времениПолем

Для сценариев с участием агентов искусственного интеллекта, работающих с различными уровнями доверия или профилями рисков, вы также можете включитьСистемы ранжирования идентификациинравитьсяArcjetПолем Вместо того, чтобы в равной степени обрабатывать все идентичности машины, Arcjet оценивает их на основе поведенческих сигналов, позволяя вашей системе применять более строгую политику для субъектов с низкой уверенностью и более гибких к проверенным агентам.

Эти практические модели не просто улучшают безопасность - они создают вашу системуболее проверенныйПолем Каждое действие ИИ несет свое происхождение, контекст и рассуждения, позволяя вам проследить полную цепочку решений, если что -то пойдет не так.

Как мы уже исследовали, эти шаблоны становятся особенно мощными, когда применяются к сложным рабочим процессам ИИ, где агенты взаимодействуют с внешними инструментами, хранилищами памяти и конфиденциальными ресурсами.

Подготовка к большинству идентификации машины

Машины не появляются - они уже здесь. И вскоре они будутчрезвычайно превосходноВ каждой системе, которую вы строите. Агенты искусственного интеллекта, автоматизированные услуги и автономные рабочие процессы больше не являются фоновыми процессами - они являются активными участниками вашего приложения, принимают решения, запускают действия и потребляющие ресурсы.

Старый способ обработки идентичности - перечисление людей и машин в отдельные статические трубопроводы - просто не будет масштабироваться в этой новой реальности. Будущее идентичности и контроля доступа зависит от объединения вашей модели, обработки идентичностей машины какпервоклассные гражданеи обеспечениеКаждое действие - Human или Machine - может быть прослежено, разрешено и провереноПолем

Хорошие новости? Инструменты и рамки для этого уже существуют. Будь то использованиеРезак, реализацияОбразцы делегирования на основе делегирования, или принятиеуправление динамическим доступом в реальном времени, вы можете начать строительные системы сегодня, которые готовы к большинству идентификации машины.

Если вы заинтересованы в том, чтобы погрузиться в этот сдвиг, ознакомьтесь с нашими полными сериями по идентификации искусственного интеллекта:

- Проблемы генеративного искусственного интеллекта в управлении идентичности и доступом (IAM)

- Куда они могут пойти? Управление разрешениями ИИ

- When - Dynamic Access Control для изменения временной шкалы

Потому что вопрос больше нееслиИдентификации машин будут доминировать в ваших системах - готова ли ваша модель доступа к ним, когда они это сделают.

Если у вас есть какие -либо вопросы, обязательно присоединитесь к нашемуSlack Community, где тысячи разработчиков строят и внедряют разрешение.

Оригинал