В мигании светодиода ускользают секреты: рост кражи оптических данных

25 июня 2025 г.В течение десятилетий воздушные системы, которые физически изолированы от внешних сетей, были последней линией защиты для среды высокой безопасности: ядерные объекты, оборонные сети, лаборатории исследований и разработок и критическая инфраструктура. Но в 2025 году даже изоляции недостаточно. Почему? Потому что злоумышленники научились моргать.

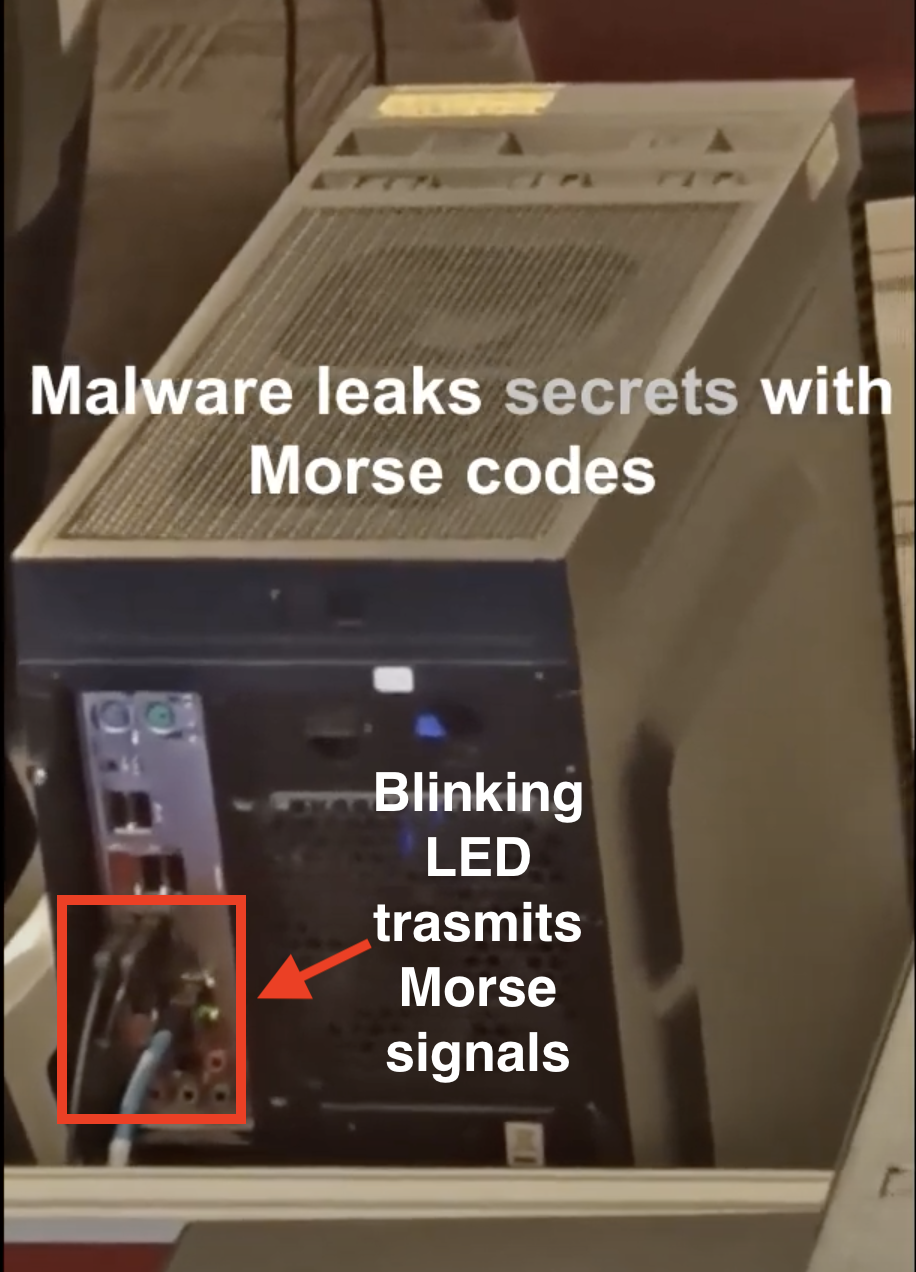

Добро пожаловать в скрытый мир оптической эксфильтрации данных, где вредоносные программы манипулируют светодиодами, код Морзе становится средством, а камеры наблюдения действуют в качестве постов прослушивания.

Утечка данных с светом

Техника обманчиво проста, но невероятно эффективна.

Скомпрометированная воздушная система заражена специализированной вредоносной программой через инсайдерскую доступ, скомпрометированный USB или проникновение цепочки поставок.

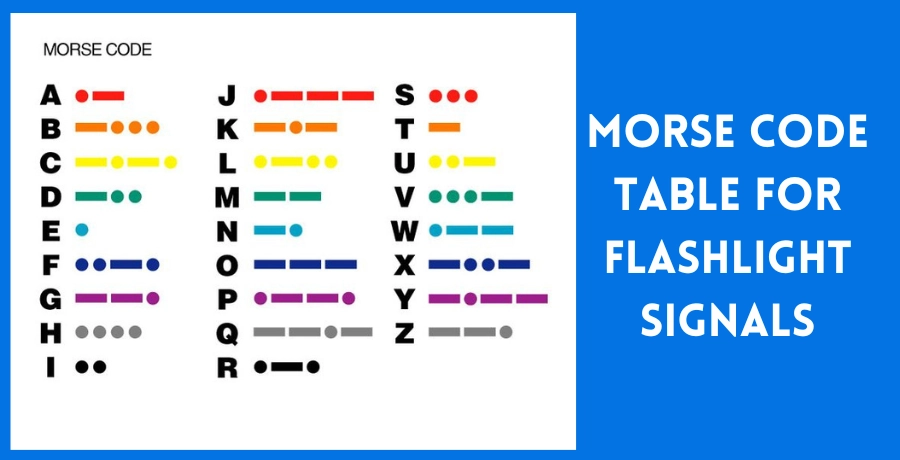

Удолошительное ПО кодирует конфиденциальные данные (пароли, криптографические ключи, документы) в двоичный код или код Морзе.

Затем данные модулируются в оптические сигналы, мигая встроенный светодиод, обычно:

Активность жесткой активности руководила

Индикаторы клавиатуры (Num Lock, Caps Lock

Светодиоды статуса порта маршрутизатора

ИК -светодиоды в камерах наблюдения

Злоумышленник с доступом к линии, используя смартфон, дрон с камерой, телескоп или угнание видеонаблюдения, записывает мигающие шаблоны.

Со стороны злоумышленника оптические данные декодируются в открытый текст с использованием инструментов обработки сигналов или компьютерного зрения.

Как это работает

Давайте разбим его примером, используя камеру наблюдения с ИК -светодиодом:

Шаг 1: Развертывание вредоносных программ

- Улбпрограммное обеспечение доставляется с помощью зараженной прошивки, инсайдерского USB-накопителя или предварительно установленного руткита.

- Улвнативное ПО получает доступ к ИК-светодиодным элементам управления камерой, часто доступным с помощью API-интерфейсов низкого уровня или интерфейсов отладки.

Шаг 2: Кодирование данных и модуляция данных

Конфиденциальные данные (например, «RootPassword123») преобразуются в код двоичного или Морзе:

`"R" in Morse: .-. `

Or

`in binary: 01010010`

- Данные сформулированы последовательностями начала/остановки, чтобы помочь синхронизации во время декодирования.

- Время имеет решающее значение: интервалы отключения должны быть последовательными (например, 100 мс на 100 мс от бита).

Шаг 3: Оптическая передача

ИК -светодиод быстро мигает и невидим для человеческого глаза, но обнаруживается для большинства камер или ИК -датчиков.

`LED on = binary 1`

`LED off = binary 0`

- Скорость передачи варьируется от 10–100 бит в секунду, в зависимости от типа светодиода и яркости.

Шаг 4: Оптический захват

Злоумышленник позиционирует камеру в LOS (линейка зрения). Может быть:

- Камера подделанного строительства

- Камера, установленная на беспилотниках ночью

- Смартфон из соседнего здания

- Анализ кадров за кадром отражает мигающий шаблон.

- OpenCV или аналогичные библиотеки используются для извлечения и декодирования сигнала.

Шаг 5: Реконструкция

Программное обеспечение демодулирует легкие импульсы, реконструирует бинарный поток и декодирует его обратно в читаемый на человеке контент.

Реализации реального мира

Это не просто теоретические. Вот несколько примечательных атак, которые продемонстрировали эту технику в дикой природе:

Air-Jumper (Университет Бен-Гуриона):

- Атака: ИК -светодиоды на камерах наблюдения

- Скорость передачи данных: ~ 20 бит в секунду

- Диапазон: до 25 метров

Светодиод

- Среда атаки: светодиоды активности жесткого диска

- Скорость передачи данных: ~ 100 бит в секунду

- Диапазон: до 30 метров

xed

- Среда атаки: светодиоды индикатора клавиатуры (блокировка крышек, num Lock и т. Д.)

- Скорость передачи данных: ~ 60 бит в секунду

- Диапазон: до 20 метров

Светящийся червь

- Среда атаки: утечка звука от силовых светодиодов

- Скорость передачи данных: пассивная утечка сигнала, не кодируемая вредоносными программами

- Диапазон: обнаруживается с датчиками линии зрения

Факторы риска: где это может произойти

Эта атака особенно опасна в:

- Лаборатории с высоким уровнем безопасности

- Промышленные системы управления (ICS)

- Безопасные серверные комнаты с открытыми светодиодами

- Офисы с использованием ИК-оборудованного наблюдения за ночным мониторингом

Если у вас есть:

- Линейные светодиоды,

- Вектор инфекции вредоносных программ,

- Таким образом, инфраструктура наблюдения, у вас есть жизнеспособный скрытый канал эксфильтрации.

Как защищаться от светодиодных скрытых каналов

Смягчение требует многослойного подхода:

1) Физический контроль

Блокируют светодиоды с непрозрачной лентой или щитом.

- Используйте отключенные корпуса или анти-IR стекло в чувствительных областях.

- Поместите чувствительные системы в непрозрачные, закрытые среды.

2). Мониторинг

- Обнаружение несанкционированных светодиодных мигающих паттернов с использованием оптических датчиков или обнаружения аномалий на основе машинного обучения.

- В журнале и аудите использование с помощью прошивки (где это применимо).

3). Прошивка и упрочнение ОС

- Отключите или изолируйте API управления светодиодным управлением камеры, если это строго необходимо.

- Развертывание инструментов проверки BIOS/прошивки в воздушных системах.

- Отключите светодиоды клавиатуры и светодиоды маршрутизатора, где не используются.

Последние мысли

Следствие светодиода было когда -то безвредно - пассивным признаком деятельности. Но в 2025 году даже мерцание может быть кибер -шепотом, кровоточащими секретами ночи. В мире, где радио молчания уже недостаточно, организации теперь должны думать как на фотонах, так и в пакетах.

Итак, в следующий раз, когда ваши устройства начнут странно мигать, не звоните, позвоните ЦРУ.

Оригинал