ICECAP превращает устройства ARM в безопасные вычислительные среды - нет дополнительного оборудования

13 июня 2025 г.Авторы:

(1) Матиас Броссард, Системная группа, исследование ARM;

(2) Гилхем Брайант, Системная группа, исследование ARM;

(3) Basma el Gaabouri, System Group, Arm Research;

(4) Фансин вентилятор, iotex.io;

(5) Александр Феррейра, Системная группа, исследование ARM;

(6) Эдмунд Гримли-Эванс, Системная группа, исследование ARM;

(7) Кристофер Хастер, Системная группа, исследование рук;

(8) Эван Джонсон, Калифорнийский университет, Сан -Диего;

(9) Дерек Миллер, Системная группа, исследование ARM;

(10) Фан Мо, Имперский колледж Лондон;

(11) Доминик П. Маллиган, Системная группа, исследование ARM;

(12) Ник Спинал, системная группа, исследование ARM;

(13) Эрик Ван Хенсберген, Системная группа, Arm Research;

(14) Хьюго Дж. М. Винсент, System Group, Arm Research;

(15) Сланец Xiong, Systems Group, Arm Research.

Примечание редактора: это часть 3 из 6 исследований, в котором подробно описывается разработка структуры, чтобы помочь людям совместно сотрудничать. Прочитайте остальное ниже.

Таблица ссылок

- Аннотация и 1 введение

- 2 конфиденциальные вычисления, поддерживаемые оборудованием

- 3 Icecap

- 4 Веракруз

- 4.1 Аттестация

- 4.2 Модель программирования

- 4.3 Специальное ускорение

- 4.4 Модель угрозы

- 5 Оценка и 5.1 КАССОВАНИЕ: глубокое обучение

5.2 Кейс-исследования: обнаружение видеообъекта

5.3 Дальнейшие сравнения

- 6 Заключительные замечания и ссылки

3 Icecap

Icecapявляется гипервизором с минимальной доверенной вычислительной базой (TCB, отныне), построенной вокруг формально проверенного Mickernel SEL4. ICECAP предоставляет прагматическое и гибкое программное обеспечение для многих существующих устройств ARMV8-A. Гипервизор ICECAP отдает неуверенного оператора в область ограниченной привилегии, называемой хостом. Этот домен состоит из выдающейся виртуальной машины, разжигающей богатую операционную систему, такую как Linux, и минимальный сопутствующий монитор виртуальной машины. Домен хоста управляет процессором и ресурсами памяти устройства и управляет периферийными устройствами устройства, от которых TCB не зависит. Это включает в себя непрозрачную память и ресурсы ЦП для конфиденциальных виртуальных машин - или изолятов. Тем не менее, хост не имеет права доступа к ресурсам изолятов, в то время как хост контролируется планированием и политикой управления памятью, механизм является обязанностью более заслуживающих доверия компонентов.

TCB ICECAP включает в себя MicroKernel SEL4 и привилегированные услуги SEL4-коленных, работающих в EL0. Они взаимодействуют в обороне с хостом, чтобы выявлять механизмы жизненного цикла изолята, планирования и управления памятью.

При инициализации системы гипервизор простирается от корня доверия устройства через измеренный процесс загрузки для конкретного устройства, а затем передает управление до домена хоста. Удаленная сторона координирует с хозяином, чтобы породить новый изолят, сначала отправив декларативную спецификацию первоначального состояния изолята в доверенный служба нереста ICECAP через хост, который затем вырезал запрошенную память и ресурсы ЦП из ресурсов, которые недоступны для хоста. Процесс на хосте, называемый The Shadow Virtual Monitor, обеспечивает ненадежные паравиртуализированные устройства для изолятов, а также выступает в качестве токена, представляющего изолят в планировщике хоста, позволяет операционной системе хоста управлять политикой планирования изолята с минимальной изменением.

Чтобы поддержать аттестацию изолятов, ICECAP будет использовать измеренный багажник для конкретной платформы, чтобы доказать свою собственную личность, а затем засвидетельствовать изолят для удаленного претендента. Это еще не реализовано, при этом аттестация ICECAP загрязняется для поддержки Веракруза, но это прямо.

SEL4 сопровождается доказательством безопасности и функциональной корректности, зарегистрированным в Isabelle/HOL [68, 69, 82], обеспечивая гарантию, что ICECAP правильно защищает изоляты от программных атак. Используя SEL4, ICECAP также выиграет от текущих исследований в ликвидации определенных классов каналов времени [38]. Доверенные компоненты пользователя SEL4 пользователей ICECAP еще не подтверждены, хотя они разделены и инициализируются с использованием CAPDL [55], который имеет формальную семантику, как известно, поддается проверке [18] из предыдущей работы. Используя высокоуровневый API SEL4, эти компоненты также реализованы на высоком уровне абстракции в ржавчине, что облегчает аудит и устраняет необходимость подорвать проверки безопасности памяти компилятора ржавчины-даже для компонентов, которые взаимодействуют со структурами перевода аппаратного адреса. ICECAP TCB небольшой и ограниченный по объему - около 40 000 строк кода. Мониторы виртуальной машины перемещаются в доверительные домены виртуальных машин, которые они контролируют, тем самым устраняя код эмуляции из TCB. С этой целью обработка сбоев поперечного домена заменяется сообщением более высокого уровня, проходящего через SEL4 IPC.

Изоляты также защищены системой MMU (SMMU) от атак, происходящих из периферийных устройств под контролем хоста. ICECAP предназначен для беспрепятственного использования дополнительных функций безопасности аппаратного обеспечения, основанными на или выровненных с помощью элементов управления доступа на основе адресов адреса-например, Arm Trustzone [7]. Прошивка Trustzone обычно использует бит состояния NS для реализации грубого контекстного переключателя, логически разделяющего выполнение на процессоре приложения в два мира. ICECAP может использовать это для запуска изолятов из ресурсов памяти безопасного мира, защищенных механизмами, специфичными для платформы, которые могут смягчить определенные

классы физической атаки.

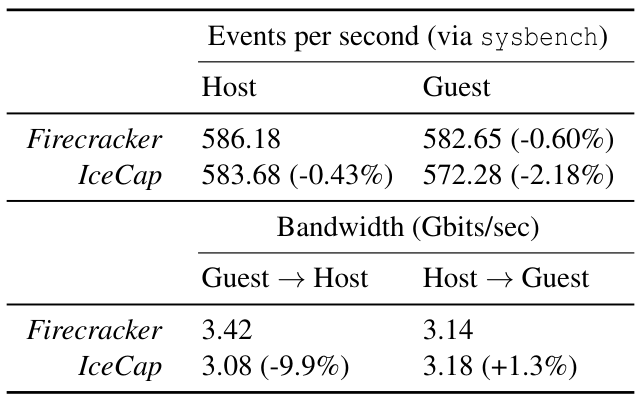

В рамках ICECAP изолят и хост получают минимальные накладные расходы по сравнению с хозяином и гостями под KVM [51]. Мы используем Firecracker [2]-VMM с открытым исходным кодом для KVM от AWS-в качестве точки сравнения из-за его минимализма ради производительности и предпочтения паравритуализации над эмуляцией. Рабочие нагрузки на вычислениях в изолятах ICECAP проводят ~ 2,2% накладных расходов по сравнению с нативными процессами Linux и накладными расходами на 1,8% по сравнению с гостями фейерверка из-за переключателей контекста через TCB на клещах таймера (см. Таблицу 1). Пропускная способность виртуальной сети между хостом и изолятом представляет, как данные протекают через ICECAP оптом. Однако во время написания эмуляция ненадежного сетевого устройства отличается от эмуляции доверенного сетевого устройства Firecracker таким образом, чтобы препятствовать удовлетворяющему сравнению, и, учитывая это, мы отмечаем, что гости в хост несет накладные расходы на ~ 9,9% накладных расходов, в то время как хост-и-и-герт превосходит Firecracker с небольшим краем. По мере созревания реализации ICECAP мы ожидаем, что накладные расходы на пропускную способность виртуальной сети оседают между этими двумя точками.

Большая производительность SEL4 IPC [81] помогает снизить накладные расходы ICECAP, и это дополнительно помогает, минимизируя выходы VM с использованием агрессивной паравритуализации: VMM для хозяина и гостей даже не сопоставляют какую -либо из памяти их виртуальных машин в их собственное адресное пространство, и их единственная ответственность во время выполнения - это эмулирование контроллера по прерыванию, и их ВМС, использующие межпредые, чтобы избежать.

Далее мы вводим основу для разработки и развертывания делегированных вычислений, сохраняющих конфиденциальность, в различных технологиях изоляции-включены.

Эта статья естьДоступно на ArxivПод CC по лицензии 4.0.

Оригинал