Безопасность Google Workspace: уязвимость DeleFriend может открыть нежелательный доступ к API

1 декабря 2023 г.Исследователи кибербезопасности из компании Hunters обнаружили уязвимость в Google Workspace, которая может обеспечить нежелательный доступ к API Workspace. Этот недостаток существенен тем, что он может позволить злоумышленникам использовать повышение привилегий для получения доступа, который в противном случае был бы доступен только пользователям с доступом суперадминистратора. Хантерс назвал этот недостаток безопасности DeleFriend.

Перейти к:

- В процессе делегирования домена Google обнаружена уязвимость

Почему эта уязвимость Google Workspace особенно опасна

Как обнаружить DeleFriend и защититься от него

Инструмент для проверки концепции для запуска DeleFriend вручную

В процессе делегирования домена Google обнаружена уязвимость

По словам команды Hunters, уязвимость основана на роли Google Workspace в управлении идентификационными данными пользователей в сервисах Google Cloud. Делегирование на уровне домена подключает объекты идентификации из Google Workspace Marketplace или сервисного аккаунта Google Cloud Platform к Workspace.

Делегирование на уровне домена может использоваться злоумышленниками двумя основными способами: для создания нового делегирования после получения доступа к привилегиям суперадминистратора в целевой среде рабочей области посредством другой атаки или для «перечисления успешных комбинаций ключей служебной учетной записи и областей OAuth». — сказал Хантерс. Второй способ — новый метод, открытый исследователями. Йонатан Ханашвилли, эксперт по поиску угроз из команды Axon в Hunters, опубликовал гораздо более подробное объяснение DeleFriend.

Ответ от Google

Хантерс сообщил об этом недостатке Google в августе 2023 года и написал: «В настоящее время Google рассматривает проблему со своей командой по продуктам, чтобы оценить потенциальные действия на основе наших рекомендаций».

Анонимный представитель Google сообщил The Hacker News в ноябре 2023 года: «В этом отчете не выявлена основная проблема безопасности в наших продуктах. Мы рекомендуем пользователям убедиться, что все учетные записи имеют минимально возможный объем привилегий (см. руководство здесь). Это является ключом к борьбе с этими типами атак».

Почему эта уязвимость Google Workspace особенно опасна

Хантеры заявили, что эта уязвимость особенно опасна, поскольку она долгосрочна (ключи учетной записи службы GCP по умолчанию не имеют срока действия), ее легко скрыть и трудно обнаружить. Зайдя в учетную запись с правами суперадминистратора, злоумышленники потенциально могут просматривать электронную почту в Gmail, просматривать чье-то расписание в Календаре Google или украсть данные с Google Диска.

«Потенциальные последствия злоумышленников, злоупотребляющих делегированием по всему домену, серьезны. Вместо того, чтобы затрагивать только одну личность, как в случае с индивидуальным согласием OAuth, использование DWD с существующим делегированием может повлиять на каждую личность в домене Workspace», — сказал Ханашвили в пресс-релизе.

SEE: У перегруженных работой ИТ-специалистов австралийского малого бизнеса есть несколько вариантов решения проблемы кибербезопасности. (Техреспублик)

Как обнаружить DeleFriend и защититься от него

По словам Хантерса, помимо обеспечения правильной настройки привилегий, как отмечает Google, ИТ-администраторы могут, если возможно, создать каждую учетную запись службы в отдельном проекте. Другие рекомендации Hunters по защите от эксплуатации DeleFriend:

- Максимально ограничьте области действия OAuth в делегировании, используя принцип наименьших привилегий.

Избегайте административных областей, таких как https://www.googleapis.com/auth/admin.

Сосредоточьте методы обнаружения и поиска угроз на подозрительных делегированиях и создании нескольких закрытых ключей в течение короткого периода времени.

Соблюдайте меры безопасности и передовые методы гигиены.

Инструмент для проверки концепции для запуска DeleFriend вручную

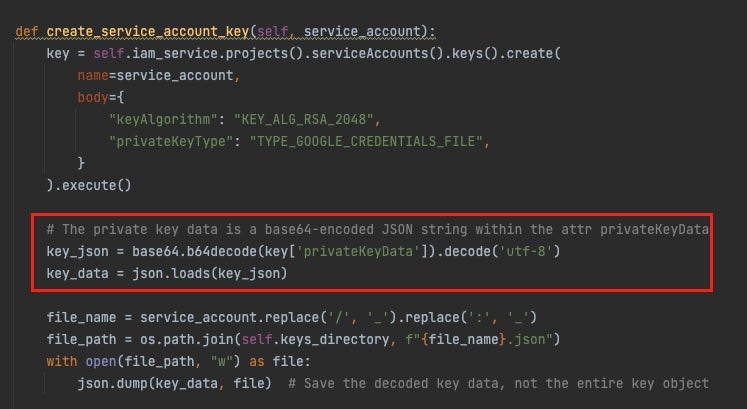

Хантерс создал инструмент для проверки концепции для запуска метода эксплуатации DeleFriend вручную. Инструмент работает путем перечисления проектов GCP с использованием API Resource Manager, повторения и перечисления ресурсов учетной записи службы GCP и ресурсов проекта, а также исследования конкретных ролей и разрешений оттуда, включая извлечение значения закрытого ключа из ключа атрибута PrivateKeyData (рис. A). Конечным результатом является объект JWT, который можно обменять на временный токен доступа, чтобы разрешить доступ к API Google. В блоге Конаншвили содержится более подробная информация.

Рисунок А

Инструмент предназначен для исследователей, чтобы обнаружить неправильные настройки и «повысить осведомленность об атаках делегирования OAuth в GCP и Google Workspace, а также улучшить состояние безопасности организаций, использующих функцию делегирования по всему домену», — написал Хантерс.

Примечание. TechRepublic обратилась в Google за дополнительной информацией.

Оригинал