Эмпирический анализ уязвимых умных контрактов Ethereum и их финансового воздействия

17 июля 2025 г.Таблица ссылок

Аннотация и 1. Введение

Фон

2.1 Ethereum Primer

2.2 Проверка адреса белого списка

2.3 Анализ Taint по интеллектуальным контрактам и 2,4 модели угрозы

Мотивирующий пример и проблемы

3.1 Мотивирующий пример

3.2 Проблемы

3.3 Ограничения существующих инструментов

Дизайн Avverifier и 4.1 Обзор

4.2 обозначения

4.3 Компонент № 1: График кода

4.4 Компонент № 2: симулятор EVM

4.5 Компонент № 3: детектор уязвимости

Оценка

5.1 Экспериментальная настройка и исследовательские вопросы

5.2 RQ1: эффективность и эффективность

5.3 RQ2: характеристики уязвимых контрактов реального мира

5.4 RQ3: обнаружение в реальном времени

Дискуссия

6.1 Угрозы для достоверности и 6.2 ограничения

6.3 Этическое рассмотрение

Связанная работа

Заключение, доступность и ссылки

5.3 RQ2: характеристики уязвимых контрактов реального мира

Чтобы охарактеризовать экосистему уязвимых контрактов реального мира, мы сначала проиллюстрируем общие результаты по всем уязвимым среди более 5 млн. Собранных (см. §5.3.1). Затем мы сосредоточимся на поведенческих характеристиках, включая связанные с финансовыми и связанные с деятельностью этих уязвимых контрактов (см. §5.3.2 и §5.3.3).

5.3.1 Общие результаты

Как мы упоминали в §5.2.2, мы применили Avverifier на все 5,2 -метровые контракты. Всего мы определили 812 уязвимых. Среди них мы обнаружили, что 443 из них находятся в ближайшем исчислении. Согласно результатам MD5, мы успешно определили 131 уникальные контракты с близлежащим исходным кодом. Чтобы перепроверить идентифицированные результаты, мы разбили уникальные инструменты с подрядными библиотеками, хорошо известный декомпилятор, и спросили два доктора философии. Студенты, которые специализируются в этой области, чтобы перепроверить результаты. Ручная перепроверка не выявила никаких ложных срабатываний. Из-за нечитаемости байт-кода в сжатости, даже для декомпилированных, мы можем только подтвердить, что 17 из контрактов с близлежащим источником связаны с токенами Ethereum в соответствии с подписью функции.

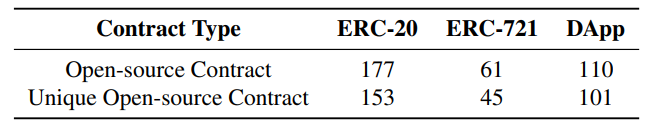

Что касается оставшихся 348 истинных положительных случаев, упомянутых в таблице 2, мы получили их исходный код от Etherscan. Точно так же, дедуплив исходный код, мы наконец получили 299 уникальных. После ручной проверки результаты классификации показаны в таблице 3. Мы можем заметить, что почти половина из них связана с ERC-20, что указывает на потенциальные финансовые воздействия этой уязвимости. Более того, около трети находятся в категории DAPP, таких как кредитный рынок или обмен маршрутизатором, который также может привести к воздействию на экосистему Ethereum.

Мы считаем, что эти контракты с открытым исходным кодом могут завоевать больше доверия пользователей и являются более представительными. В следующем §5.3.2

и §5.3.3, мы охарактеризуем эти 348 смарт-контрактов с открытым исходным кодом, как более низкий общий ландшафт.

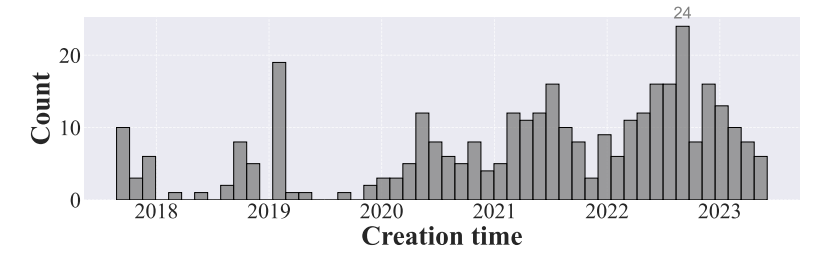

5.3.2 Метрики, связанные с деятельностью

Чтобы изобразить их деятельность, мы сначала иллюстрируем распределение их времени развертывания, как показано на рис. 3. Как мы видим, эта фигура иллюстрирует общую тенденцию к повышению, которая соответствует нашей интуиции, поскольку Ethereum растет, и распространение уязвимости является временным явлением. В конце 2019 и в конце 2019 года и в конце 2019 года есть две заметные впадины. Уливая глубже, мы поняли, что на первую желобу в первую очередь повлияла строгие политики криптовалюты, что приводит к хрустке ликвидности. Между тем, второе может быть связано с последствиями события LUNA [51], которое ускорило значительную ликвидацию активов, что еще больше вызвало истощение в ликвидности. Мы также можем наблюдать пик, расположенный в январе 2019 года. Это связано с тем, что рождение Uniswap [74] в ноябре 2018 года, которое сыграло ключевую роль в процветании Defi, что привело к значительному увеличению числа контрактных творений, а также уязвимых.

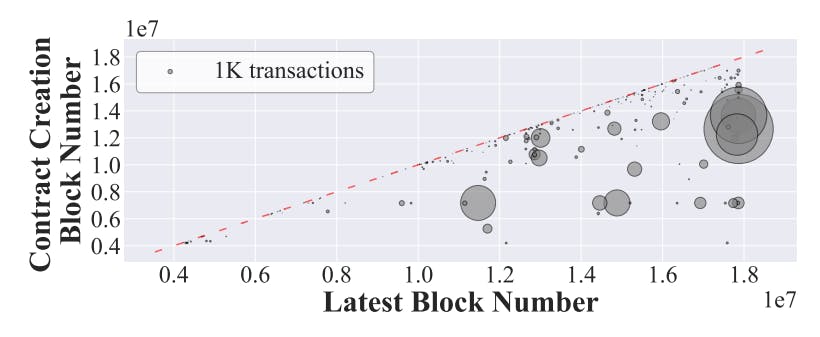

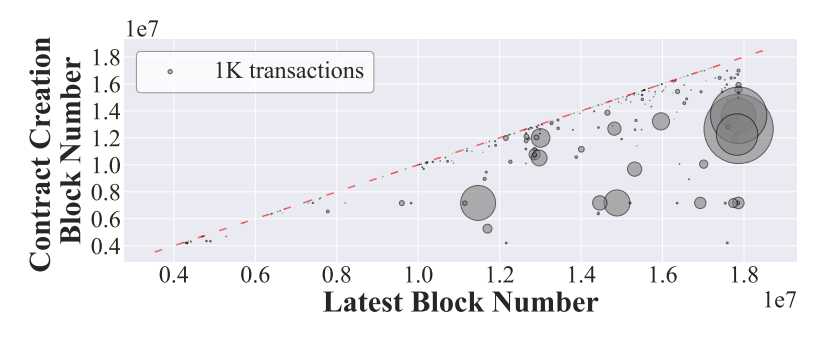

Мы также наблюдаем продолжительность жизни этих 348 уязвимых умных контрактов на рис. 4, где ось Y и ось X представляют высоту блока при создании контракта, и время, когда последняя транзакция произошла соответственно. Размер пузыря пропорционально его историческому количеству транзакций. Как мы видим, есть много крошечных пузырьков, расположенных вдоль или рядом с диагональной красной линией. Это означает, что значительное количество контрактов имело очень короткую продолжительность жизни. Такая тенденция предполагает множество переходных контрактов, потенциально из -за тестирования, спам -кампаний или временных усилий в экосистеме Ethereum. Интересно, что, хотя более крупные пузырьки, разбросанные по рисунке, означают контракты со значительной транзакционной деятельностью, они все равно могут быть подвержены уязвимости проверки адреса. Мы предполагаем, что их постоянная деятельность предполагает, что они могут соответствовать низкому балансу, что, вероятно, уменьшает мотивацию для злоумышленников использовать свои уязвимости. Кроме того, мы наблюдаем, как некоторые большие пузырьки распределяются возле красной линии. Это указывает на всплеск транзакций на их более ранних этапах, но с тех пор перешел в неактивное состояние. Такой интригующий контраст между их прошлой яркостью и нынешней бездействием побуждает нас дальнейшее исследование этих контрактов. Поэтому мы отфильтровали транзакции 50 лучших контрактов с точки зрения количества задействованных транзакций, то есть размера пузырьков. Благодаря подробному и всестороннему транзакционному анализу мы обнаружили, что 3 из них уже эксплуатировались, в то время как 47 из них находятся в опасности. Мы предполагаем, что причина в том, что баланс невелик, и злоумышленники еще не заметили или не ожидают возможности получить большую прибыль.

5.3.3 Финансовые метрики

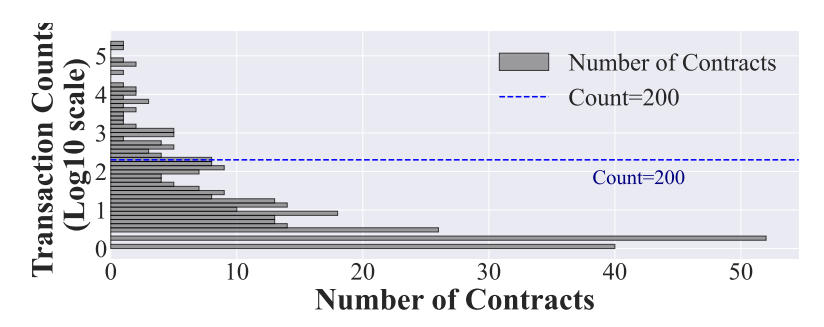

Мы также оцениваем финансовое влияние этих уязвимых умных контрактов. Интуитивно, измерение того, сколько транзакций участвует в контракте, может отражать его финансовое влияние в некоторой степени. Рис. 5 иллюстрирует распределение количества транзакций, связанных с ними. Мы можем легко заметить, что распределение следует принципу Парето [29], то есть в распределении существует длинный хвост. В рамках 5 транзакций участвуют более 55,46% случаев, в то время как дело, названное AnySswap [8], участвует примерно в 237 000 транзакций. Результаты следуют за Oliva et al. [62], то есть большинство контрактов в Ethereum неактивны, небольшая часть контрактов в значительной степени способствует процветанию экосистемы Ethereum.

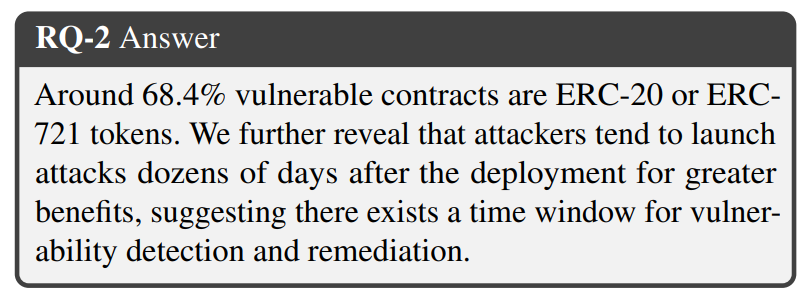

Кроме того, мы хотим оценить, сколько активов в них непосредственно вовлечено. Для проектов DEFI TVL (общая стоимость заблокирована) является одним из наиболее репрезентативных показателей. Таким образом, для каждого случая мы получаем его исторический TVL из стороннего API Defillama [53], браузера DEFI Data, известного тем, что предоставили такие показатели, как TVL и рыночная капитализация. Для каждого проекта мы получаем их пиковой TVL, поскольку он соответствует метке времени, когда злоумышленники могут получить наибольшую прибыль. В общей сложности считалось, что около 11,2 млрд. Долл. США были непосредственно заблокированы в этих уязвимых контрактах. В топ-3 проекты Ethereum с точки зрения скомпрометированных активов включают козырька [3] [11], Templeedao [4] [13] и Anyswap [5] [65]. Интересно, что, за исключением AnySswap, два других проекта немедленно перестают предоставлять услуги после атаки. Это связано с тем, что хакеры используют уязвимость в Anyswap, чтобы косвенно красть токены у пользователей. И наоборот, в двух других проектах средства в рамках уязвимых контрактов были непосредственно доступны и украдены, что привело к немедленному прекращению услуг. Более того, временное окно между созданием и соответствующей эксплуатацией предполагает возможность обнаружения и восстановления уязвимостей. В то время как козырек видел эксплуатацию в течение 3 месяцев, AnySswap оставался бескомпромиссным в течение 210 дней. Такой вариант может быть результатом таких факторов, как сложность реализации, общественная видимость или природа уязвимости. Тем не менее, это доказывает, что часто есть временное окно для обнаружения и исправления уязвимостей до того, как произойдет атака.

Авторы:

(1) Tianle Sun, Университет науки и техники Хуажонга;

(2) Ningyu HE, Peking University;

(3) Цзян Сяо, Университет науки и техники Хуажонга;

(4) Yinliang Yue, лаборатория Zhongguancun;

(5) Сяпу Луо, Гонконгский политехнический университет;

(6) Хаою Ван, Университет науки и техники Хуажонга.

Эта статья есть

[3] 0xc9f27a50f82571c1c8423a42970613b8dbda1

[4] EF 40XD2869042E12A3506100AF1D192B5B04D65137941

[5] 0x6b7a87899490ece95443e979ca9485CBE7E71522

Оригинал