Киберпреступники внедряют новое вредоносное ПО для кражи данных через технологию беспроводной связи ближнего действия (NFC) Android

24 августа 2024 г.Недавнее исследование компании ESET, занимающейся кибербезопасностью, предоставило подробную информацию о новой кампании атак, нацеленной на пользователей смартфонов на базе Android.

Кибератака, основанная как на сложной схеме социальной инженерии, так и на использовании нового вредоносного ПО для Android, способна красть данные беспроводной связи ближнего действия пользователей для снятия наличных в банкоматах с поддержкой NFC.

Постоянные технические усовершенствования со стороны злоумышленника

Как отмечает ESET, изначально злоумышленник использовал технологию прогрессивных веб-приложений, которая позволяет устанавливать приложения с любого веб-сайта за пределами Play Store. Эту технологию можно использовать с поддерживаемыми браузерами, такими как браузеры на базе Chromium на настольных компьютерах или Firefox, Chrome, Edge, Opera, Safari, Orion и Samsung Internet Browser.

PWA, доступ к которым осуществляется напрямую через браузеры, являются гибкими и обычно не страдают от проблем совместимости. PWA, установленные в системах, можно распознать по их значку, который отображает дополнительный небольшой значок браузера.

Киберпреступники используют PWA, чтобы перенаправлять ничего не подозревающих пользователей на полноэкранные фишинговые веб-сайты для сбора их учетных данных или информации о кредитных картах.

Злоумышленник, вовлеченный в эту кампанию, перешел с PWA на WebAPK, более продвинутый тип PWA. Разница тонкая: PWA — это приложения, созданные с использованием веб-технологий, тогда как WebAPK используют технологию для интеграции PWA в качестве собственных приложений Android.

С точки зрения злоумышленника использование WebAPK более скрытно, поскольку их значки больше не отображают маленькую иконку браузера.

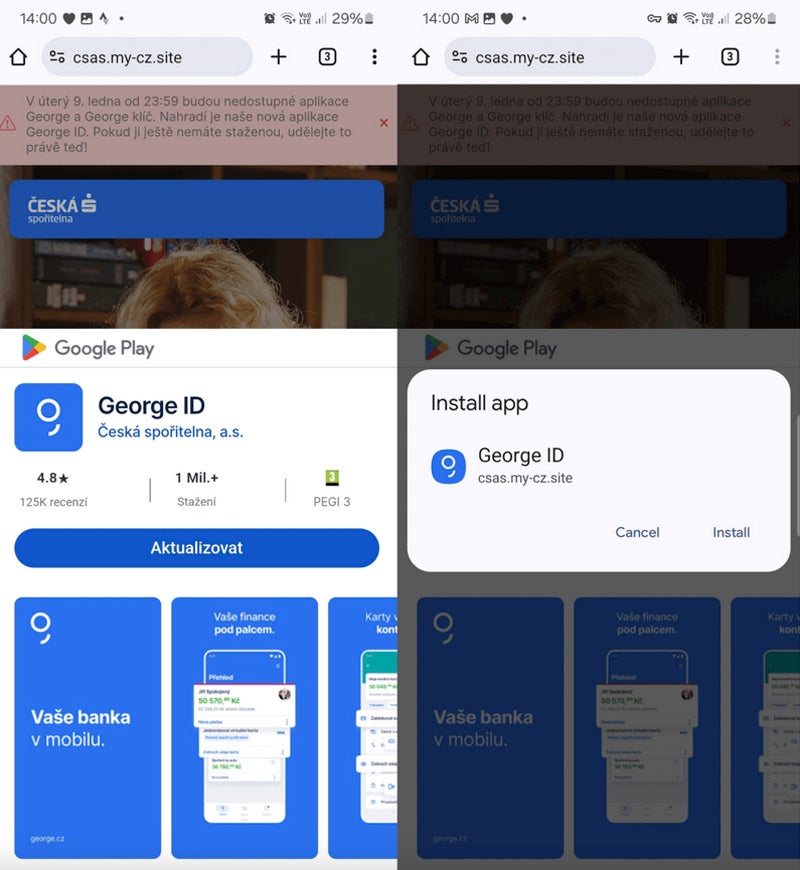

Жертва загружает и устанавливает отдельное приложение с фишингового сайта. Этот человек не запрашивает никаких дополнительных разрешений на установку приложения со стороннего сайта.

Эти мошеннические веб-сайты часто имитируют части Google Play Store, чтобы вызвать путаницу и заставить пользователя поверить, что установка действительно происходит из Play Store, хотя на самом деле она происходит непосредственно с мошеннического веб-сайта.

Вредоносное ПО NGate

6 марта те же домены распространения, которые использовались для наблюдаемых фишинговых кампаний PWA и WebAPK, внезапно начали распространять новое вредоносное ПО под названием NGate. После установки и запуска на телефоне жертвы оно открывает поддельный веб-сайт, запрашивающий банковскую информацию пользователя, которая отправляется злоумышленнику.

Однако вредоносная программа также внедрила инструмент под названием NFCGate — легитимный инструмент, позволяющий передавать данные NFC между двумя устройствами без необходимости получения прав root на устройстве.

После того как пользователь предоставил банковскую информацию, он получает запрос на активацию функции NFC на своем смартфоне и прикладывает свою кредитную карту к задней панели смартфона, пока приложение успешно не распознает карту.

Полная социальная инженерия

Хотя активация NFC для приложения и распознавание платежной карты на первый взгляд могут показаться подозрительными, методы социальной инженерии, используемые злоумышленниками, объясняют этот сценарий.

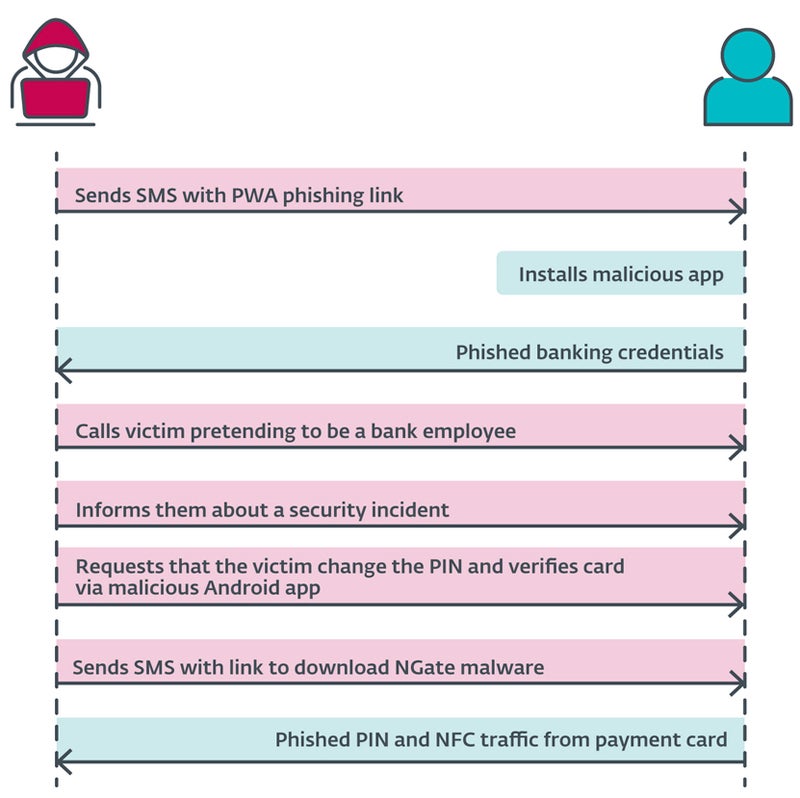

Киберпреступник отправляет пользователю SMS-сообщение, в котором упоминается налоговая декларация и содержится ссылка на фишинговый сайт, выдающий себя за банковские компании и ведущий на вредоносный PWA. После установки и запуска приложение запрашивает у пользователя банковские учетные данные.

В этот момент злоумышленник звонит пользователю, выдавая себя за банковскую компанию. Жертве сообщают, что ее аккаунт был взломан, вероятно, из-за предыдущего SMS. Затем пользователю предлагается сменить PIN-код и проверить данные банковской карты с помощью мобильного приложения для защиты своего банковского счета.

Затем пользователь получает новое SMS со ссылкой на вредоносное приложение NGate.

После установки приложение запрашивает активацию функции NFC и распознавание кредитной карты путем прижатия ее к задней части смартфона. Данные отправляются злоумышленнику в режиме реального времени.

Монетизация украденной информации

Похищенная злоумышленником информация позволяет совершать обычные мошенничества: снимать средства с банковского счета или использовать данные кредитной карты для покупки товаров в Интернете.

Однако украденные киберпреступником данные NFC позволяют ему эмулировать оригинальную кредитную карту и снимать деньги в банкоматах, использующих NFC, что представляет собой ранее не зарегистрированный вектор атаки.

Область атаки

Исследование ESET выявило атаки в Чешской Республике, поскольку объектами атак стали только банковские компании этой страны.

В Праге был арестован 22-летний подозреваемый. Он держал в руках около €6,000 ($6,500 USD). По данным чешской полиции, эти деньги были результатом кражи у последних трех жертв, что позволяет предположить, что во время этой кампании по нападению преступник украл гораздо больше.

Однако, как пишут исследователи ESET, «нельзя исключать возможность его распространения на другие регионы или страны».

Вероятно, в ближайшем будущем киберпреступники будут использовать аналогичные методы для кражи денег через NFC, особенно с учетом того, что NFC становится все более популярной среди разработчиков.

Как защититься от этой угрозы

Чтобы не стать жертвой этой киберкампании, пользователям следует:

- Проверяйте источник загружаемых приложений и внимательно проверяйте URL-адреса, чтобы убедиться в их легитимности.

Избегайте загрузки программного обеспечения из не официальных источников, таких как Google Play Store.

Избегайте предоставления PIN-кода своей платежной карты. Ни одна банковская компания никогда не попросит эту информацию.

Используйте цифровые версии традиционных физических карт, поскольку эти виртуальные карты надежно хранятся на устройстве и могут быть защищены дополнительными мерами безопасности, такими как биометрическая аутентификация.

Установите программное обеспечение безопасности на мобильные устройства для обнаружения вредоносных программ и нежелательных приложений на телефоне.

Пользователи также должны деактивировать NFC на смартфонах, когда они не используются, что защищает их от дополнительной кражи данных. Злоумышленники могут считывать данные карт через оставленные без присмотра кошельки, бумажники и рюкзаки в общественных местах. Они могут использовать данные для небольших бесконтактных платежей. Защитные чехлы также могут использоваться для создания эффективного барьера для нежелательных сканирований.

Если у вас возникли какие-либо сомнения относительно звонка сотрудника банка, повесьте трубку и позвоните по обычному номеру телефона банка, желательно с другого телефона.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал