В глубокой сети появилось вредоносное ПО для сбора учетных данных

18 апреля 2023 г.Популярность облачных сборщиков учетных данных и спам-утилит, используемых для незаконного извлечения корпоративной базы данных имен пользователей, паролей и адресов электронной почты, растет. По некоторым оценкам, к концу 2022 года было украдено более 24 миллиардов учетных данных. Одним из инструментов извлечения, обнаруженным в дикой природе компанией Cado Security, занимающейся облачной криминалистикой и реагированием на инциденты, является вредоносное ПО на основе Python, которое Cado назвал Legion. запускать компрометацию деловой электронной почты и другие взломы социальной инженерии в масштабе.

Перейти к:

- Рассылка спама пользователям мобильных операторов

Парсинг веб-библиотек для телефонных номеров и других данных

Пользователи, ответственные за борьбу с Легионом

Рассылка спама пользователям мобильных операторов

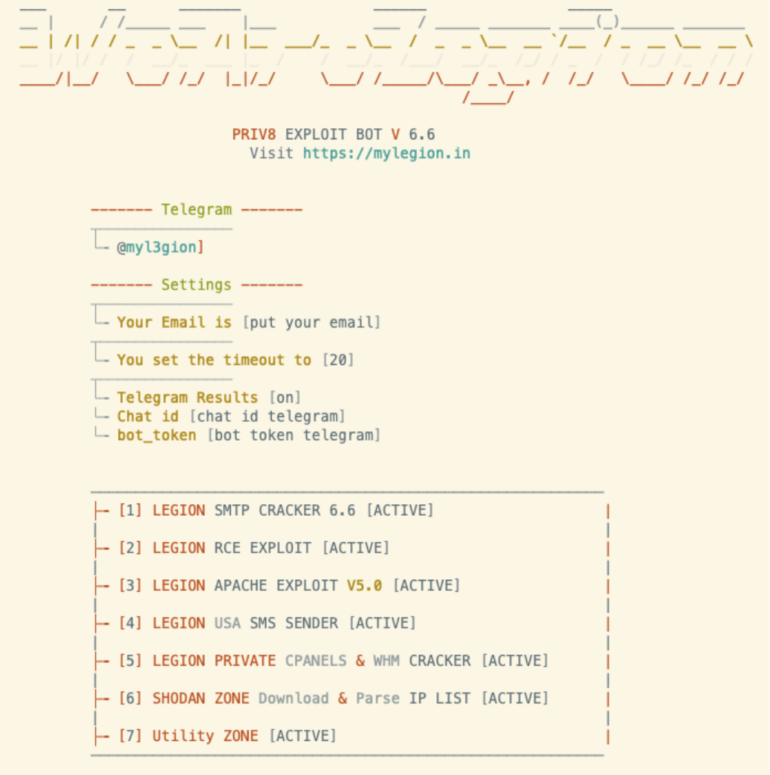

По словам Кадо, Legion нацелен на различные сервисы для использования электронной почты, чьи исследования показывают, что Legion, вероятно, связан с семейством вредоносных программ AndroxGh0st, о котором впервые было сообщено в декабре 2022 года. Злоумышленники продают Legion в глубокой сети через мессенджер Telegram (рис. A).

Рисунок А

Согласно новому исследованию Cado, Legion использует серверы, на которых работают системы управления контентом, гипертекстовые препроцессоры (или PHP) и фреймворки на основе PHP, чтобы собирать учетные данные для провайдеров электронной почты, провайдеров облачных услуг, систем управления серверами, баз данных и платежных платформ, таких как Stripe и PayPal. Он также может захватывать SMS-сообщения и компрометировать учетные данные Amazon Web Services, а также рассылать SMS-спам-сообщения пользователям AT&T, Sprint и Verizon.

ПОСМОТРЕТЬ: Политика безопасности мобильных устройств (TechRepublic Premium)

В отчете говорится, что Legion, по-видимому, является частью нового поколения хакерских инструментов, целью которых является автоматизация процесса сбора учетных данных для компрометации служб SMTP (протокол передачи электронной почты и SMS).

Парсинг веб-библиотек для телефонных номеров и других данных

По словам Мэтта Мьюира, исследователя аналитики угроз в Cado Security, вредоносное ПО создает списки телекоммуникационных или региональных номеров для таргетинга с помощью парсинга веб-страниц Python.

«Парсинг — это процесс извлечения полезных (часто текстовых) данных с веб-страниц. В случае с Legion популярная библиотека веб-парсинга Python BeautifulSoup используется для извлечения телефонных номеров с веб-сайта randomphonenumbers.com», — сказал он, добавив, что она использует учетные данные SMTP, полученные на этапе сбора учетных данных, для отправки сообщений на номера.

«Фишинг был бы очевидным использованием этой функции, но она также может быть полезна для обычных операций по рассылке спама», — сказал он. «Если у вас есть потребность в массовой рассылке SMS-сообщений на случайные телефонные номера, Legion может помочь с этим».

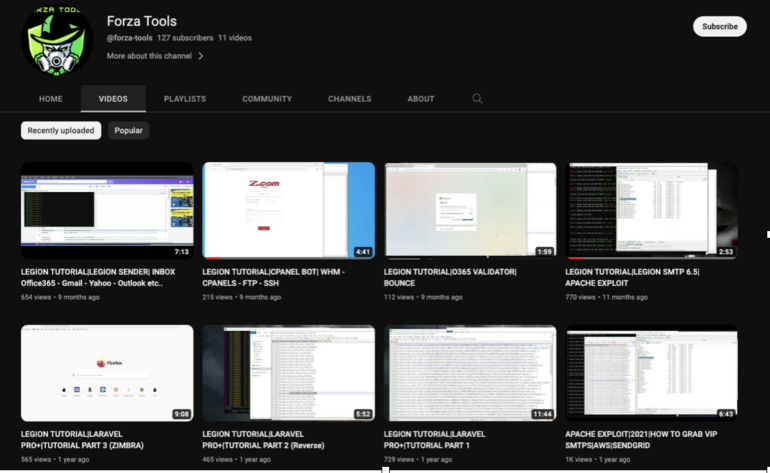

Исследователи Cado Labs также обнаружили канал Forza Tools на YouTube, на котором была представлена серия учебных пособий по Legion. Исследователи заявили, что тот факт, что разработчик Legion приложил усилия для создания серии видеороликов, предполагает, что инструмент широко распространен и, вероятно, является платным вредоносным ПО (рис. B).

Рисунок Б

Legion имеет общие функции с другими облачными вредоносными пакетами

Мьюир сказал, что, хотя происхождение этих облачных вредоносных инструментов трудно отследить, поскольку их разработчики крадут код друг у друга, функциональность и кодовая база Legion аналогичны Andr0xGhost и AlienFox, обнаруженным и названным Lacework и Sentinel Labs соответственно. .

«Эти семейства вредоносных программ также нацелены на те же SMTP-сервисы, что и Legion, включая AWS SES», — сказал он, добавив, что эти инструменты часто распространяются через Telegram, а их функции делают их привлекательными для тех, кто хочет проводить массовый спам или фишинговые операции. По словам Мьюира, Legion, скорее всего, продается как инструмент по модели бессрочной лицензии за счет единовременной платы, выплачиваемой администратору группы Telegram, где рекламируется инструмент. Он сказал, что эта модель получения дохода отличается от подписки или регулярных платежей, которые обычно используются в продуктах «вредоносное ПО как услуга».

«Хотя мы можем предположить, что не все в этих группах купят лицензию на программное обеспечение, это показывает, что существует значительный спрос на такой инструмент», — сказал он. «Если хотя бы половина участников приобрела лицензию и использовала возможности злоупотребления SMTP для рассылки спама или фишинга, я не думаю, что необоснованно предположить, что это повлияет на десятки тысяч пользователей».

Чем Legion отличается от других инструментов для сбора учетных данных

В отличие от других вредоносных программ для сбора учетных данных, Legion фокусируется на компрометации служб SMTP и использовании неправильно настроенных веб-служб для сбора учетных данных в целях злоупотребления.

«Он также включает в себя дополнительные функции, традиционно присутствующие в более распространенных хакерских инструментах, такие как возможность запуска кода эксплойта, специфичного для веб-сервера, и подбор учетных данных учетной записи», — сказал Мьюир.

Он добавил, что Legion не использует новые уязвимости. «Большая часть кода эксплойта, поставляемого с инструментом, получена из общедоступных доказательств концепций или основана на коде других наступательных инструментов безопасности», — сказал он, добавив, что он, скорее всего, использует поисковую систему Shodan, которая позволяет пользователям фильтровать определенные серверы на сеть — для сбора целей.

Пользователи, ответственные за борьбу с Легионом

Мьюир сказал, что, хотя у операторов, вероятно, есть мониторинг, чтобы определить, когда массовая рассылка спама проводится в их инфраструктуре, лучший вариант для цели — немедленно сообщать о подозрительных сообщениях и получать помощь в выявлении и смягчении последствий фишинговых атак.

В отчете указано, что облачные провайдеры, такие как AWS и Azure, не несут ответственности за эти атаки, поскольку у них действует модель общей ответственности, которой пользователи обязаны следовать.

«Поскольку Legion полагается на неправильные настройки в службах, развернутых пользователями, это, вероятно, попадет в компетенцию пользователя в контексте общей ответственности», — говорится в отчете.

«Сбор учетных данных Legion основан на неправильно настроенных веб-серверах с открытыми учетными данными, — пояснил Мьюир. «В соответствии с моделями совместной ответственности CSP за правильную настройку веб-серверов отвечает пользователь, а не провайдер, поскольку обычно именно пользователь развертывает и администрирует веб-сервер».

Оригинал