Cisco Talos: раскрыты основные TTP-программы-вымогатели

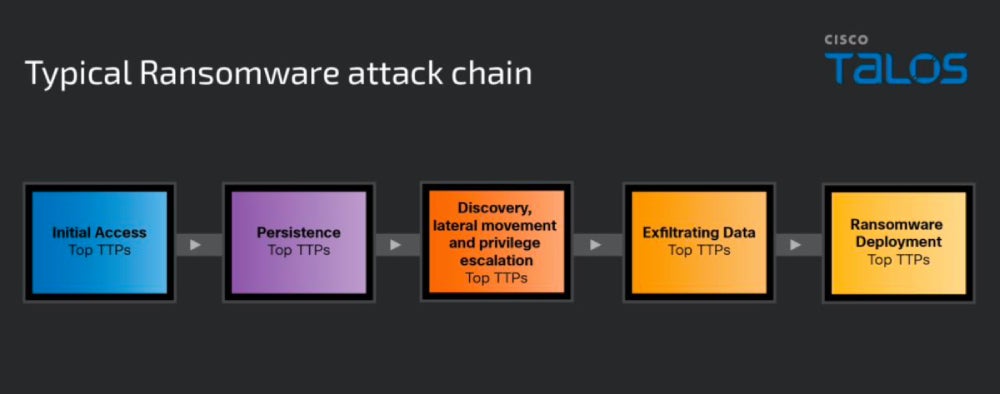

11 июля 2024 г.Cisco Talos проанализировала 14 крупнейших групп программ-вымогателей за период с 2023 по 2024 год, чтобы раскрыть их цепочку атак и выделить интересные тактики, методы и протоколы. Охранная компания также выявила наиболее часто используемые уязвимости, создаваемые злоумышленниками-вымогателями.

Цепочка атак программ-вымогателей: что узнали исследователи Cisco Talos

Почти все участники программ-вымогателей используют одну и ту же цепочку атак.

Шаг первый для участников программ-вымогателей

Первый шаг для злоумышленника состоит в получении доступа к целевому объекту. Для достижения этой цели злоумышленники используют различные методы. Одним из наиболее распространенных методов является социальная инженерия своих целей путем отправки электронных писем, содержащих вредоносные файлы или ссылки, которые запускают вредоносное ПО в целевой системе. Вредоносное ПО позволит злоумышленнику использовать дополнительные инструменты и вредоносное ПО для достижения своих целей. В настоящее время многофакторную аутентификацию можно обойти с помощью различных методов либо из-за плохой реализации MFA, либо из-за уже наличия действительных учетных данных.

Talos также сообщил, что все большее число филиалов программ-вымогателей сканируют системы с выходом в Интернет на наличие уязвимостей или неправильных конфигураций, которые могут позволить им скомпрометировать систему. Неисправленное или устаревшее программное обеспечение представляет собой особенно высокий риск.

Шаг второй для участников программ-вымогателей

Второй шаг — проявить настойчивость на случай, если будет обнаружен первоначальный вектор компрометации; такое сохранение в системах обычно достигается путем изменения ключей реестра Windows или включения автоматического запуска вредоносного кода при загрузке системы. Для сохранения также могут быть созданы локальные, доменные и/или облачные учетные записи.

Шаг третий для участников программ-вымогателей

На третьем этапе злоумышленник сканирует сетевое окружение, чтобы лучше понять внутренние части инфраструктуры. На этом этапе определяются ценные данные, которые могут быть использованы для выкупа. Чтобы успешно получить доступ ко всем частям сети, злоумышленники часто используют инструменты для повышения своих привилегий до уровня администратора, а также используют инструменты, позволяющие сканировать сеть. Популярными инструментами для этих задач являются двоичные файлы Living Off the Land, также известные как LOLbins, поскольку они представляют собой исполняемые файлы, встроенные в операционную систему, и менее подвержены возникновению предупреждений.

Шаг четвертый для участников программ-вымогателей

Злоумышленник готов собрать и украсть конфиденциальные данные, которые он часто сжимает с помощью утилит (таких как 7-Zip или WinRAR), прежде чем передать данные на контролируемые злоумышленником серверы с помощью инструментов удаленного мониторинга и управления или более пользовательских инструментов, таких как StealBit. или, например, Exabyte, созданный группами вымогателей LockBit и BlackByte.

Возможный пятый шаг для участников программ-вымогателей

Если целью является кража данных или вымогательство, операция завершается. Если целью является шифрование данных, злоумышленнику необходимо протестировать программу-вымогатель в среде, то есть проверить механизмы доставки и связь между программой-вымогателем и сервером C2, прежде чем запускать ее для шифрования сети и уведомить жертву о том, что они были взломаны и должны заплатить выкуп.

Три уязвимости, которыми чаще всего злоупотребляют

Cisco Talos сообщила, что три уязвимости в общедоступных приложениях обычно используются злоумышленниками-вымогателями.

- CVE-2020-1472, также известный как Zerologon, использует уязвимость в протоколе удаленного входа в сеть, которая позволяет злоумышленникам обходить аутентификацию и менять пароли компьютеров в Active Directory контроллера домена. Этот эксплойт широко используется злоумышленниками-вымогателями, поскольку позволяет им получить доступ к сети без аутентификации.

CVE-2018-13379, уязвимость Fortinet FortiOS SSL VPN, обеспечивает обход пути, который позволяет злоумышленнику получить доступ к системным файлам путем отправки специально созданных HTTP-пакетов. Таким образом можно получить доступ к токенам сеанса VPN, которые можно использовать для получения неаутентифицированного доступа к сети.

CVE-2023-0669, уязвимость GoAnywhere MFT, позволяет злоумышленникам выполнять произвольный код на целевом сервере, который использует программное обеспечение для управляемой передачи файлов GoAnywhere. Это самая последняя уязвимость, указанная Cisco Talos в ее отчете.

Все эти уязвимости позволяют злоумышленникам-вымогателям получить первоначальный доступ и манипулировать системами для запуска большего количества вредоносных полезных нагрузок, установки персистентности или облегчения горизонтального перемещения внутри скомпрометированных сетей.

СКАЧАТЬ: Преимущества и лучшие практики кибербезопасности от TechRepublic Premium

Известные TTP 14 групп программ-вымогателей

Компания Cisco Talos проанализировала TTP, используемые 14 наиболее распространенными группами программ-вымогателей, на основе объема атак, воздействия на клиентов и нетипичного поведения.

Один из ключевых выводов, касающихся ТТП, указывает на то, что многие из наиболее известных группировок отдают приоритет установлению первоначального компромисса и уклонению от защиты в своих цепочках атак.

Злоумышленники, использующие программы-вымогатели, часто запутывают свой вредоносный код, упаковывая и сжимая его, а также изменяют системный реестр, чтобы отключить оповещения системы безопасности на конечной точке или сервере. Они также могут заблокировать для пользователей определенные варианты восстановления.

Исследователи Cisco Talos подчеркнули, что наиболее распространенным методом доступа к учетным данным является сброс содержимого памяти LSASS для извлечения паролей в виде открытого текста, хешированных паролей или токенов аутентификации, хранящихся в памяти.

Еще одной тенденцией в деятельности C2 является использование коммерчески доступных инструментов, таких как приложения RMM. Этим приложениям обычно доверяет среда, и они позволяют злоумышленнику смешаться с корпоративным сетевым трафиком.

Как минимизировать угрозу программ-вымогателей

Для начала необходимо обязательно установить патчи и обновления для всех систем и программного обеспечения; такое постоянное обслуживание необходимо для снижения риска компрометации с помощью эксплойта.

Должны быть реализованы строгие политики паролей и MFA. Для каждого пользователя должны быть установлены сложные и уникальные пароли, а MFA должен быть обязательно установлен, чтобы злоумышленник, обладающий действительными учетными данными, по-прежнему не мог получить доступ к целевой сети.

Необходимо применять лучшие практики по укреплению всех систем и сред. Ненужные службы и функции следует отключить, чтобы уменьшить поверхность атаки. Кроме того, необходимо уменьшить подверженность интернету, максимально ограничив количество общедоступных служб.

Сети должны быть сегментированы с использованием VLAN или подобных технологий. Конфиденциальные данные и системы должны быть изолированы от других сетей, чтобы предотвратить боковые перемещения со стороны злоумышленника.

Конечные точки должны контролироваться системой управления информацией о безопасности и событиями, а также необходимо развернуть инструменты обнаружения и реагирования на конечные точки или расширенные средства обнаружения и реагирования.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал