Может ли ИИ установить разбитый контракт? Ответ 97,5% Да.

2 июля 2025 г.Таблица ссылок

Аннотация и I. Введение

II Методы

Iii. Результаты

IV Заключение, будущая работа и ссылки

Iii. Результаты

A. Результаты RandomforestClassifier (RFC)

Из 2000 контрактов, используемых на модели, RFC был протестирован на 800 (40%). 717 из 800 контрактов были предсказаны точно для точности 89,6% и балла F1 0,76. Сгенерированная матрица путаницы также подробно описала, что для положительных прогнозов («истин») 133 были истинными положительными, а 23 были ложными положительными. Для негативных прогнозов 584 были настоящими негативами, а 60 были ложными негативами. Ложный положительный показатель составлял всего 3,8%, успешно выполняя нашу цель. Это значительное улучшение по сравнению с только инструментами статического анализа, такими как Slither, которые только имеют ложную положительную скорость 10,9% [20]. Кроме того, RFC способен изучить исходный код без ограниченного числа детекторов уязвимости, что делает его более адаптируемым к синтаксическим изменениям.

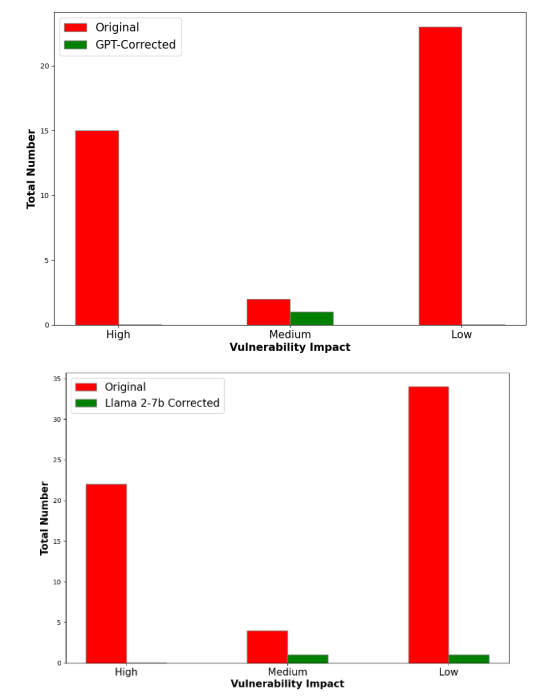

B. Результаты моделей коррекции ошибок GPT-3,5-Turbo и Llama-2-7B

Чтобы проверить GPT-3.5-Turbo и тонкую настроенную модель Llama-2-7B с нашей подсказкой, мы стремились восстановить уязвимости, как сообщает Slither. Результаты показаны на графиках выше. Результаты Slight Sharcs на разъясненные GPT Smart Contracts являются многообещающими, причем тонкая модель GPT-3.5 Turbo может отремонтировать 97,5% уязвимостей. В частности, из 40 уязвимостей, встречающихся при выполнении исходного кода, осталась только уязвимость среднего уровня. Между тем, тонкая модель Llama-2 смогла исправить все, кроме двух ошибок в 60 уязвимостях, с оставшейся уязвимостью средней и одной уязвимости с низким уровнем воздействия. Таким образом, модель Llama-2 смогла уменьшить долю уязвимостей на 96,7%. Мы рассмотрели случайную треть отремонтированных интеллектуальных контрактов и обнаружили, что все они сохранили свою предыдущую функциональность, при этом модели обычно исправляют ошибки на уровне синтаксиса, а не изменяли основные структуры.

Подсказки для Cot GPT-3.5-Turbo и тонкая настройка классификатора Llama-2-7B были жизненно важны для точности этих моделей. После первоначального тестирования GPT-3,5-Turbo смог починить менее 85% интеллектуальных контрактов, а модель Llama-2-7B не смогла создать код, который мог быть составлен. Однако с учетом описанных выше методов результаты демонстрируют надежный процесс ремонта интеллектуальных контрактов.

Действительно, эти результаты демонстрируют, что LLMS смогли успешно ремонтировать уязвимые умные контракты с почти идеальной точностью, и осталось только три общих уязвимостей. Скорость коррекции ошибок была значительно выше, чем у любых существующих методов, что делает их самыми современными инструментами с впечатляющими возможностями уменьшения ошибок. Более того, из -за описанной выше структуры «Timin», описанной выше, были отремонтированы только вредоносные контракты, сокращали время вычисления и максимизировали количество безопасных, надежных интеллектуальных контрактов. Из-за десятков миллионов интеллектуальных контрактов на блокчейны, таких как Etherscan [21], минимизация вычислительной сложности и стоимости в и без того энергоемковой отрасли полезен для пользователей, компаний и окружающей среды.

IV ЗАКЛЮЧЕНИЕ

В этой статье мы использовали исходный код SLITY Smart Contracts для создания нового подхода для выявления и ремонта уязвимостей. В этом подходе использовался двухуровневый поток для выявления и ремонта уязвимостей. Во -первых, Slither Static Code Analyzer и случайный классификатор леса были использованы для выявления вредоносных интеллектуальных контрактов и их конкретных уязвимостей. Эти вредоносные умные контракты и их уязвимости использовались в качестве параметров в подсказке на двух отдельных LLMS, GPT-3.5-Turbo и Llama-2-7B. Эта подсказка была результатом быстрого разработки с использованием рассуждений за мысли. Две модели ремонта интеллектуального контракта, одна с использованием предварительно обученного GPT3.5-Turbo, а другая-тонко настроенная Llama-2-7B, уменьшили общее количество уязвимости на 97,5% и 96,7% соответственно. Этот новый подход с точностью достоверности искусства позволяет провести скрининг и ремонт интеллектуальных контрактов перед развертыванием. Таким образом, киберпреступники не могут эксплуатировать уязвимых в контрактах. Действительно, эта статья устанавливает основу, которая легко использовать с надежными результатами, увеличивая доступ к безопасным интеллектуальным контрактам для всех. Используя структуру «Twin Timin», предприятия и DAO могут использовать LLM для эффективного и эффективного ремонта интеллектуальных контрактов, важный шаг вперед, поскольку распространенность блокчейна продолжает увеличиваться.

Будущая работа

Различные методы классификаторов, основанных на трансформаторах или нейронных сетях, могут быть использованы для выявления вредоносных интеллектуальных контрактов. Они могут учиться в более широкой концентрации данных с доступом к большей доли вредоносных интеллектуальных контрактов. Кроме того, на Llama-2-7B может быть завершено больше, с большим количеством скрытых слоев и большим набором данных, чтобы повысить скорость коррекции ошибок выше, чем у GPT-3.5- Turbo. На момент написания этой статьи GPT-3.5-Turbo не может быть настраивался, однако, если должны были быть разработаны точные возможности для настройки, дальнейшие исследования могут сосредоточиться на тонкой настройке GPT-3.5-Turbo для ремонта интеллектуальных контрактов. Более того, достижения в PEFT и/или Qlora могут обеспечить менее интенсивную память, но более точную LLM для ремонта интеллектуальных контрактов.

Ссылки

[1] Abdelaziz, T., Hobor, A. (2023). Умное обучение, чтобы найти тупые контракты (расширенная версия). Arxiv Preprint, arxiv: 2304.10726.

[2] Wei, J., Wang, X., Schuurmans, D., Bosma, M., Ichter, B., Xia, F., Chi, E., Le, Q., Zhou, D. (2023). Подразделение цепочки мыслей вызывает рассуждения в крупных языковых моделях. Arxiv Preprint, arxiv: 2201.11903.

[3] Нанцинг Донг, Зифенг Ван, Цзяо Сан, Майкл Кампффмейер, Йизхе Вэнь, Шуайин Чжан, Уильям Ноттенбелт, Эрик Син. (2020). Защита от злонамеренного поведения в федеративном обучении с блокчейном. Arxiv Preprint, arxiv: 2307.00543.

[4] Моника Ди Анджело, Томас Дюри, Жоао Ф. Феррейра, Герно Сальцер. ˜ (2023). Smartbugs 2.0: структура выполнения для обнаружения слабости в Smart Contracts Ethereum. Arxiv Preprint, arxiv: 2306.05057.

[5] Хайян Лю, Юки Фан, Лин Фенг и Ченчун Вей. (2023). Уязвимое местонахождение функций смарт-контракта на основе многореляционной вложенной графической сверточной сети. Arxiv Preprint, arxiv: 2306.04479.

[6] Масару Ямада. 2023. Оптимизация машинного перевода с помощью быстрого инженера: расследование настраиваемости CATGPT. Arxiv Preprint, arxiv: 2308.01391.

[7] Юхан М.А., Ченю Фан, Хайки Цзян. (2023). Sci-Cot: Использование больших языковых моделей для расширенной дистилляции знаний в небольших моделях для научного QA. Arxiv Preprint, arxiv: 2308.04679.

[8] Исаак Дэвид, Лии Чжоу, Кайхуа Цинь, Dawn Song, Lorenzo Cavallaro, Arthur Gervais. (2023). Вам по -прежнему нужен ручный аудит с интеллектуальным контрактом?. Arxiv Preprint, arxiv: 2306.12338.

[9] Цзин Хуанг, Куо Чжоу, Ао Сионг, Донгменг Ли. (2022). Смарт-контрактный уязвимость модель обнаружения на основе многозадачного обучения. MDPI, том (22)

[10] Сайп Вани, Малав Доши, Амит А. Нанавати, Ашиш Кунду. (2022). Анализ уязвимости интеллектуальных контрактов. Arxiv Preprint, Arxiv: 2212.07387.

[11] Николай Иванов, Ченнинг Ли, Цибен Ян, Чжиюань Сан, Чжичао Цао, Сяпу Луо. (2023). Защита безопасности для умных контрактов: комплексный опрос. Arxiv Preprint, arxiv: 2302.07347.

[12] Stefanos Chaliasos, Marcos Antonios Charalambous, Liyi Zhou, Rafaila Galanopoulou, Arthur Gervais, Dimitris Mitropoulos, Benjamin Livshits. (2023). Умный контракт и безопасность DEFI: понимание оценки инструментов и опросов практиков. Arxiv Preprint, arxiv: 2304.02981.

[13] Пенг Цянь, Чжэнгуан Лю, Цинминг Хе, Бутан Хуан, Дуанжунг Тянь, Сюн Ван. (2022). Метод обнаружения уязвимостей смарт -контракта: опрос. Arxiv Preprint, arxiv: 2209.05872.

[14] Youwei Huang, Tao Zhang, Sen Fang, Youshuai Tan и Jiachun Tao. (2022). Глубокий интеллектуальный контракт обнаружение намерения. Arxiv Preprint, arxiv: 2211.10724.

[15] Кристоф Феррейра Торрес, Хьюго Джонкер, штат Раду. (2022). Elysium: контекстный платчик на уровне байт-кодов для автоматического излечения уязвимых интеллектуальных контрактов. Arxiv Preprint, arxiv: 2108.10071.

[16] Джон Рассел. (2018, 10 июля). Банкор теряет 23,5 млн долларов. Получено с https://shorturl.at/hcsv9

[17] Уильям Фоксли. (2020, 26 октября). Finance Finance 24 млн. Долл. США запускает 570 млн. Долл. США, проведенный в последнем эксплойте DEFI. Получено с https://www.coindesk.com/tech/2020/10/26/ Harvest-finance-24m-Attack-triggers-570m-bank-in-latest-defi-exploit/

[18] Phcorner. (н.д.). Chatgpt Jailbreak IQ. Получено с https: // phcorner.net/threads/chatgpt-jailbreak-iq.1668370/

[19] Pengcheng Fang, et al. (2023). ContractFix: структура для автоматического исправления уязвимостей в интеллектуальных контрактах. Arxiv Preprint, arxiv: 2307.08912.

[20] Feist, J., Grieco, G. & Groce, A. (2019, май). Slither: Статическая структура анализа для интеллектуальных контрактов. В 2019 году IEEE/ACM 2-й международный семинар по появлению тенденций в разработке программного обеспечения для блокчейна (Wetseb) (стр. 8-15). IEEE.

[21] Ethereum. (2023, 17 августа). Ethereum: создать неудержимые приложения. https://ethereum.org/en/

Авторы:

(1) Абхинад Джайн, средняя школа Уэстборо, Вестборо, штат Массачусетс, и в равной степени внес свой вклад в эту работу (jain3abhinav@gmail.com);

(2) Эхан Масуд, Средняя школа Сансет, Портленд, Орегон, и в равной степени способствовал этой работе (ehanmasud2006@gmail.com);

(3) Мишель Хан, средняя школа Гранит Бэй, Гранит Бэй, Калифорния (Michellehan2007agt@gmail.com);

(4) Rohan Dhillon, школа Lakeside, Сиэтл, Вашингтон (rohand25@lakesideschool.org);

(5) Sumukh Rao, Bellarmine College College, Сан -Хосе, Калифорния (sumukhsf@gmail.com);

(6) Арья Джоши, Роббинсвилльская средняя школа, Роббинсвилл, Нью -Джерси (arya.joshi@gmail.com);

(7) Салар Чима, Университет Иллинойса, Шампейн, IL (salarwc2@illinois.edu);

(8) Саурав Кумар, Университет Иллинойса, Шампейн, Иллинойс (sauravk4@illinois.edu).

Эта статья есть

Оригинал