Программа-вымогатель Black Basta поразила более 500 организаций по всему миру

18 мая 2024 г.Недавно были опубликованы совместные рекомендации по кибербезопасности Федерального бюро расследований, Агентства кибербезопасности и безопасности инфраструктуры, Министерства здравоохранения и социальных служб и Межгосударственного центра обмена и анализа информации, в которых содержится дополнительная информация о программе-вымогателе Black Basta.

Филиалы Black Basta нацелены на организации в США, Канаде, Японии, Великобритании, Австралии и Новой Зеландии. Согласно совместному сообщению, по состоянию на май 2024 года эти филиалы затронули более 500 организаций по всему миру и украли данные как минимум из 12 из 16 секторов критически важной инфраструктуры.

Недавние исследования безопасности показывают, что угрозы программ-вымогателей по-прежнему высоки, и все больше компаний платят выкуп за восстановление своих данных.

Что такое Чёрная Баста?

Black Basta — это программа-вымогатель как услуга, первые варианты которой были обнаружены в апреле 2022 года. По данным компании по кибербезопасности SentinelOne, Black Basta, скорее всего, связана с FIN7, злоумышленником, также известным как «Carbanak», действующим с 2012 года и связанным с несколько операций вымогателей.

Также распространились слухи, что Black Basta могла возникнуть из старой структуры вируса-вымогателя Conti, однако компания по кибербезопасности Касперский проанализировала оба кода и не обнаружила совпадений. Слухи в основном основаны на сходстве образов действий Конти и Черного Басты, но без убедительных доказательств.

Как работают филиалы Black Basta?

Филиалы Black Basta используют распространенные методы для компрометации сети своей цели: фишинг, использование известных уязвимостей или покупка действительных учетных данных у брокеров начального доступа. Black Basta был развернут в системах через печально известного QakBot.

Оказавшись внутри сети, филиалы используют различные инструменты для перемещения по целевой сети с целью кражи конфиденциального контента и последующего внедрения программы-вымогателя (модель двойного вымогательства). Для решения этой задачи используются общие инструменты администрирования или тестирования на проникновение, такие как Cobalt Strike, Mimikatz, PsExec или SoftPerfect, и это лишь некоторые из них.

Вариант Black Basta также предназначен для виртуальных машин VMware ESXi на базе Linux. Этот вариант шифрует все файлы в папке /vmfs/volumes, в которой хранятся все файлы виртуальных машин ESXi, оставляя после шифрования записку о выкупе.

После внедрения программы-вымогателя в системах распространяется записка о выкупе. Записка о выкупе содержит уникальный идентификатор, который необходим организации для связи с киберпреступником через ссылку Tor.

На сайте Black Basta Tor начинается обратный отсчет, в ходе которого раскрываются названия компаний и информация о данных, которыми владеет Black Basta. Как только таймер достигнет нуля, украденные данные будут переданы в общий доступ.

Состояние программ-вымогателей: ключевые тенденции, включая выплаты выкупа

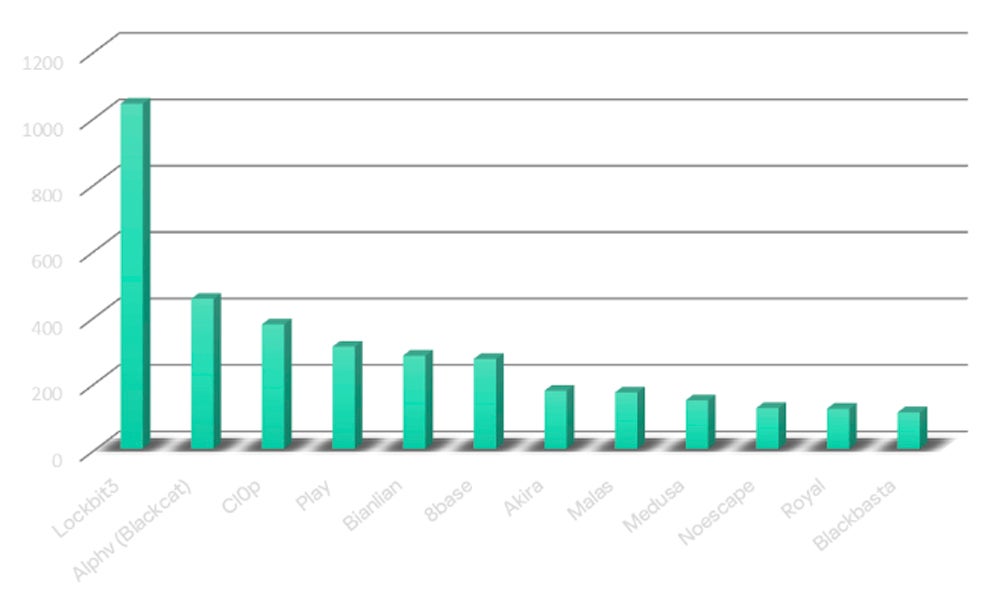

Черная Баста заняла 12-е место среди самых активных семей 2023 года

Согласно последним данным Касперского о состоянии программ-вымогателей в 2024 году, Black Basta занимает 12-е место среди наиболее активных семейств программ-вымогателей в 2023 году, при этом число жертв в 2023 году выросло на 71% по сравнению с 2022 годом.

Команда реагирования на инциденты «Лаборатории Касперского» сообщает, что каждый третий инцидент безопасности в 2023 году был связан с программами-вымогателями.

СМОТРИТЕ: В 2022 году Black Basta считалась одной из самых опасных и разрушительных группировок-вымогателей

Кроме того, исследователи отметили еще одну важную тенденцию, наблюдавшуюся в 2023 году: атаки через подрядчиков и поставщиков услуг, в том числе ИТ-услуг, впервые вошли в тройку основных векторов атак. Подобные атаки позволяют киберпреступникам тратить меньше усилий на первоначальный взлом и боковые перемещения и часто остаются незамеченными до тех пор, пока не будет выполнено шифрование систем.

В 2023 году выкуп заплатили больше организаций

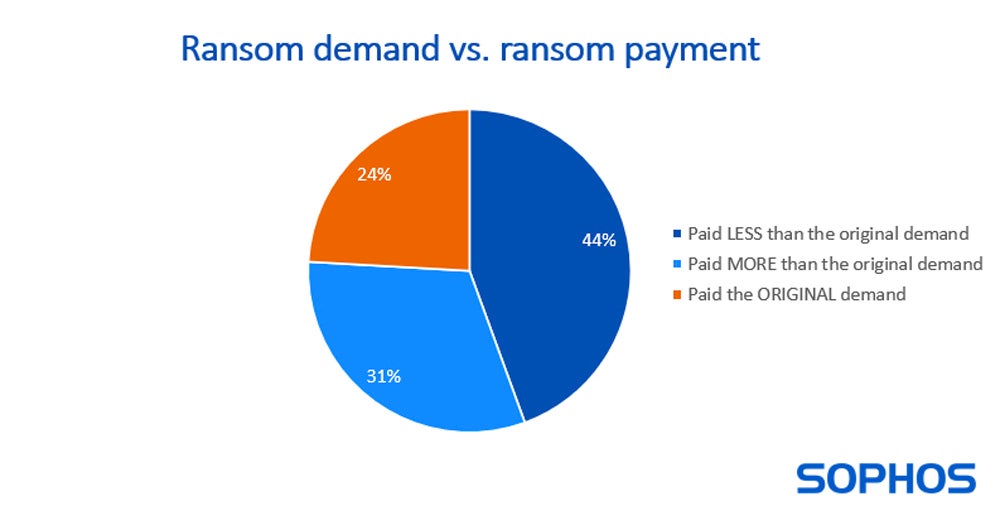

Компания по кибербезопасности Sophos в своем ежегодном исследовании программ-вымогателей отметила, что впервые более половины (56%) организаций, пострадавших от программ-вымогателей, признались, что заплатили выкуп за восстановление своих данных в 2023 году.

Из организаций, решивших заплатить, 44% заплатили меньше первоначальной суммы выкупа, а 31% заплатили больше.

Как смягчить эту угрозу вымогателя Black Basta

Рекомендации CISA всем организациям критической инфраструктуры следующие:

- Обновления операционных систем, программного обеспечения и встроенного ПО следует устанавливать сразу после их выпуска.

Устойчивая к фишингу многофакторная аутентификация должна требоваться для как можно большего числа сервисов.

Следует повысить осведомленность; пользователи должны быть обучены распознавать попытки фишинга и сообщать о них.

Программное обеспечение удаленного доступа должно быть защищено и контролироваться. В частности, сетевые администраторы и защитники должны иметь возможность распознавать ненормальное поведение и обнаруживать злонамеренное использование этого программного обеспечения.

По возможности следует использовать решения с нулевым доверием. Если это невозможно, следует применять принцип использования с наименьшими привилегиями.

Неактивные или устаревшие учетные записи в Active Directory следует проверять.

В дополнение к процессу утверждения сценариев необходимо использовать меры защиты от массового написания сценариев. Учетная запись, пытающаяся отправить команды на несколько устройств в течение определенного периода времени, должна увидеть перезапуск своих протоколов безопасности, таких как MFA, чтобы убедиться в легитимности источника.

Резервные копии критически важных систем и конфигурации устройств необходимо делать часто, чтобы обеспечить возможность ремонта и восстановления устройств.

Необходимо использовать современное антивирусное программное обеспечение с автоматическим обновлением сигнатур, где это возможно.

Настоятельно рекомендуется отработка, тестирование и проверка программы безопасности организации на предмет поведения угроз, сопоставленного с платформой MITRE ATT&CK for Enterprise в совместных рекомендациях.

Дополнительные методы защиты доступны в руководстве #StopRansomware от CISA.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал