Автоматизация - это старые новости - будущее - автономные агенты по безопасности

2 июля 2025 г.Привет всем, Кувгуап здесь.

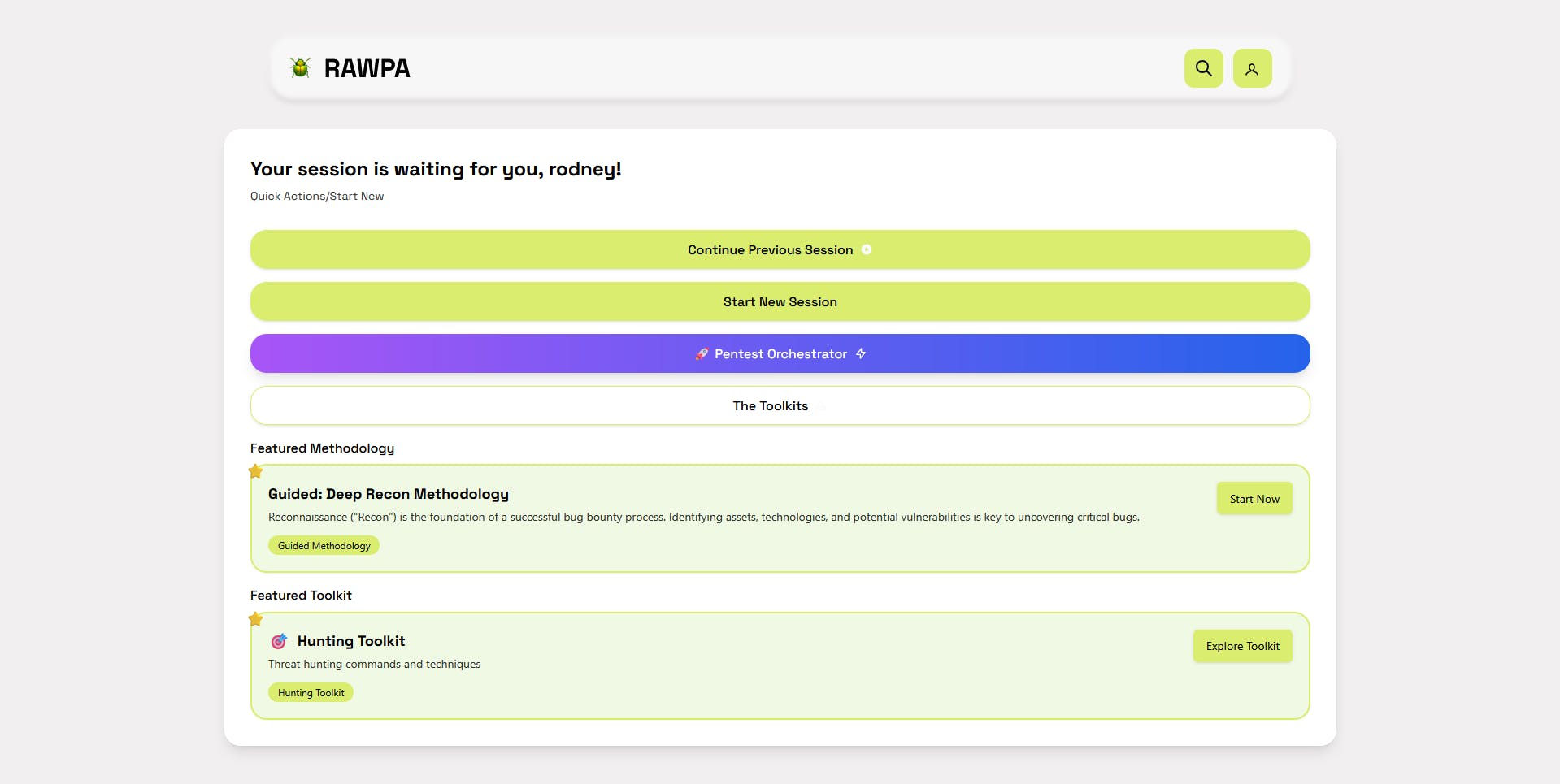

Это была минута (буквально всего один или два дня) с тех пор, как мы в последний раз говорили о путешествии с Rawpa. Отзывы были удивительными, и наблюдение за взаимодействием с инструментом было самой полезной частью всего этого процесса. Получил 30 пользователей и около 30% из них активно ежедневно. Но вопрос на меня ворвался, держа меня ночью:Как я могу продвинуть это дальше? Как RAWPA может помочь сообществу кибербезопасности еще больше?

Я продолжал возвращаться к одному слову:ОркестрПолем

оркестр - Планируйте или координируйте элементы (ситуации), чтобы дать желаемый эффект, особенно тайно.

Вот и все. Это следующий шаг. Для ИИ недостаточно просто предложить пути; это должнокоординировать элементыПолем Это должен быть оркестратор. И с этой идеи родилась следующая главная особенность Rawpa:Пендовый оркестраторПолем

Не мой первый родео с автоматизацией

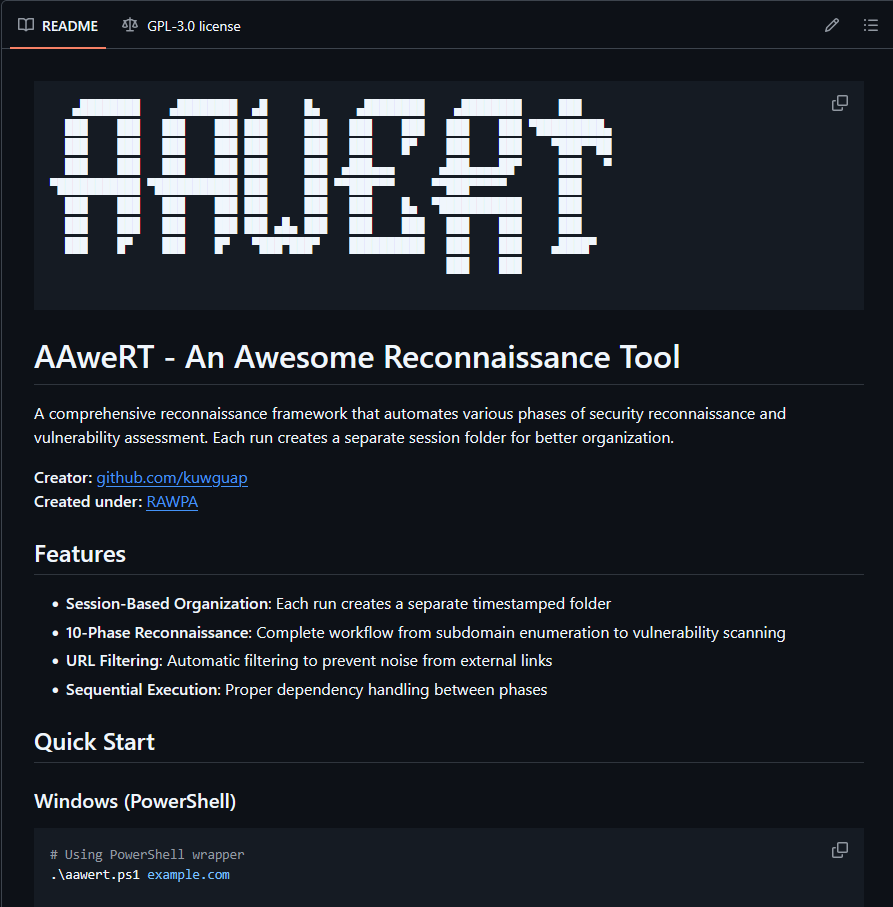

Некоторые из вас могут знать о другом инструменте, который я построилAawert(Потрясающий инструмент разведки). Это основанная на баш-структуре, которую я создал для автоматизации тонны начальных этапов сбора информации.

Aawert отлично подходит для автоматизированного разведка, но то, что я строю сейчас, на другом уровне. Оркестратор Pentest - это не просто последовательность сценариев; Это мыслительный, адаптивный агент.

Что отличает оркестратор Rawpa?

Это не просто aawert с новым слоем краски. Оркестратор-это целевой агент ИИ, который основан на фонде нейронного пути Rawpa.

Вот сбой:

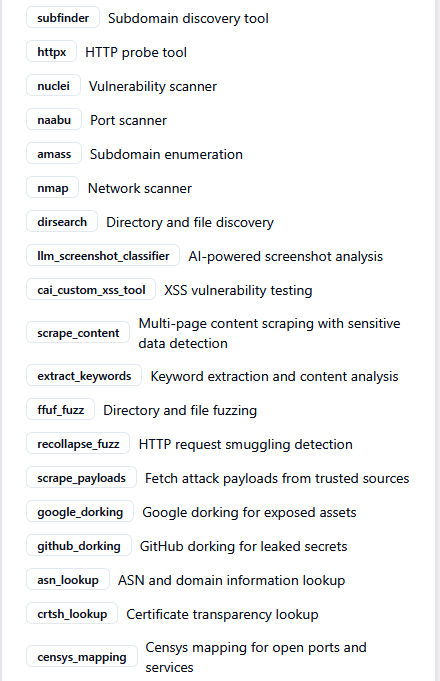

- Массивный инструмент:Это использует19 Интегрированные инструменты для пентировки(и подсчитать!) Чтобы провести глубокий и подробный анализ цели. Это не просто подсчет поддожа; Мы говорим о сканировании и анализе уязвимости полного спектра.

- Стратегия, управляемая ИИ:Это изменение игры. После запуска инструментария оркестратор подает результаты в свою нейронную сеть. Он перекрестный ссылок на вывод с известными CVE, публичными рецензиями и обученными шаблонами атаки, чтобы создать наиболее эффективный первоначальный подход для компромисса цели. Это не просто дает вам данные; Это дает вам стратегию.

Текущее состояние: это работает ... на моей машине

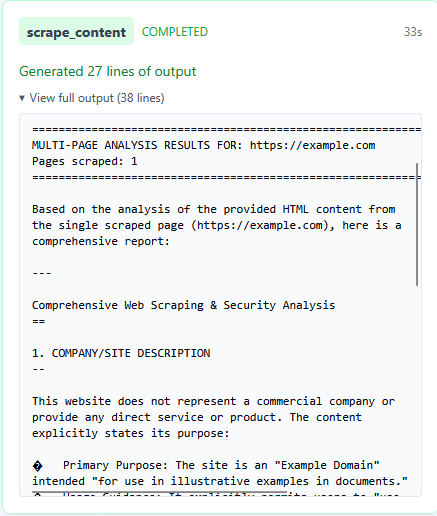

Теперь, для классической проверки реальности разработчика. Оркестратор Pentest полностью функционален и работает безупречно на моем локальном сервере разработки. ИИ генерирует свой план, выполняет инструмент, анализирует результаты и представляет стратегический путь.

Output:

Starting multi-page scrape of: https://example.com

Scraping: https://example.com

Found 0 internal links

================================================================================

MULTI-PAGE ANALYSIS RESULTS FOR: https://example.com

Pages scraped: 1

================================================================================

Based on the analysis of the provided HTML content from the single scraped page (https://example.com), here is a comprehensive report:

---

Comprehensive Web Scraping & Security Analysis

==

1. COMPANY/SITE DESCRIPTION

--

This website does not represent a commercial company or provide any direct service or product. The content explicitly states its purpose:

� Primary Purpose: The site is an "Example Domain" intended "for use in illustrative examples in documents."

� Usage Guidance: It explicitly permits users to "use this domain in literature without prior coordination or asking for permission."

� Information Source: It provides a link to https://www.iana.org/domains/example for "More information..." which points to the Internet Assigned Numbers Authority (IANA), confirming its role as a reserved domain for examples.

Conclusion: This domain serves purely as a placeholder or an informational page for educational and documentation purposes, as defined by IANA. It is not an active business or service provider.

2. TECHNOLOGY STACK

--

The technology stack for this page is extremely minimal and client-side focused:

� Core Technologies:

* HTML5: Indicated by <!doctype html>.

* CSS3: Used for styling, all implemented via an inline <style> block within the <head> section.

� Frameworks/Libraries: No discernible front-end frameworks (e.g., React, Angular, Vue, jQuery) or CSS frameworks (e.g., Bootstrap, Tailwind CSS) are detected.

� Backend Technologies: No server-side technology can be inferred from the provided client-side HTML. It appears to be a static page.

� Specific Libraries/Tools: None detected.

� Possible Security or Business Flaws Visible in the Code:

* Inline CSS: While not a security flaw, embedding all CSS inline in the HTML (as seen with the <style> tag) is generally poor practice for larger, multi-page websites as it prevents browser caching of stylesheets and increases HTML file size. For a single, static example page, its impact is negligible.

* Given the page's static and illustrative nature, there are no obvious functional or business logic flaws visible from the client-side code.

3. SECURITY ANALYSIS & SENSITIVE DATA

--

The security posture of this specific page is very strong due to its minimalist and static nature.

� Security-Relevant Details:

* No Forms or Authentication Mechanisms: The page contains no input fields, login forms, registration forms, or any other interactive elements that would typically handle user data or authentication.

* No API Endpoints: No fetch calls, XMLHttpRequest, or other JavaScript code that would interact with backend APIs are present.

* Meta Tags: Standard charset="utf-8", Content-type="text/html; charset=utf-8", and viewport meta tags are used.

* External Links: Only one external link is present, pointing to the official IANA website (https://www.iana.org/domains/example).

� Potential Vulnerabilities or Misconfigurations:

* Client-Side Vulnerabilities: Due to the absence of JavaScript, user input fields, and dynamic content, common client-side vulnerabilities like Cross-Site Scripting (XSS) are highly unlikely to originate from this page's content itself.

* Server-Side Vulnerabilities: Cannot be assessed from the provided HTML. However, as it appears to be a static page, the attack surface for server-side vulnerabilities (e.g., SQL Injection, RCE) originating from web application logic is minimal.

* Misconfigurations: No obvious misconfigurations are visible in the HTML.

� CRITICAL: Analysis of Hardcoded API Keys, Tokens, or Credentials:

* NONE FOUND. There are absolutely no hardcoded API keys, authentication tokens, usernames, passwords, email addresses, or any other credentials or sensitive strings present within the provided HTML content.

� Assessment of Security Implications of Exposed Sensitive Data:

* None. Since no sensitive data, credentials, or personally identifiable information (PII) was found exposed within the HTML, there are no security implications stemming from sensitive data exposure on this page.

4. SITE STRUCTURE

--

� Types of Pages Found: Only one page (main_page) was provided, which is a static informational page.

� Content of Pages: The page contains a main heading, two paragraphs explaining its purpose as an example domain, and a single external link to the IANA website for more information.

� How the Site is Organized: Based on the single page, the site organization is extremely simplistic, effectively a single, standalone static HTML file. There are no navigation menus, sitemaps, or complex inter-page relationships evident.

5. SENSITIVE DATA ASSESSMENT

--

� Severity of any Exposed Credentials: N/A (Not Applicable). No credentials or sensitive API keys were found exposed within the HTML content.

� Identify Potential Attack Vectors from Exposed Data: N/A. As no sensitive data was exposed, there are no attack vectors specifically related to exposed data from this page's content.

� Recommend Security Improvements:

* For this specific page and its stated purpose, no critical security improvements related to sensitive data exposure are necessary, as it presents no such data.

* General Best Practices (if this were a larger, dynamic website):

* Separate CSS: For scalability and maintainability, move inline CSS into external .css files.

* Content Security Policy (CSP): Implement a robust CSP header to mitigate potential injection attacks (though less relevant for a static page without scripts).

* HTTPS Enforcement: While the URL shows https, ensuring strict HTTPS enforcement (e.g., HTTP Strict Transport Security - HSTS) would be crucial for any production site to prevent downgrade attacks.

* Server-Side Security: For any actual web application, comprehensive server-side security measures (input validation, secure session management, secure database practices, regular patching) would be paramount.

---

================================================================================

END OF ANALYSIS

================================================================================

Большое препятствие сейчас - инфраструктура. RAWPA в настоящее время размещена на Vercel, которая фантастика для приложений без серверов. Тем не менее, оркестратору нужен постоянный Node.js/Express Server для управления долгосрочными выполнениями инструмента и состояния. Это означает, что мне нужно мигрировать бэкэнд в облачный сервис, такой как цифровой океан или что -то подобное.

Итак, пока функцияпостроенный, это еще нежитьПолем После того, как я завоевываю проблему инфраструктуры, оркестратор Pentest будет полностью доступен для всех пользователей RAWPA.

Как это работает: проблеск под капюшоном

Для тех, кто любит технические детали, вот рабочий процесс:

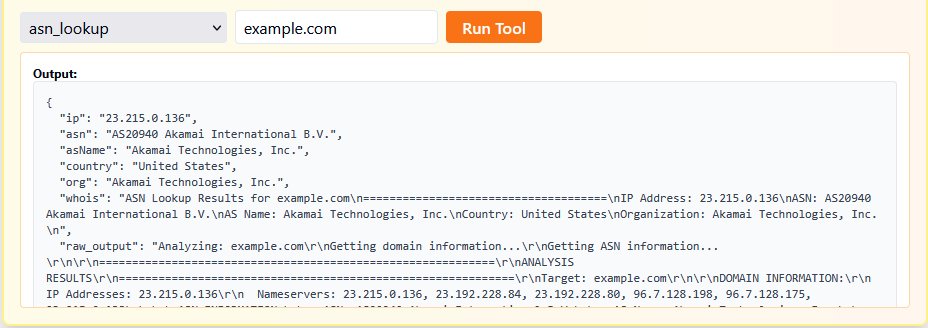

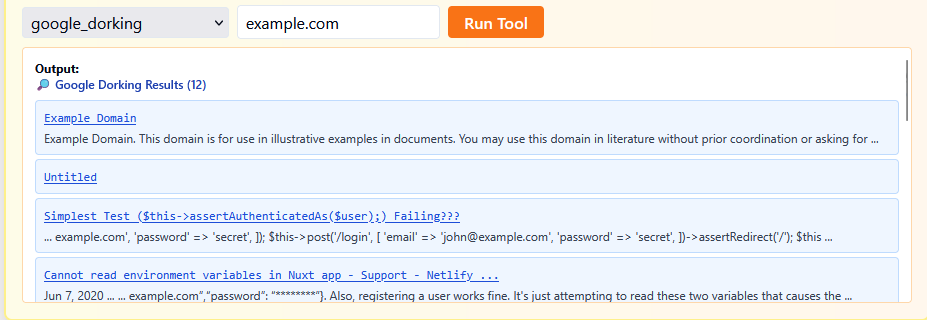

- Вход:Вы даете оркестратору цель (например

example.com) и цель (например, «Найдите уязвимости, ведущие к RCE»). - Планирование:ИИ генерирует динамический многофазный план, начиная с разведки и перемещения через оценку уязвимости.

- Исполнение:Он автономно запускает такие инструменты, как

subfinderВhttpx, иnucleiв последовательности. Вывод одного инструмента становится входом для следующего. - Анализ и адаптация:Вот магия. После каждого шага ИИ анализирует результаты. Если он найдет панель входа в систему, он может динамически решить расставить приоритеты там более глубокое тестирование. Если он находит критический CVE, он корректирует свою стратегию, чтобы сосредоточиться на этом векторе.

- Отчет:Наконец, он собирает результаты, уязвимости и доказательства в комплексный отчет.

Эта новая функция представляет собой следующую эволюцию RAWPA, которая является соблюдением знающего помощника до активного, интеллектуального партнера в ваших оценках безопасности.

Как всегда, RAWPA строится для сообщества и для сообщества. Если у вас есть идеи, методологии или вы хотите внести свой вклад, нажмите функцию «внести свой вклад» вСайт RAWPAили связаться со мной наLinkedInПолем

Путешествие продолжается, и я не могу дождаться, чтобы взять оркестратор в ваши руки. Следите за обновлениями.

Оригинал