Применение проверяемых вычислений, сохраняющих конфиденциальность

10 января 2024 г.:::информация Этот документ доступен на arxiv по лицензии CC 4.0.

Авторы:

(1) Тарик Бонтекое, Гронингенский университет;

(2) Димка Карастоянова, Гронингенский университет;

(3) Фатих Туркмен, Гронингенский университет.

:::

Таблица ссылок

Доказательства с нулевым разглашением и проверяемые вычисления

Вычисления, обеспечивающие конфиденциальность

Требования: точка зрения приложения

Проверяемые вычисления с сохранением конфиденциальности

Открытые проблемы и будущие направления

5. Требования: взгляд на приложение

В этом разделе мы обсуждаем, как проверяемость сочетается с вычислениями, сохраняющими конфиденциальность, в практических условиях, которые часто наблюдаются для вычислений, обеспечивающих проверяемость и/или конфиденциальность. Мы обсуждаем два частых сценария: поддающийся проверке аутсорсинг и блокчейн; и два варианта использования, демонстрирующие конкретные требования: электронное голосование и геномика. Это были наиболее часто встречающиеся сценарии и варианты использования в существующей литературе.

Для каждого приложения мы суммируем специфичные для предметной области требования и компромиссы по эффективности, которые в совокупности отвечают RQ2. Каждому свойству присвоен определенный знак X, который будет использоваться для справки в последующих разделах.

5.1. Поддающийся проверке аутсорсинг

Одним из первых и наиболее простых применений проверяемых PET является проверяемый аутсорсинг, когда (группа) владельцев данных передает на аутсорсинг дорогостоящие вычисления вычислительной стороне, имеющей больше ресурсов. Эта вычислительная сторона выдает результат вычислений, а также ZKP, аттестацию доверенной среды выполнения (TEE) или MAC, чтобы гарантировать правильность. Когда используемый метод проверки допускает проверку, которая более эффективна, чем исходное вычисление, схема считается эффективной.

Пиноккио [21] был одной из первых эффективных схем ZKP для общих вычислений, что сделало ее практичной для проверяемого аутсорсинга. С тех пор было построено множество новых схем ZKP с большей эффективностью и безопасностью, например, [22], [25], [49], [50].

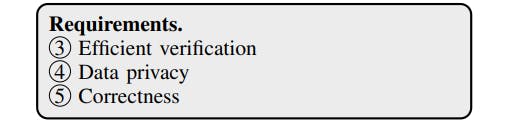

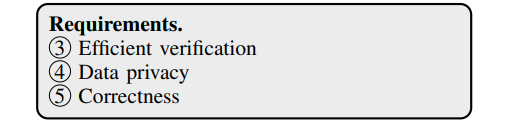

Однако при прямом применении этих схем они не обеспечивают конфиденциальность данных в большинстве случаев использования, хотя это необходимо при вычислениях с частными данными, распределенными между несколькими сторонами. Поскольку в большинстве случаев только клиенты, передающие свои вычисления на аутсорсинг, должны иметь возможность гарантировать правильность, публичная проверка часто не требуется.

Самое главное, что поддающийся проверке аутсорсинг выгоден только тогда, когда время проверки (и/или предварительной обработки) клиентов значительно меньше, чем время, необходимое для самостоятельного расчета результата, т. е. решение должно быть эффективным.

5.2. Блокчейн

Блокчейн был представлен как платформа для реализации децентрализованной онлайн-валюты, но с тех пор стал гораздо более широкой платформой. Недавний всплеск использования блокчейн-приложений и технологий распределенного реестра, таких как dApps, также оказал значительное влияние на разработку новых схем ZKP, которые являются важным решением для обеспечения проверяемости.

Однако приложения блокчейна также часто полагаются на ZKP для предоставления приложений, гарантирующих корректность при сохранении конфиденциальности. Примеры таких приложений варьируются от частных денежных транзакций, например, Zerocash [7], Zether [26] и других [51], [52], до частных смарт-контрактов, например Hawk [53], и децентрализованных частных вычислений (DPC). ), например, ZEXE [54].

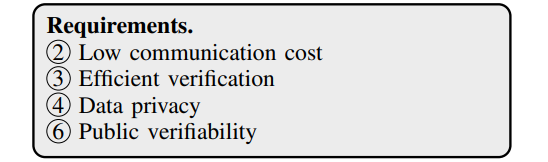

Из-за децентрализованной природы блокчейна и отсутствия центрального органа, гарантирующего правильность частных данных, проверяемые вычислительные методы являются логичным и часто неизбежным решением. Для большинства приложений блокчейна регулярной проверки часто бывает недостаточно. Поскольку каждая (будущая) подключенная сторона должна иметь возможность проверить любое сообщение, опубликованное в блокчейне, публичная проверка является необходимым требованием.

Чтобы предотвратить проблемы масштабирования в приложениях блокчейна, разработчики стараются сократить время проверки и сделать сообщения в цепочке как можно меньшими. Поэтому решения, которые жертвуют временем проверки ради меньшего времени проверки и сублинейного (или постоянного) размера проверочных сообщений, являются предпочтительными. Наконец, мы отмечаем, что интерактивные протоколы, вообще говоря, не подходят для распределенных реестров, поскольку это потребует прямого взаимодействия, что противоречит принципам ТРР. Поскольку неинтерактивность является обязательным условием публичной проверки, мы не включаем это требование само по себе.

5.3. Поддающаяся проверке геномика, сохраняющая конфиденциальность

Использование вычислений, сохраняющих конфиденциальность, в геномике сделало большой скачок за последнее десятилетие [55], [56], [57] и даже привело к ежегодному соревнованию по конфиденциальности генома человека [58], [59], [60] с конкретными треками по использованию ПЭТ и блокчейна.

Насколько нам известно, первое применение проверяемых вычислений в области генома обсуждается в [61]. В частности, авторы предлагают использовать HE и гомоморфные MAC для передачи вычисления показателя восприимчивости к заболеванию (DS) третьей стороне с сохранением конфиденциальности и проверяемым способом. Рост числа эффективных методов проверяемых вычислений в последние годы также привел к появлению первых решений в этой области.

В [62] предложен метод выполнения эластичной сетевой регрессии между несколькими сторонами с сохранением конфиденциальности путем передачи вычислений паре облачных провайдеров, не вступающих в сговор. Правильность результата гарантируется проверкой того, что оценка итогового градиента близка к нулю.

[63] представляет решение для оценки безопасного подсчета или запросов top-k на геномных данных из нескольких источников. Все данные шифруются с использованием аддитивно-гомоморфной схемы шифрования и передаются двум поставщикам облачных услуг, не вступающим в сговор. Стороны облака оценивают запрос с соблюдением конфиденциальности запроса, входных данных и результата и используют MAC-адреса для обеспечения правильности. [64] представляет проверяемую гомоморфную схему разделения секрета для оценки полиномов низкой степени. В качестве возможных вариантов использования упоминаются поддающийся проверке геномный анализ и поддающиеся проверке вычисления на основе внешних данных.

Наконец, [65] вычисляет показатель частоты минорных аллелей (MAF) по данным из нескольких источников в условиях блокчейна. Более дорогие вычисления, над аддитивно зашифрованными текстами HE, выполняются вне цепочки, ZKP используются для гарантии их правильности.

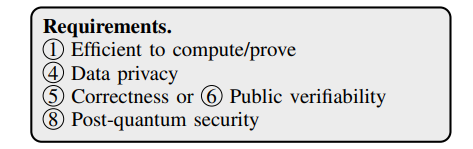

Понятно, что варианты использования в геномике очень разнообразны и имеют разные требования относительно эффективности или того, какие стороны могут проверять. Однако совершенно очевидно, что геномные данные требуют надежных гарантий конфиденциальности. Из-за долговечности геномных данных, то есть геном человека также раскрывает важную личную информацию о его семье и потомках, атаки типа «храни сейчас-расшифруй потом» представляют собой серьезный риск, особенно на заре практических квантовых вычислений [66]. . Поэтому при любой работе в области генома следует серьезно рассматривать возможность использования постквантовых безопасных решений.

5.4. Подтверждаемое электронное голосование

Система электронного голосования позволяет населению голосовать с использованием электронных, а не физических средств. Необходимость конфиденциальности данных напрямую вытекает из того факта, что в целом выборы и процессы голосования требуют конфиденциальности избирателей. Использование методов проверяемости для того, чтобы сделать выборы полностью проверяемыми широкой общественностью, было темой активных исследований в течение многих лет, например, [67], [68].

Развитие блокчейна и более эффективных ZKP привело к появлению множества новых предложений по решениям для электронного голосования. В [69] обсуждается использование доказательств NIZK для обеспечения безопасности голосования на основе порогового гомоморфного шифрования. Новая, совместимая с SNARK, аддитивно-гомоморфная проверяемая схема шифрования предложена и применена для проверки действительности голосования, представлена в [9]. Недавно [70] предлагает сквозную проверяемую и секретную схему выборов, основанную на NIZK и MPC. Для безопасного хранения бюллетеней можно использовать как блокчейны, так и облачные серверы.

Легко увидеть, что публичная проверка является обязательным требованием для проверяемых схем электронного голосования. Помимо этого, доверие является одним из наиболее важных факторов, гарантирующих внедрение схем электронного голосования на практике [71]. Поэтому может иметь смысл использовать только решения, которые являются постквантовой безопасностью и полагаются на стандартные предположения для повышения уровня доверия, возможно, за счет некоторой эффективности.

Оригинал