Управление положениями безопасности ИИ (AISPM): как обрабатывать безопасность агента ИИ

25 июня 2025 г.ИИ требует новой осанки безопасности

Управление положениями безопасности ИИ (AISPM)-это новая дисциплина, ориентированная на обеспечение агентов ИИ, их памяти, внешних взаимодействий и поведения в режиме реального времени.

По мере того, как агенты искусственного интеллекта становятся глубоко встроенными в приложения, традиционные модели безопасности на самом деле не подходят для этой задачи. В отличие от статических систем, среда, управляемая ИИ, вводят совершенно новые риски-галлуцинированные результаты, быстрые инъекции, автономные действия и каскадные взаимодействия между агентами.

Это не просто расширения существующих проблем - они являются совершенно новыми проблемами, которые устаревшие инструменты осанки безопасности, такие как DSPM (управление опорой для безопасности данных) или CSPM (управление опорой в облачной безопасности)никогда не предназначены для решенияПолем

AISPM существует, потому что системы ИИ не простомагазинилипередаватьДанные - онигенерироватьновый контент, сделайрешенияи триггерреальные действияПолем Защита этих систем требует переосмысления того, как мы контролируем, обеспечиваем соблюдение и проверку безопасности, не на уровне инфраструктуры, а на уровне рассуждений и поведения ИИ.

Если вы ищете более глубокое погружение вКакие идентификации машиныИ как агенты ИИ вписываются в современные модели управления доступом, мы широко освещаем это в «Что такое идентификация машины? Понимание контроля доступа ИИ”. Эта статья, однако, фокусируется на следующем уровне: защитаКак работают агенты ИИ, не простокто ониПолем

Присоединяйтесь к нам, когда мы объясняем, что делает AISPM отчетливой и необходимой эволюцией, исследуйтеЧетыре уникальных периметрао безопасности ИИ и описывает, как организации могут начать адаптировать свою позицию в области безопасности для мира, управляемого ИИ.

Потому что риски, введенные ИИ, уже здесь,И они быстро растутПолем

Что делает безопасность ИИ уникальной?

Обеспечение систем ИИ - это не только адаптация существующих инструментов - это сталкиваться с совершенно новыми категориями рисков, которых до сих пор не существует.

Как упомянуто выше,Агенты ИИ не просто выполняют код - они генерируют контент, принимают решения и взаимодействуют с другими системами непредсказуемыми способами.Эта непредсказуемость вводит уязвимости, которые команды безопасности только начинают понимать.

ИИ галлюцинации, например, - FALSIS или FASERED TOWERS - не просто неудобные; они могутповрежденные данные, разоблачить конфиденциальную информацию или даже запустить небезопасные действияесли не пойман.

Объединить это с растущим использованиемПоизводимый генеральный поколение (RAG) трубопроводы, где системы ИИ получают информацию из обширных хранилищ памяти, а поверхность атаки резко расширяется.

Помимо рисков данных,Системы ИИ уникально восприимчивы к быстрому инъекционным атакам, где вредоносные актеры создают входные данные, предназначенные для захвата поведения ИИ. Думать об этом какПроблема инъекции SQL, но труднее обнаружить и еще труднее сдержать, как это действует на естественном языке.

Возможно, самая сложная часть этого - это то, чтоАгенты ИИ не работают изолированноПолем Они запускают действия, вызывают внешние API, а иногда взаимодействуют с другими агентами искусственного интеллекта, создаваясложные, каскадные цепочки поведениякоторые трудно предсказать, контролировать или аудит.

Традиционные инструменты безопасности никогда не были разработаны для этого уровня автономии и динамического поведения. Вот почемуAISPM не DSPM или CSPM для AI-Это новая модель, полностью сосредоточенная на обеспечении поведения ИИ и принятия решений.

Четыре периметра контроля доступа агентов ИИ

Защита систем ИИ - это не только управление доступом к моделям - требует контроля всего потока информации и решений, когда работают агенты ИИ. От того, что их кормит, до того, что они получают, до того, как они действуют, и что они выводят, каждый этап вносит уникальные риски.

Как и в любой сложной системе, контроль доступа становится поверхностью атаки, усиленной в контексте ИИ. Вот почему полная стратегия AISPM должна учитывать ихЧетыре отдельных периметра- Выступая в качестве контрольной точки для потенциальных уязвимостей:

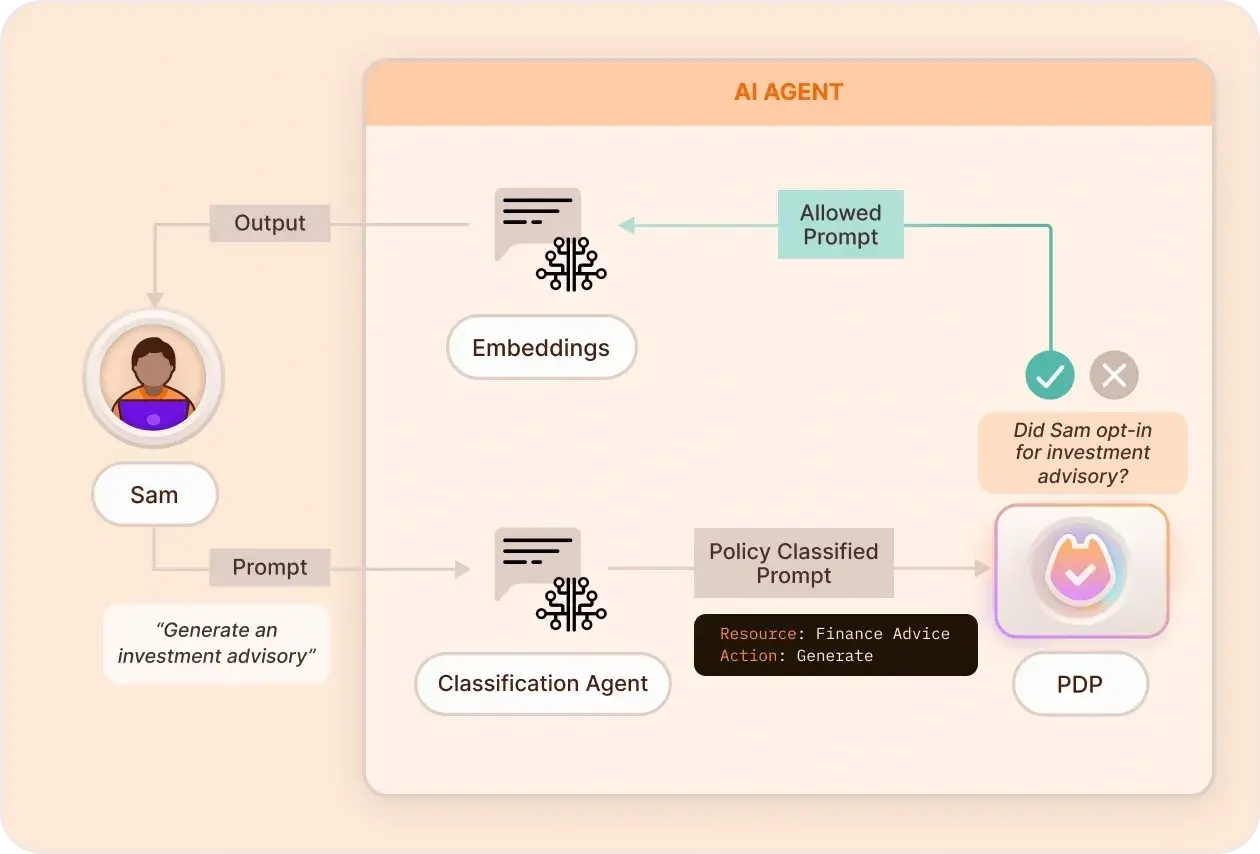

1. Заглавная фильтрация - контролируя то, что входит в ИИ

Каждое взаимодействие ИИ начинается с подсказки, а подсказки теперь являются поверхностью атаки. Будь то пользователи, другие системы или агенты вверх по течению,Нефильтрованные подсказки могут привести к манипуляциям, непреднамеренному поведению или AI "Jailbreaks"Полем

Подсказка фильтрации гарантирует, что только проверенные авторизованные входы достигают модели. Это включает в себя:

- Блокирование вредоносных входов, предназначенных для запуска небезопасного поведения

- Обеспечение соблюдения политик на уровне быстрого уровня на основе ролей, разрешений или пользовательского контекста

- Динамически проверка входов перед выполнением

Например, ограничение определенных типов подсказок для пользователей, не являющихся админи, или требует дополнительных проверок для подсказок, содержащих конфиденциальные операции, такие как запросы базы данных или финансовые транзакции.

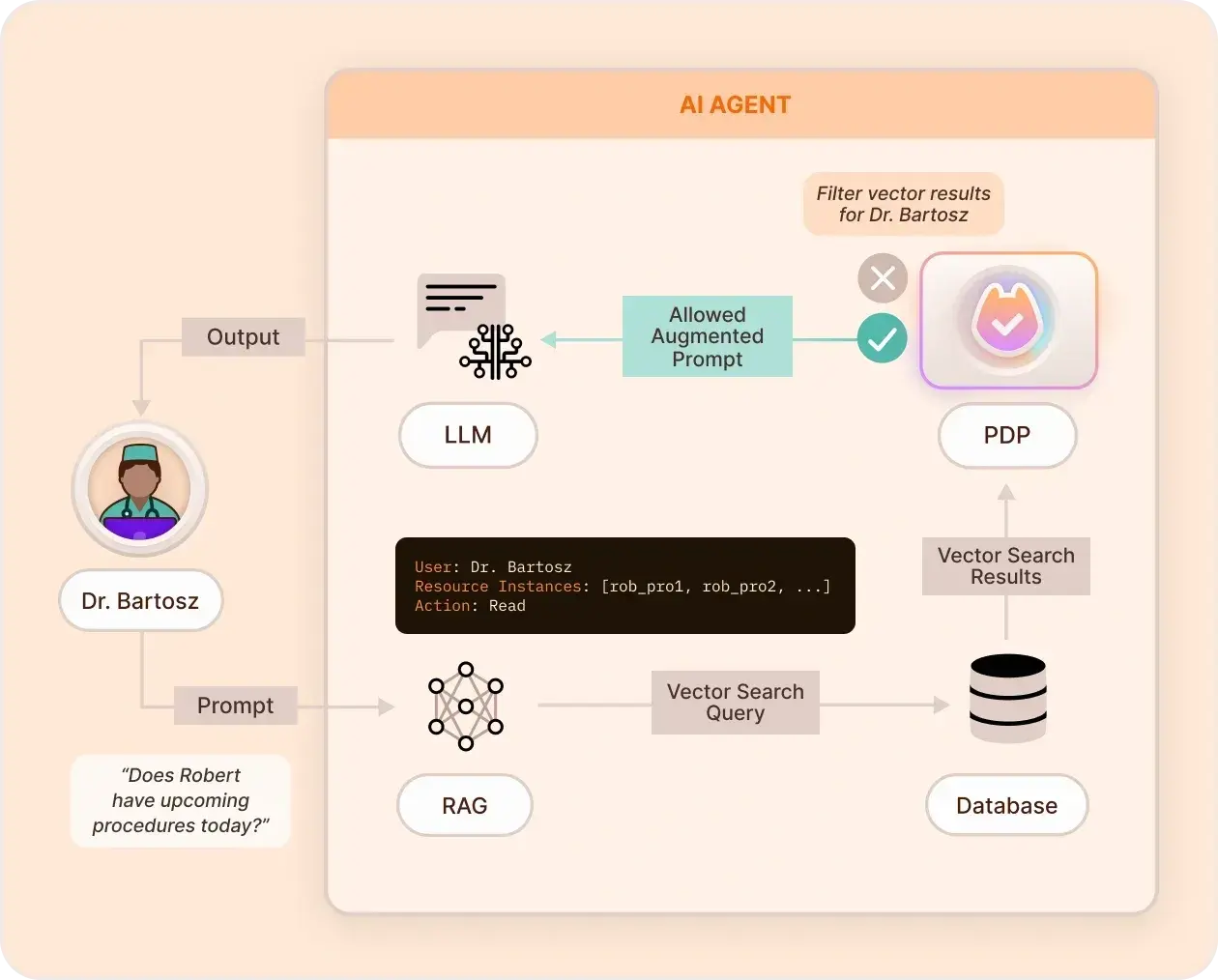

2. Защита данных Rag - обеспечение памяти ИИ и поиска знаний

Поизводимые конвейеры (RAG), где агенты ИИ получают данные из внешних баз знаний или векторных баз данных, способны к мощной способности, но также и такжеРасширить поверхность атакиПолем AISPM должен контролировать:

- Кто или что может получить доступ к конкретным источникам данных

- Какие данные получены на основе политик доступа в реальном времени

- Пост-переоборудование фильтрации для удаления конфиденциальной информации, прежде чем она достигнет модели

Без этого периметра агенты ИИ рискуютПолучение и утечка конфиденциальных данныхилиОбучение информации, к которой они не должны были получить доступв первую очередь.

«Создание приложений для искусственного интеллекта с безопасностью корпоративного уровня с использованием RAG и FGA«Предоставляет практическое пример защиты данных Rag для здравоохранения.

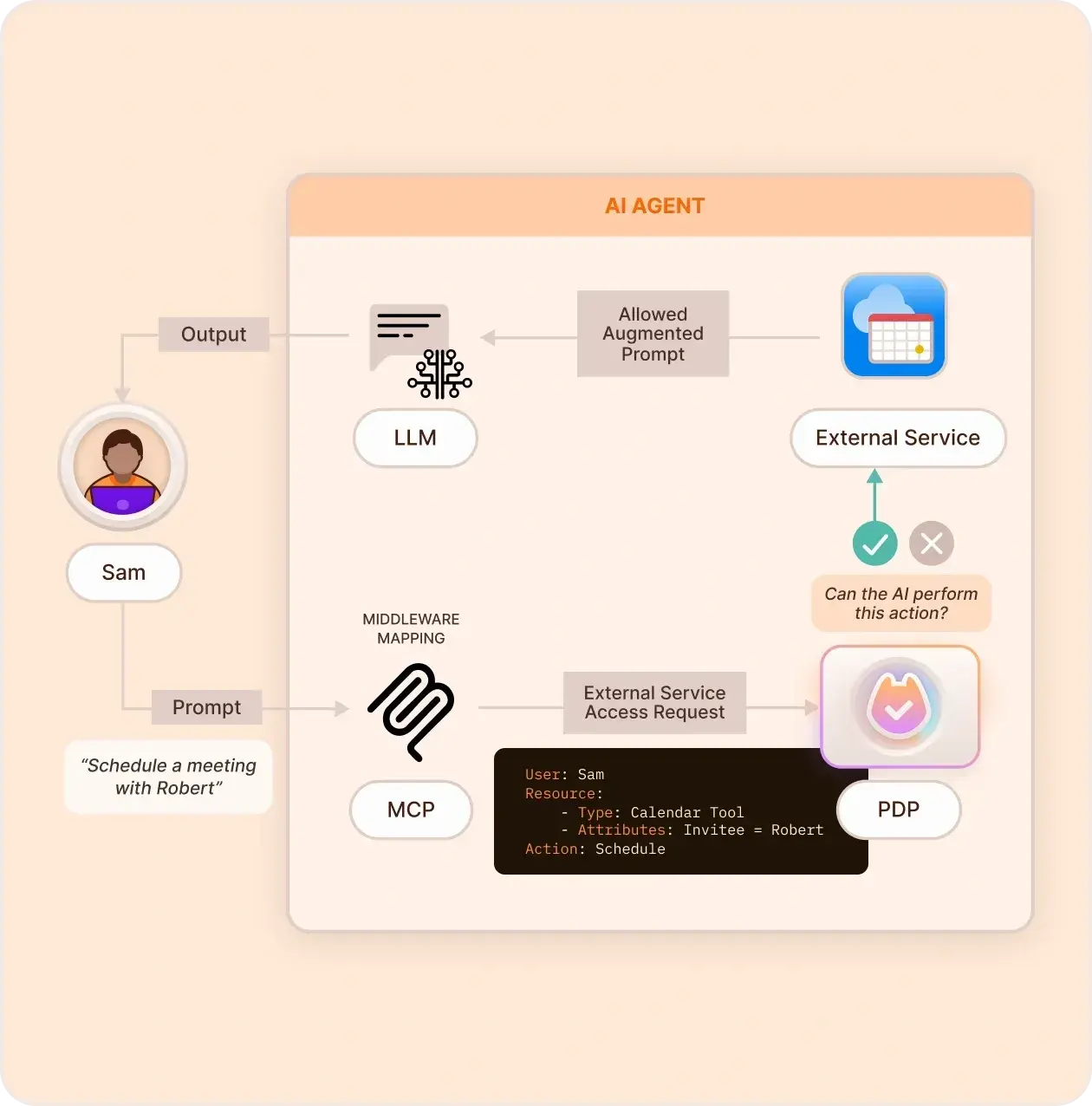

3. Безопасный внешний доступ - управляющие действия ИИ за пределами модели

Агенты ИИ не ограничиваются внутренними рассуждениями. Все чаще онидействовать- Проводят вызовы API, выполнение транзакций, изменение записей или цепочки задач между системами.

AISPM должен обеспечить соблюдениестрогие элементы управления по этим внешним действиям:

- Определите, какие именно операции каждый агент AI уполномочен выполнять

- Отслеживать«От имени» цепейДля поддержания ответственности за действия, инициированные пользователями, но выполненные агентами

- ВставлятьЧеловеческое одобрениеШаги, где это необходимо, особенно для действий высокого риска, таких как покупки или модификации данных

Это мешает агентам ИИ действовать за пределами их предполагаемого объема или создания непреднамеренных последующих эффектов.

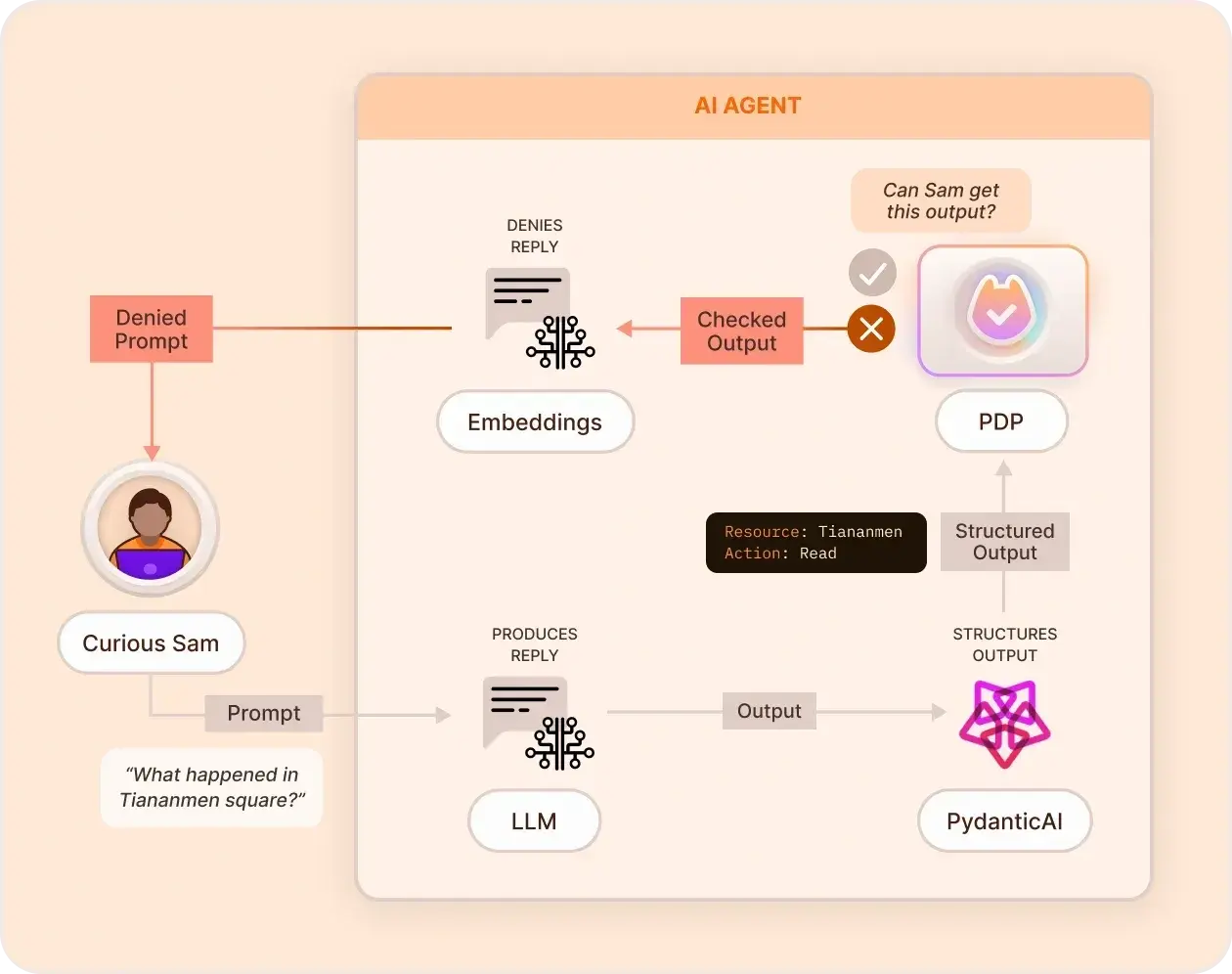

4. Применение ответа - мониторинг того, что выводит ИИ

Даже если все входы и действия тесно контролируются,Сами ответы ИИ все еще могут создавать риск, галлюцинирующие факты, разоблачение конфиденциальной информации или создание неподходящего контента.

Ответ соблюдение средств:

- Сканирование выходов на предмет соответствия, чувствительности и уместности перед их доставкой

- Применение выходных фильтров на основе ролей, чтобы только авторизованные пользователи видели определенную информацию

- Обеспечение непреднамеренного утечки внутренних знаний, полномочий или PII в его окончательном ответе

В системах ИИ вывод - это не просто информация -Это последнее, видимое действиеПолем Закрепление его не подлежит обсуждению.

Почему эти периметры имеют значение

Вместе эти четыре периметра составляют основуAispmПолем Они гарантируют этоКаждый этап работы ИИ контролируется, управляется и обеспечивается-от ввода до вывода, от доступа к памяти к действию реального мира.

Обработка безопасности ИИ как сквозного потока-не просто статической проверки модели-это то, что отличает AISPM от устаревшего управления положениями. Потому что, когда агенты ИИ разводят, действуют и взаимодействуют динамически, безопасность должна следовать за ними на каждом этапе пути.

Лучшие практики для эффективного AISPM

Как мы уже видим, обеспечение систем ИИ требует другого мышления - тот, который относится кРассуждения и поведение ИИКак часть поверхности атаки, не только инфраструктура, на которой он работает.Aispmпостроен на нескольких ключевых принципах, предназначенных для решения этой проблемы:

Внутренняя безопасность - ограждения внутри потока ИИ

Эффективная безопасность ИИ не может быть прикреплена. Это должно бытьЗапечен в петлю принятия решений ИИ-Переполнение подсказок, ограничение доступа к памяти, проверка внешних вызовов и сканирование ответов в режиме реального времени. Внешние обертки, такие как брандмауэры или статическое сканирование кодекса, не защищают от агентов искусственного интеллекта, которые рассуждают свой путь в непреднамеренные действия.

Сам ИИ должен работать внутри безопасных границПолем

Непрерывный мониторинг-оценка риска в реальном времени

Решения ИИ происходят в режиме реального времени, что означаетНепрерывная оценкаимеет решающее значение.

Системы AISPM должны отслеживать поведение агента по мере того, как оно разворачивается, пересчитывает риск на основе нового контекста или входов, а также корректировать разрешения или запускать вмешательства в середине выполнения, если это необходимо.

Статические обзоры осанки или периодические проверки не пойдут на проблемы с появлением.Безопасность искусственного интеллекта - это живая проблема, поэтому ваше управление положениями тоже должно быть живым.

Цепочка опеки и аудита

Агенты ИИ обладают способностью цепорить действия - выстрелы в API, запускать другие агенты или взаимодействовать с пользователями - все они требуют чрезвычайно детального аудита.

AISPM должен:

- ЗаписыватьКакое действиебыл выполнен

- ВОЗиличтовызвал это

- Сохранить в полной мере«Тропа» на «Бегалф»Вернемся к человеку или системе, которая возникла в действии.

Это единственный способ поддерживать ответственность и отслеживание, когда агенты искусственного интеллекта действуют автономно.

Границы делегирования и доверие TTLS

Системы ИИ не просто действуют - ониделегатЗадачи на другие агенты, услуги или API. Без надлежащих границ доверие может не контролировать, создавая риски неконтролируемых взаимодействий AI-AI.

AISPM должен обеспечить соблюдениестрогая областьделегированного полномочия, времени к жизни (TTL) в доверительном доверии или делегированном доступе, предотвращая долгоживущие цепочки разрешений, которые становятся невозможными для обозрения, иЧеловеческие контрольные точкиДля делегаций высокого риска.

Криптографическая проверка между агентами ИИ

Наконец, по мере роста экосистемы ИИ,Агенты должны будут доверять - но проверить - претензии других агентовПолем AISPM должен подготовиться к этому будущему, поддерживаякриптографические подписиПо запросам и ответам ИИ, а также для защиты от несущих, которые позволяют агентам-и людям-проверять источник и целостность любых действий в цепочке.

Вот как в конечном итоге будут системы искусственного интеллектапроверять и регулировать себя, особенно в многоагентных средах.

Инструменты и новые стандарты для AISPM

Хотя AISPM все еще является новой дисциплиной, мы начинаем видеть практические инструменты и рамки, которые помогают внедрить его принципы, что позволяет разработчикам создавать системы ИИ с ограждениями, запеченными в поток решения и действий ИИ.

Интеграции AI Framework для контроля доступа

Популярные рамки развития искусственного интеллекта, такие какЛангхейниЛэнгфлоуначинают поддерживать интеграции, которые добавляютПроверка личности и мелкозернистое обеспечение политикинепосредственно в рабочие процессы ИИ. Эти интеграции позволяют разработчикам:

- Аутентификация агентов ИИ с использованием токенов идентификации, прежде чем разрешать действия

- Вставьте динамические разрешения проверяет середину работы, чтобы остановить несанкционированный доступ к данным или небезопасные операции

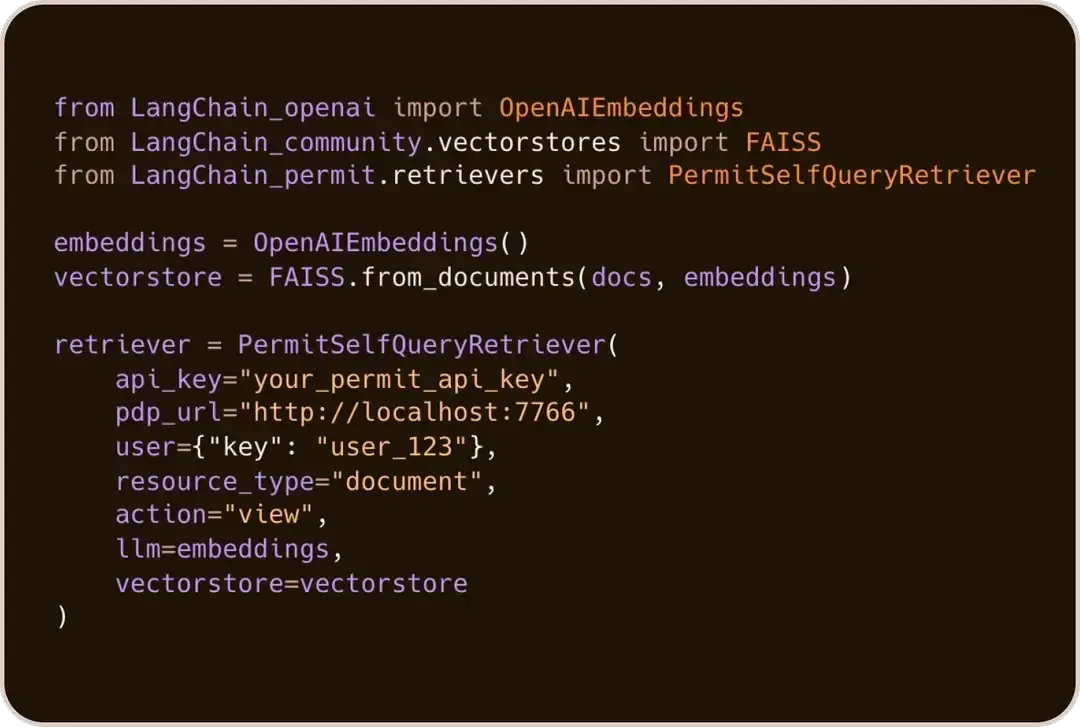

- Примените мелкозернистое разрешение для получения конвейеров для поиска генерации (RAG), отфильтровав то, что ИИ может получить на основе разрешений пользователя или агента в реальном времени.

Эти возможности выходят за рамки базовой проверки ввода, что позволяет безопасным, идентификационным трубопроводам, в которых агенты искусственного интеллекта должны доказать, что им разрешено делать на каждом критическом шаге.

Безопасная проверка данных и структурированный доступ

Фреймворки, разработанные для разработки приложений искусственного интеллектаСтруктурированная проверка данных и обеспечение контроля доступаПолем Объединив проверку ввода со слоями авторизации, разработчики могут:

- Убедитесь, чтотолько правильно структурированные, разрешенные данныетечет в модели ИИ

- ПрименениеНа основе ролейВНа основе атрибутов, илиПолитика доступа на основе отношенийдинамически

- ПоддерживатьАудиционный следкаждого решения доступа, которое делает ИИ

Это помогает защитить системы от случайных утечек данных и преднамеренных оперативных манипуляций, гарантируя, что ИИ работает строго в пределах его определенных границ.

Стандартизация безопасных взаимодействий с AI-SYSTEM

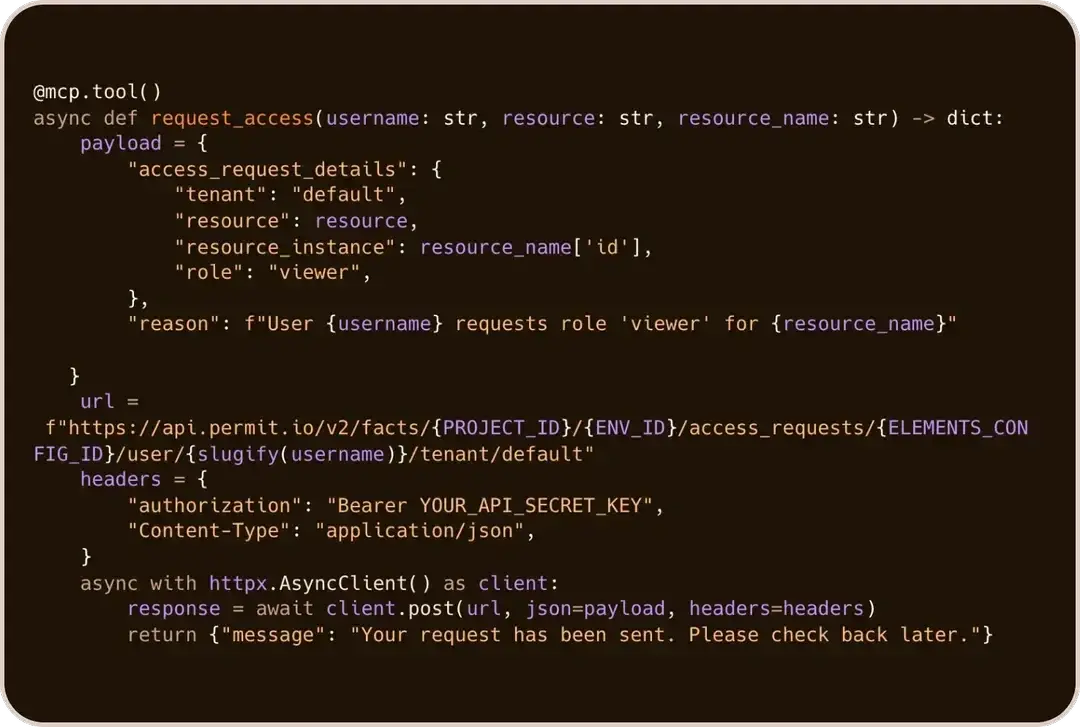

Новые стандарты, такие какПротокол контекста модели (MCP)Предложите структурированные способы для агентов искусственного интеллекта взаимодействовать с внешними инструментами, API и системами. Эти протоколы включают:

- Явные проверки разрешенийПрежде чем агенты искусственного интеллекта смогут вызвать внешние операции

- Назначение идентификации машиныдля агентов искусственного интеллекту

- Правила авторизации в реальном времениВ точках взаимодействия обеспечение действий остается контролируемым и отслеживаемым

Это имеет решающее значение для поддержания действий, управляемых AI-такими как вызовы API, запросы базы данных или финансовые транзакции-подотчетный и проверенныйПолем

Глядя в будущее: будущее AISPM

Быстрая эволюция агентов ИИ уже раздвигает границы того, что могут обрабатывать традиционные модели безопасности. По мере того, как системы ИИ растут более автономные - способные рассуждения, действия цепочки и взаимодействие с другими агентами -AISPM станет основополагающим, не необязательно.

Одним из серьезных сдвигов на горизонте является ростмодели оценки риска и распространение доверияДля агентов ИИ. Подобно тому, как пользователям назначаются уровни доверия на основе поведения и контекста, агентам ИИ понадобитсяДинамические результаты доверияЭто влияет на то, что им разрешено получить доступ или запустить, особенно в многоагентных средах, где неконтролируемое доверие может быстро усилить риски.

AISPM переключает безопасность вверх по течению в процесс принятия решений ИИ и контролирует поведение в каждой критической точке.

Поскольку ИИ продолжает управлять следующей волной приложений,AISPM будет иметь решающее значение для поддержания доверия, соответствия и безопасностиПолем Организации, которые принимают его на раннем этапе, смогут внедрять инновации с ИИ без ущерба для безопасности.

Узнайте больше о том, как разрешение.здесьПолем

Если у вас есть какие -либо вопросы, обязательно присоединитесь к нашемуSlack Community, где тысячи разработчиков строят и внедряют разрешение.

Оригинал