Атака на цепочку поставок XZ Utils: злоумышленник потратил два года на внедрение бэкдора Linux

9 апреля 2024 г.Злоумышленник незаметно провел последние два года, интегрируясь в основную команду разработчиков XZ Utils, бесплатного программного обеспечения для сжатия данных командной строки, широко используемого в системах Linux. Злоумышленнику постепенно удалось интегрировать в программное обеспечение бэкдор, который был разработан для вмешательства в работу SSHD и обеспечения удаленного выполнения кода через сертификат входа в систему SSH. Бэкдор был обнаружен за несколько дней до его распространения на нескольких системах Linux по всему миру.

Предполагается, что злоумышленником является разработчик, носящий или использующий имя Цзянь Тан. Некоторые эксперты по безопасности полагают, что эта атака на цепочку поставок могла быть спонсирована государством.

Что такое XZ Utils и что такое бэкдор XZ?

XZ Utils и лежащая в его основе библиотека liblzma — это бесплатный программный инструмент, реализующий как XZ, так и LZMA — два алгоритма сжатия/декомпрессии, широко используемые в системах на базе Unix, включая системы Linux. XZ Utils используется многими операциями в этих системах для сжатия и распаковки данных.

Бэкдор CVE-2024-3094, обнаруженный в XZ Utils, был реализован для вмешательства в аутентификацию в SSHD, серверном программном обеспечении OpenSSH, которое обрабатывает SSH-соединения. Бэкдор позволил злоумышленнику удаленно выполнить код через сертификат входа SSH. Затронуты только версии XZ Utils 5.6.0 и 5.6.1.

Как бэкдор XZ осторожно внедрялся на протяжении более лет

29 марта 2024 года инженер-программист Microsoft Андрес Фройнд сообщил об обнаружении бэкдора. Он обнаружил это, когда заинтересовался странным поведением установки Debian sid, например, входом в систему SSH, вызывающим большое количество ошибок ЦП и Valgrind, и решил подробно проанализировать симптомы. Фройнд объяснил, что обнаружение бэкдора в XZ было удачей, поскольку «действительно потребовалось много совпадений».

Тем не менее, похоже, что внедрение бэкдора было очень тихим процессом, который занял около двух лет. В 2021 году разработчик по имени Цзянь Тан, имя пользователя JiaT75, неожиданно появился и начал работать над кодом XZ Utils, что не является чем-то необычным, поскольку разработчики бесплатного программного обеспечения часто работают вместе над обновлением кода. Тан часто участвовал в проекте XZ с конца 2021 года, постепенно укрепляя доверие к сообществу.

В мае 2022 года неизвестный пользователь под вымышленным именем Деннис Энс пожаловался в списке рассылки XZ, что обновление программного обеспечения неудовлетворительно. Другой неизвестный пользователь, Джигар Кумар, дважды вступал в дискуссию, чтобы оказать давление на главного разработчика XZ Utils Лассе Коллина, чтобы тот добавил в проект сопровождающего. «Прогресса не произойдет, пока не появится новый сопровождающий», — написал Джигар Кумар. «Зачем ждать выхода 5.4.0, чтобы сменить сопровождающего? Зачем откладывать то, что нужно вашему репо?»

Тем временем Коллин заявил, что «Цзя Тан помог мне выйти из списка с XZ Utils, и в будущем он может сыграть более важную роль, по крайней мере, с XZ Utils. Понятно, что мои ресурсы слишком ограничены (отсюда и множество писем, ожидающих ответа), поэтому в долгосрочной перспективе что-то должно измениться». (Коллин написал Цзя в своем сообщении, в то время как в других сообщениях упоминается Цзянь. Чтобы еще больше запутать, псевдоним Цзяня — JiaT75.)

В последующие месяцы Тан все активнее участвовал в работе XZ Utils и стал соавтором проекта. В феврале 2024 года Тан выпустил коммиты для версий 5.6.0 и 5.6.1 XZ Utils, обе из которых содержали бэкдор.

Также интересно отметить, что в июле 2023 года Тан попросил отключить ifunc (косвенную функцию GNU) в oss-fuzz, общедоступном инструменте, созданном для обнаружения уязвимостей программного обеспечения. Вероятно, эта операция была сделана для того, чтобы позволить бэкдору в XZ оставаться незамеченным после его освобождения, поскольку бэкдор использует эту функцию для достижения своих целей.

Наконец, злоумышленник связался с несколькими людьми, ответственными за различные дистрибутивы Linux, с просьбой включить версии XZ Utils с бэкдором в свои собственные дистрибутивы. Ричард В.М. Джонс из RedHat написал об этом на форуме: «Очень неприятно – предполагаемый автор бэкдора общался со мной в течение нескольких недель, пытаясь добавить xz 5.6.x в Fedora 40 и 41, потому что это «отличные новые возможности». '. Мы даже работали с ним над исправлением проблемы valgrind (которая, как выяснилось, была вызвана добавленным им бэкдором). Вчера вечером нам пришлось помчаться, чтобы решить проблему после непреднамеренного нарушения эмбарго. Он участвовал в проекте xz в течение двух лет, добавляя всевозможные бинарные тестовые файлы, и, честно говоря, с таким уровнем сложности я бы с подозрением относился к даже более старым версиям xz, пока не будет доказано обратное». Тан также пытался включить его в Ubuntu.

Бэкдор XZ: высокотехнологичная атака

Помимо тщательно продуманной социальной инженерии, описанной ранее в этой статье, сам бэкдор очень сложен.

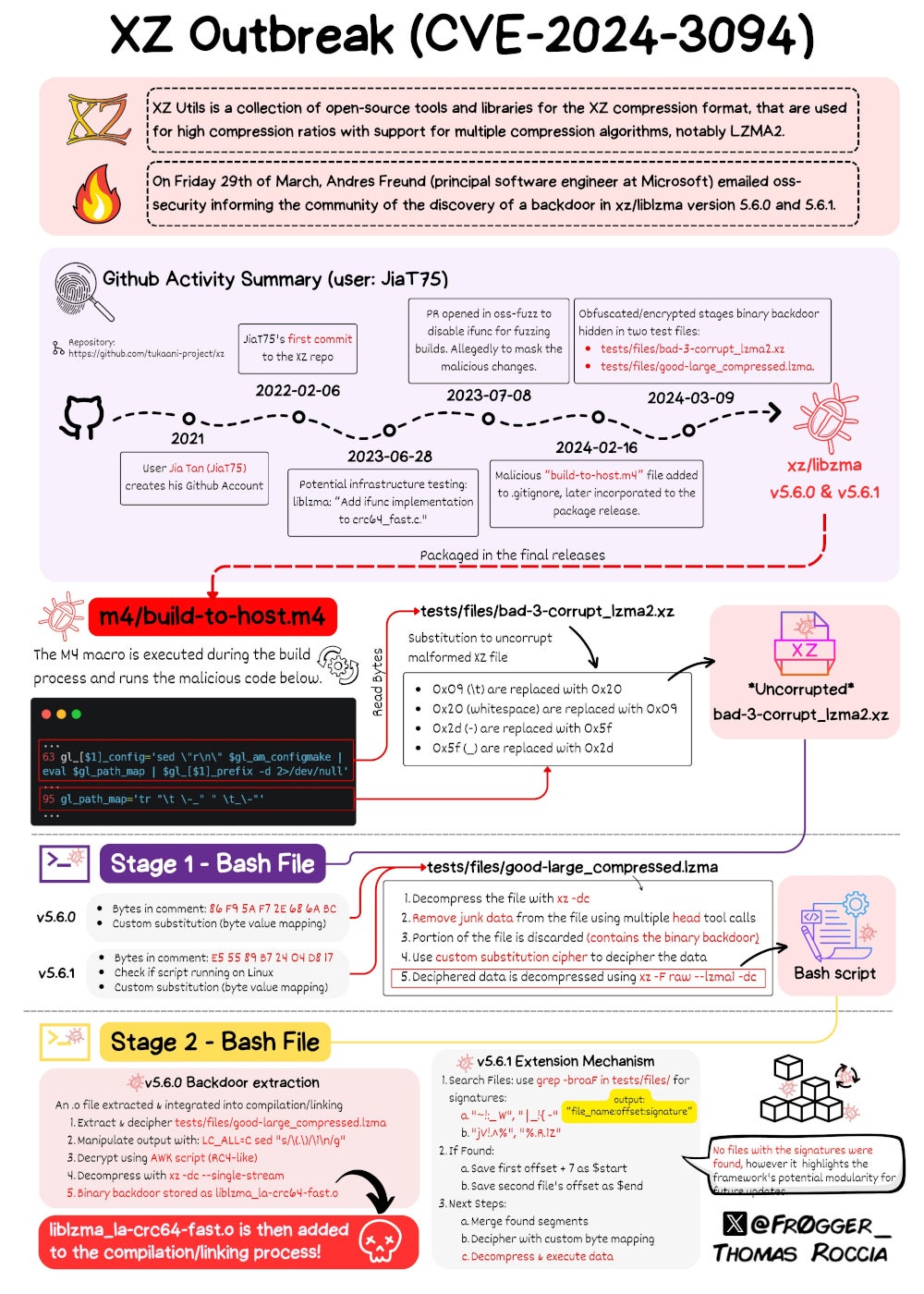

Старший исследователь угроз Microsoft Томас Рочча разработал и опубликовал инфографику, показывающую всю операцию, приведшую к CVE-2024-3094 (рис. A).

Рисунок А

Бэкдор состоит из нескольких частей, которые были включены в несколько коммитов на GitHub XZ Utils и подробно описаны Фрейндом.

Гинваэль Колдвинд, управляющий директор HexArcana Cybersecurity GmbH, компании по кибербезопасности, предоставляющей консалтинговые и обучающие услуги, в подробном анализе бэкдора написал, что «кто-то приложил немало усилий, чтобы он выглядел довольно невинно и прилично спрятан. От двоичных тестовых файлов, используемых для хранения полезных данных, до вырезания файлов, шифров замены и варианта RC4, реализованного в AWK, — все это делается с помощью стандартных инструментов командной строки. И все это в 3 этапа выполнения и с системой «расширения», позволяющей обеспечить будущее и отсутствие необходимости снова менять двоичные тестовые файлы».

СКАЧАТЬ: Краткий глоссарий с открытым исходным кодом от TechRepublic Premium

Мартин Зугец, директор по техническим решениям Bitdefender, в заявлении, предоставленном TechRepublic, заявил, что «это, по всей видимости, тщательно спланированная многолетняя атака, возможно, поддерживаемая государственным субъектом. Учитывая огромные усилия и низкую распространенность уязвимых систем, которые мы наблюдаем, ответственные за угрозу, должно быть, сейчас крайне недовольны тем, что их новое оружие было обнаружено до того, как оно могло быть широко развернуто».

На какие операционные системы влияет бэкдор XZ?

Благодаря открытию Фрейнда атака была остановлена, прежде чем распространиться в более широком масштабе. Компания по кибербезопасности Tenable выявила следующие операционные системы, на которые, как известно, влияет бэкдор XZ:

- Федора Рохайд.

Федора 40 Бета.

Федора 41.

Тестирование Debian, нестабильные и экспериментальные дистрибутивы версий с 5.5.1alpha-01 по 5.6.1-1.

openSUSE Tumbleweed.

openSUSE MicroOS.

Кали Линукс.

Арч Линукс.

В своем блоге Red Hat сообщила, что CVE-2024-3094 не затрагивает ни одну версию Red Hat Enterprise Linux.

Debian указал, что ни одна стабильная версия дистрибутива не затронута, а Ubuntu сообщила, что ни одна выпущенная версия Ubuntu не затронута.

Менеджер пакетов MacOS Homebrew вернул XZ с 5.6.x на 5.4.6, более старую, но безопасную версию. Бо Андерсон, специалист по сопровождению и член технического руководящего комитета Homebrew, заявил, что Homebrew «… не считает, что сборки Homebrew были скомпрометированы (бэкдор применяется только к сборкам deb и rpm), но версия 5.6.x рассматривается как не заслуживающая доверия, и в качестве меры предосторожности мы вынуждают перейти на версию 5.4.6».

Как смягчить угрозу и защититься от этой бэкдорной угрозы XZ

Могут быть затронуты и другие системы, особенно те, на которых разработчики скомпилировали уязвимые версии XZ. Охранная компания Binarly предлагает онлайн-инструмент обнаружения, который можно использовать для тестирования систем на предмет воздействия на них бэкдора XZ.

Версию XZ следует внимательно проверить, так как версии 5.6.0 и 5.6.1 содержат бэкдор. Рекомендуется вернуться к предыдущей известной безопасной версии XZ Utils, например 5.4.

Атаки на цепочки поставок программного обеспечения растут

Как ранее сообщалось на TechRepublic, злоумышленники все чаще используют атаки на цепочки поставок программного обеспечения.

Тем не менее, обычные атаки на цепочку поставок программного обеспечения в основном заключаются в том, чтобы скомпрометировать ключевую учетную запись в процессе разработки программного обеспечения и использовать эту учетную запись для передачи вредоносного контента легальному программному обеспечению, которое часто обнаруживается довольно быстро. В случае с XZ Utils ситуация совсем другая, поскольку злоумышленнику удалось тщательно завоевать доверие законных разработчиков и стать одним из сопровождающих инструмента, что позволило ему медленно и незаметно внедрять в программное обеспечение различные уязвимые части кода.

Атаки на цепочки поставок программного обеспечения — не единственные растущие угрозы; число других атак на цепочки поставок, основанных на ИТ-продуктах, также растет.

Поэтому компаниям следует обеспечить учет третьих сторон при мониторинге поверхностей атак.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал