Отчет об угрозах ESET: злоупотребления именами ChatGPT, рост вредоносного ПО Lumma Stealer, распространенность шпионского ПО Android SpinOk SDK

23 декабря 2023 г.Компания по кибербезопасности ESET опубликовала отчет об угрозах за второе полугодие 2023 года, и мы выделяем в нем три особенно интересных темы: злоупотребление именем ChatGPT киберпреступниками, распространение вредоносного ПО Lumma Stealer и шпионского ПО Android SpinOk SDK.

Перейти к:

- Киберпреступники злоупотребляют именем ChatGPT

Вредоносное ПО как услуга Lumma Stealer набирает обороты

Чехол Android SpinOk SDK — выдающийся образец шпионского ПО

Киберпреступники злоупотребляют именем ChatGPT

Во второй половине 2023 года ESET заблокировала 650 000 попыток получить доступ к вредоносным доменам, имена которых содержат «chatgpt» или аналогичную строку, что явно указывает на чат-бота ChatGPT.

Одно из мошенничеств связано с API OpenAI для ChatGPT. Для API необходим закрытый ключ API, который должен быть тщательно защищен и никогда не раскрываться пользователями, однако некоторые приложения просят пользователей предоставить свои ключи API, чтобы приложения могли использовать ChatGPT. Как пишут исследователи ESET, «если приложение отправляет ваш ключ на сервер разработчика, может быть практически невозможно гарантировать, что ваш ключ не будет утек или использован не по назначению, даже если также будет выполнен вызов API OpenAI».

Веб-приложение ChatGPT Next Web, взятое в качестве примера компанией ESET, было установлено на 7000 серверов. Неизвестно, было ли это приложение создано в рамках кампании по фишингу ключей API ChatGPT или выставлено в Интернете по другой причине.

Использование ключа API оплачивается OpenAI. Таким образом, получив чей-то закрытый ключ API и в зависимости от подписки пользователей или компании, злоумышленник может использовать его для своих нужд без оплаты; злоумышленник также может перепродать его другим киберпреступникам.

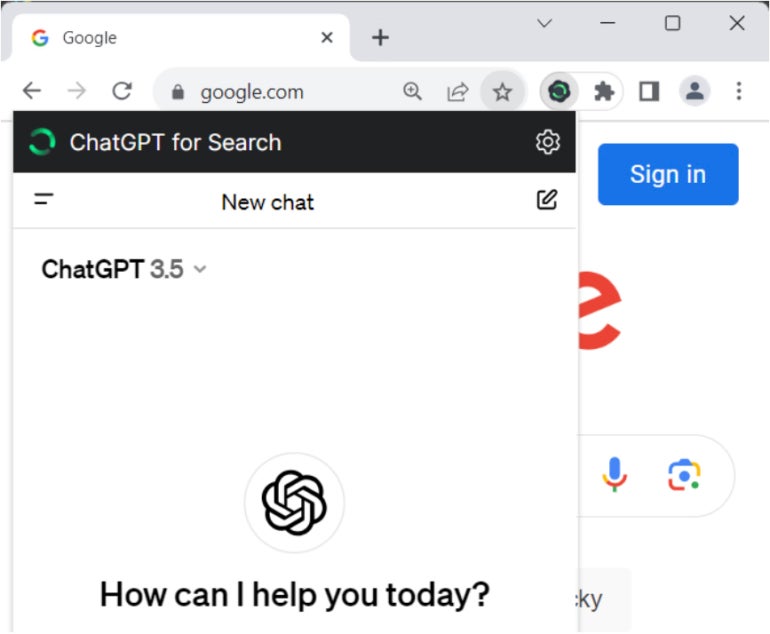

Кроме того, во второй половине 2023 года появилось множество доменных имен, вдохновленных ChatGPT, которые привели к вредоносным расширениям браузера Google Chrome, обнаруженным как «JS/Chromex.Agent.BZ». Одним из примеров является gptforchrome(.)com, приводящий к такому вредоносному расширению (рис. A).

Рисунок А

Рекомендации, связанные с этими угрозами безопасности ChatGPT

Пользователи должны быть обучены обнаруживать такие угрозы и избегать посещения подозрительных веб-сайтов, связанных с ChatGPT. Они должны защитить свой личный ключ API ChatGPT и никогда не передавать его.

Вредоносное ПО как услуга Lumma Stealer набирает обороты

По данным ESET, во втором полугодии 2023 года количество злонамеренных криптомайнеров сократилось на 21%. Однако за тот же период число криптоворов выросло более чем на 68%, пишут исследователи.

Такое сильное усиление было вызвано единственной конкретной угрозой: Lumma Stealer, также известной как LummaC2 Stealer. Эта угроза «вредоносное ПО как услуга» нацелена на несколько криптовалютных кошельков, а также на учетные данные пользователей и расширения браузера для двухфакторной аутентификации. Он также обладает возможностями эксфильтрации, что делает его инструментом, который может быть использован для финансового мошенничества, а также в целях кибершпионажа.

По данным ESET, количество развертываний Lumma Stealer утроилось в период с первого по второе полугодие 2023 года. Для вредоносного ПО предлагается несколько уровней по цене от 250 до 20 000 долларов США. Самый высокий вариант позволяет покупателю получить доступ к полному исходному коду вредоносного ПО на языке C. Покупателю также разрешено перепродавать вредоносное ПО независимо от его разработчика.

По данным компании по кибербезопасности Sekoia, вредоносное ПО Lumma Stealer имеет общую кодовую базу с печально известными похитителями информации Mars, Arkei и Vidar и, скорее всего, будет разработано одним и тем же автором.

Для распространения Lumma Stealer используются различные векторы распространения; ESET наблюдала эти методы в реальных условиях: взломанные установки программного обеспечения, YouTube, фейковые кампании по обновлению браузеров, сеть доставки контента Discord и установка через сторонний загрузчик вредоносного ПО Win/TrojanDownloader.Rugmi.

Советы по защите от таких вредоносных угроз

Настоятельно рекомендуется всегда поддерживать операционные системы и их программное обеспечение в актуальном состоянии и устанавливать исправления, чтобы избежать опасности возникновения какой-либо распространенной уязвимости, которая может привести к заражению вредоносным ПО. Кроме того, пользователям никогда не следует разрешать загружать и устанавливать программное обеспечение без надлежащего анализа со стороны ИТ-команды организации.

Android SpinOk SDK — выдающийся продукт для шпионского ПО

Комплект для разработки программного обеспечения для мобильного маркетинга, идентифицированный компанией ESET как шпионское ПО SpinOk, стал седьмым среди наиболее обнаруживаемых угроз для Android во втором полугодии 2023 года и самым распространенным типом шпионского ПО за этот период.

SpinOk SDK предложил разработчикам игровую платформу, предназначенную для монетизации трафика приложений. Многие разработчики включили SDK в свои приложения, включая приложения, уже доступные на официальных торговых площадках Android. По данным ESET, после запуска приложение начинает действовать как шпионское ПО и подключается к серверу управления и контроля, прежде чем начать извлекать данные с устройства Android, включая потенциально конфиденциальное содержимое буфера обмена.

Вредоносный код имеет функции, позволяющие оставаться незамеченным. Он использует гироскоп и магнитометр устройства, чтобы определить, работает ли оно в виртуальной или лабораторной среде; если да, то он меняет свое поведение, пытаясь избежать обнаружения исследователями.

SDK был включен в различные легальные приложения Android. Фактически, 101 приложение для Android использовало вредоносный SDK, а совокупное количество загрузок превысило 421 миллион, как сообщила в мае 2023 года компания по кибербезопасности «Доктор Веб», которая связалась с Google; затем Google удалил все эти приложения из магазина Google Play. Компания, ответственная за SpinOk, обратилась в «Доктор Веб» и обновила свой модуль до версии 2.4.2, в которой удалены все шпионские функции.

Компания Roaster Earn объяснила, как им удалось установить SDK в собственное приложение. По сути, к ним обратилась компания OkSpin, ответственная за SpinOk SDK, с «программой роста доходов», которую они приняли, прежде чем Google уведомил их об удалении их приложения, поскольку оно содержало шпионское ПО. Этот случай еще раз напоминает о сложной проблеме внедрения стороннего кода в программное обеспечение, которым все чаще злоупотребляют киберпреступники.

Как снизить риск использования стороннего кода в программном обеспечении

- По возможности анализируйте сторонний код на наличие аномалий. Это может помочь избежать попадания в код, содержащий вредоносный контент или функции.

Используйте инструменты статического анализа для обнаружения потенциальных уязвимостей или поведения.

Отслеживайте сетевой трафик на предмет подозрительного или неожиданного трафика.

Внимательно изучите репутацию поставщика кода и отзывы об организации, а также сертификаты безопасности или результаты аудита, которыми поставщик может поделиться.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал